Анализ уязвимостей — что это: разновидности угроз и их цели

#Информационная безопасность

Под анализом уязвимостей понимаются процессы, направленные на поиск любых угроз, уязвимых точек и рисков потенциального несанкционированного проникновения злоумышленников в ИС (информационную систему).

Уязвимость — слабый компонент ИС какой-либо организации. Угроза — возможность негативного воздействия со стороны злоумышленников, которое может повлечь компрометацию коммерческой и другой конфиденциальной информации. Третье лицо в таком анализе — злоумышленник, который использует уязвимости для реализации угроз.

Если присутствуют уязвимости, это негативно сказывается на работе всего предприятия, так как оно становится менее защищенным перед недобросовестными конкурентами, это упрощает работу злоумышленников по нанесению вреда и позволяет третьим лицам получить доступ к конфиденциальным данным.

Источник угрозы может быть как случайным, так и преднамеренным. Третий вариант — техногенные и природные факторы, которые никогда не стоит исключать.

Третий вариант — техногенные и природные факторы, которые никогда не стоит исключать.

У каждой угрозы есть свой список уязвимостей, с помощью которых злоумышленник может реализовать свои планы.

Аудит информационной безопасности

Подробнее

Анализ уязвимостей в области информационной безопасности (ИБ)

Эффективная ИБ обеспечивает не только защиту от кражи каких-либо данных из сети предприятия, но и финансовую защиту бизнеса в целом. Предприятия, которые хотят отличаться качественной ИБ, постоянно работают над предотвращением:

- утечек любых корпоративных данных

- удаленного редактирования защищенной информации

- изменения уровня защиты от угроз, которые могут спровоцировать потерю доверия инвесторов, поставщиков, контрагентов и т. д.

Угрозы могут иметь несколько источников, поэтому очень важно своевременно их классифицировать и создать схему их анализа. Это позволит получить наибольший охват потенциальных уязвимостей в бизнес-процессах предприятия.

В ИБ крайне важно следовать четырем принципам:

- конфиденциальность

- целостность

- достоверность

- доступность

Разновидности анализируемых угроз

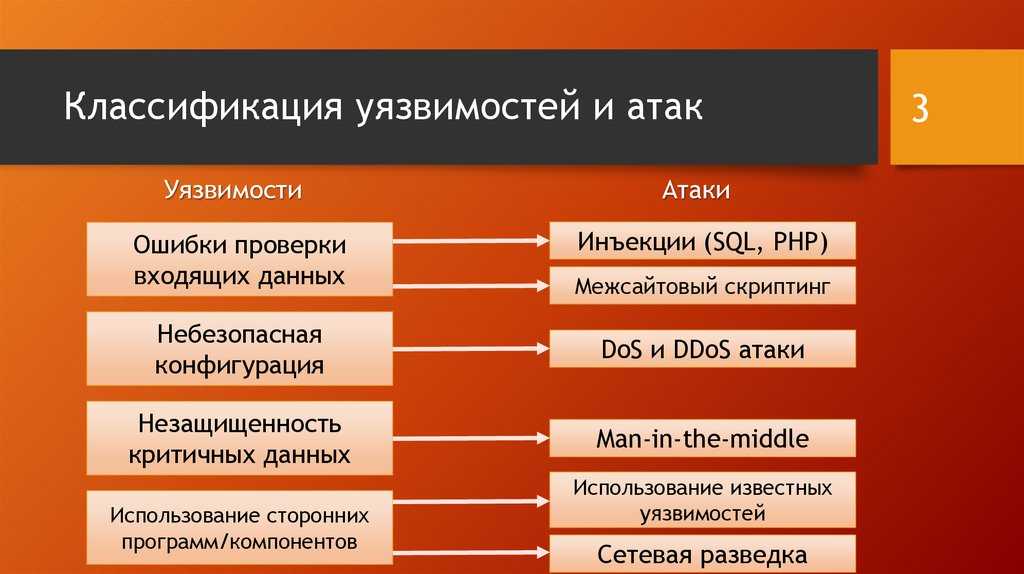

Чтобы провести качественный анализ уязвимостей информационной структуры, необходимо различать виды угроз, которые могут возникнуть в системе конкретной организации. Такие угрозы разделяются на отдельные классы.

1 класс. Потенциальный источник угрозы, который может находиться:

- непосредственно в информационной системе (ИС)

- в пределах видимости ИС (например, устройства для несанкционированной звукозаписи)

- вне зоны видимости ИС (перехват данных в процессе их отправки куда-либо)

2 класс. Воздействие на ИС, которое может нести:

- активную угрозу (троян, вирус)

- пассивную угрозу (копирование конфиденциальной информации злоумышленником)

3 класс. Метод обеспечения доступа, который может быть реализован:

- напрямую (кража паролей)

- посредством нестандартных каналов связи (например, уязвимости операционной системы)

Главные цели атаки на ИТ-инфраструктуру компании:

- получение контроля над ценными ресурсами и данными

- организация несанкционированного доступа к корпоративной сети

- ограничение деятельности предприятия в определенной области

Второй метод чаще всего реализуется по заказу недобросовестных компаний-конкурентов или политическими деятелями.

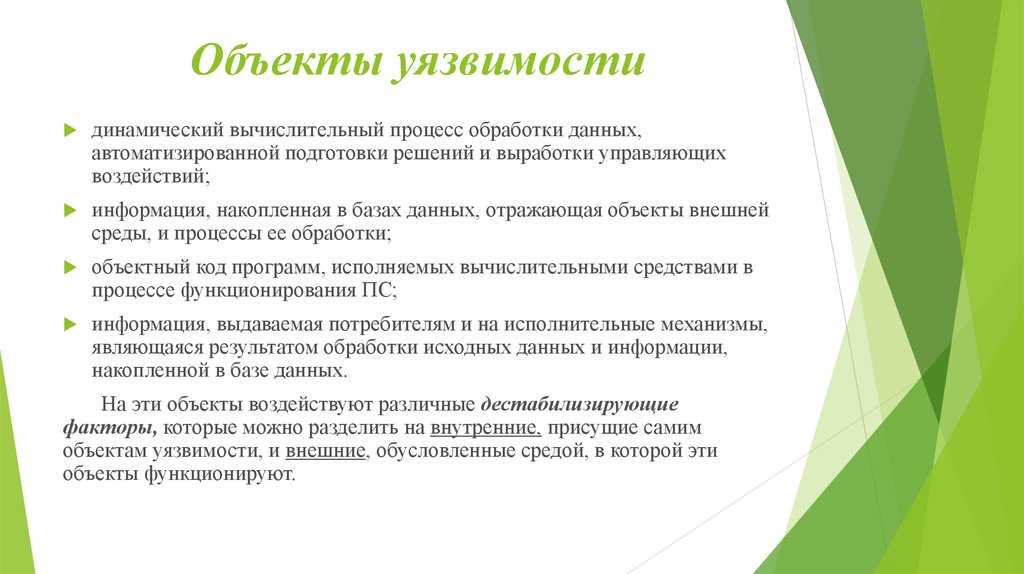

Что конкретно может нести угрозу информационной безопасности любого предприятия:

- вредоносное программное обеспечение

- мошенники-хакеры

- инсайдеры-работники, действующие со злыми намерениями или по неосторожности

- природные явления

Реализовать угрозу можно несколькими методами. Например, организовать перехват данных, оставить программную или аппаратную «закладку» или нарушить работу локальных беспроводных корпоративных сетей, организовать для инсайдеров доступ к инфраструктуре компании.

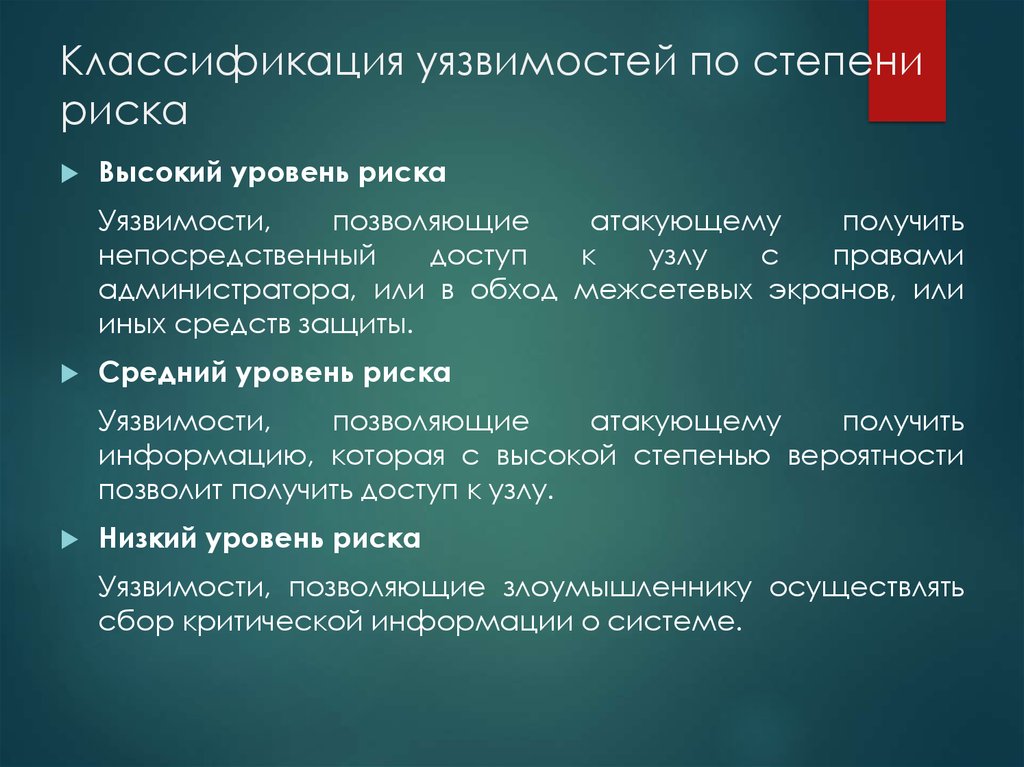

Оценка вероятности угроз

Для оценки вероятности наступления угрозы профессионалами применяется качественная шкала, состоящая из трех уровней. Рассмотрим их подробнее.

Уровень 1 — Н («низкая вероятность»)

Отличается минимальной вероятностью появления. У такой угрозы нет никаких предпосылок (прошлых инцидентов, мотивов) для того, чтобы она была реализована. Угрозы уровня Н, как правило, возникают не чаще, чем 1 раз в 5 – 10 лет.

Уровень 2 — С («средняя вероятность»)

У такой угрозы вероятность возникновения чуть выше, чем у предыдущей, потому, что в прошлом, к примеру, уже были подобные инциденты или известно, что атакующая сторона имеет планы по реализации такой угрозы. Угрозы с уровнем С приводят к реальным инцидентам примерно раз в год.

Уровень 3 — В («высокая вероятность»)

Угроза имеет высокие шансы на реализацию. В подтверждение тому — статистическая информация, наличие подобных инцидентов в прошлом, серьезная мотивация со стороны злоумышленников. Вероятная частота возникновения угроз уровня В — раз на неделю или чаще.

Методики анализа уязвимостей

Существует несколько способов, при помощи которых можно провести анализ уязвимостей системы. Один из них основан на вероятностной методике, и при его применении нужно опираться на следующие факторы:

- потенциал злоумышленника (выявляется путем оценок экспертов)

- источник угрозы (где возможна атака — в зоне видимости или за ее пределами)

- метод воздействия (сетевой, аппаратный или социальный)

- объект угрозы (корпоративные данные, средства для шифрования, передачи, работы с ними или сотрудники компании)

В процессе анализа уязвимостей в информационной системе крайне важно учитывать возможные места дислокации.

Анализ уязвимостей, которые связаны с неправильной настройкой защитных средств, должен проводиться регулярно. Идеальное решение — настроить непрерывный мониторинг ИС на предмет возникновения уязвимостей. Отдельно от вышеописанного анализа в обязательном порядке необходимо проводить определенные мероприятия с рабочим персоналом компании: выдавать права доступа к данным и ресурсам, права на установку специализированного программного обеспечения, а также права на копирование информации и применение внешних носителей данных.

Оцените данную статью

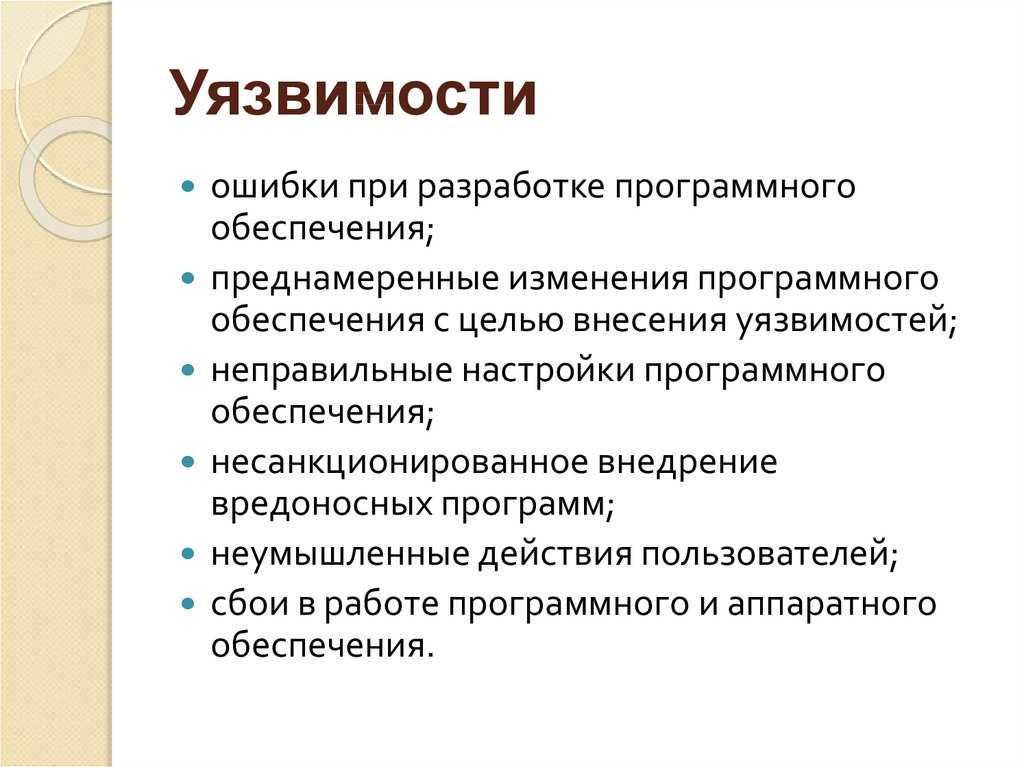

Уязвимости программ

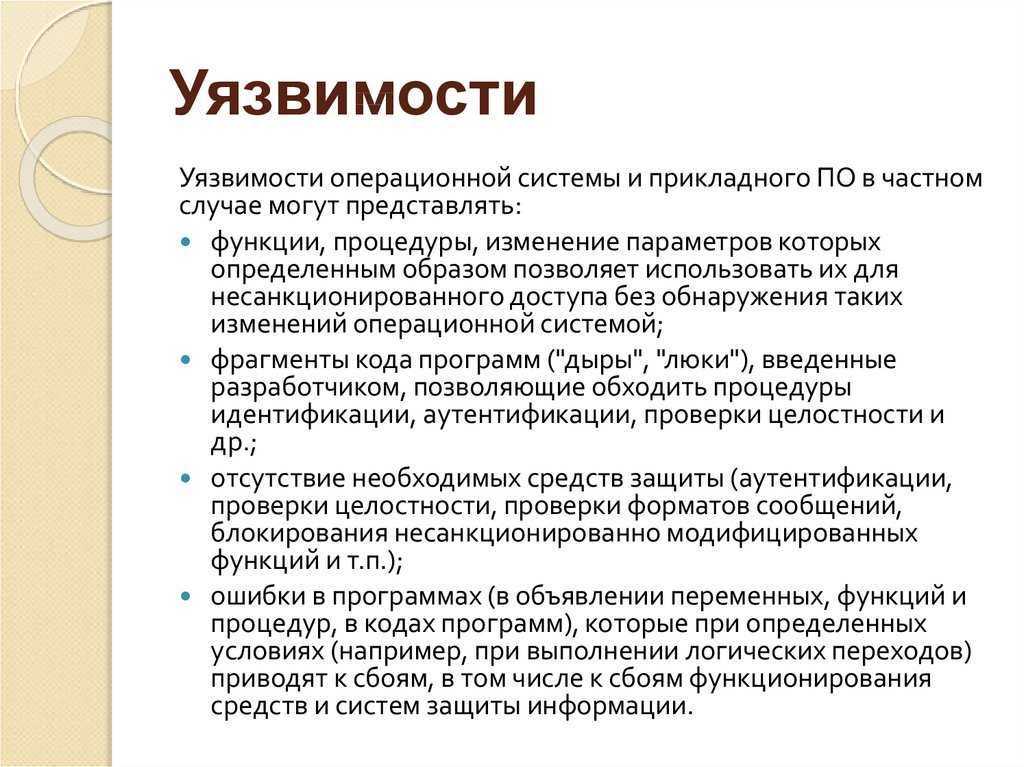

Уязвимости программ — ошибки, допущенные программистами на этапе разработки программного обеспечения. Они позволяют злоумышленникам получить незаконный доступ к функциям программы или хранящимся в ней данным. Изъяны могут появиться на любом этапе жизненного цикла, от проектирования до выпуска готового продукта. В ряде случаев программисты нарочно оставляют лазейки для проведения отладки и настройки, которые также могут рассматриваться в качестве бекдоров или недекларированных возможностей.

Изъяны могут появиться на любом этапе жизненного цикла, от проектирования до выпуска готового продукта. В ряде случаев программисты нарочно оставляют лазейки для проведения отладки и настройки, которые также могут рассматриваться в качестве бекдоров или недекларированных возможностей.

В некоторых случаях возникновение уязвимостей обусловлено применением средств разработки различного происхождения, которые увеличивают риск появления в программном коде дефектов диверсионного типа.

Уязвимости появляются вследствие добавления в состав ПО сторонних компонентов или свободно распространяемого кода (open source). Чужой код часто используется «как есть» без тщательного анализа и тестирования на безопасность.

Не стоит исключать и наличие в команде программистов-инсайдеров, которые преднамеренно вносят в создаваемый продукт дополнительные недокументированные функции или элементы.

Классификация уязвимостей программ

Уязвимости возникают в результате ошибок, возникших на этапе проектирования или написания программного кода.

В зависимости от стадии появления этот вид угроз делится на уязвимости проектирования, реализации и конфигурации.

- Ошибки, допущенные при проектировании, сложнее всего обнаружить и устранить. Это — неточности алгоритмов, закладки, несогласованности в интерфейсе между разными модулями или в протоколах взаимодействия с аппаратной частью, внедрение неоптимальных технологий. Их устранение является весьма трудоемким процессом, в том числе потому, что они могут проявиться в неочевидных случаях — например, при превышении предусмотренного объема трафика или при подключении большого количества дополнительного оборудования, что усложняет обеспечение требуемого уровня безопасности и ведет к возникновению путей обхода межсетевого экрана.

- Уязвимости реализации появляются на этапе написания программы или внедрения в нее алгоритмов безопасности. Это — некорректная организация вычислительного процесса, синтаксические и логические дефекты. При этом имеется риск, что изъян приведет к переполнению буфера или появлению неполадок иного рода.

- Ошибки конфигурации аппаратной части и ПО встречаются весьма часто. Распространенными их причинами являются недостаточно качественная разработка и отсутствие тестов на корректную работу дополнительных функций. К этой категории также можно относить слишком простые пароли и оставленные без изменений учетные записи по умолчанию.

Согласно статистике, особенно часто уязвимости обнаруживают в популярных и распространенных продуктах — настольных и мобильных операционных системах, браузерах.

Риски использования уязвимых программ

Программы, в которых находят наибольшее число уязвимостей, установлены практически на всех компьютерах. Со стороны киберпреступников имеется прямая заинтересованность в поиске подобных изъянов и написании эксплойтов для них.

Поскольку с момента обнаружения уязвимости до публикации исправления (патча) проходит довольно много времени, существует изрядное количество возможностей заразить компьютерные системы через бреши в безопасности программного кода. При этом пользователю достаточно только один раз открыть, например, вредоносный PDF-файл с эксплойтом, после чего злоумышленники получат доступ к данным.

При этом пользователю достаточно только один раз открыть, например, вредоносный PDF-файл с эксплойтом, после чего злоумышленники получат доступ к данным.

Заражение в последнем случае происходит по следующему алгоритму:

- Пользователь получает по электронной почте фишинговое письмо от внушающего доверие отправителя.

- В письмо вложен файл c эксплойтом.

- Если пользователь предпринимает попытку открытия файла, то происходит заражение компьютера вирусом, трояном (шифровальщиком) или другой вредоносной программой.

- Киберпреступники получают несанкционированный доступ к системе.

- Происходит кража ценных данных.

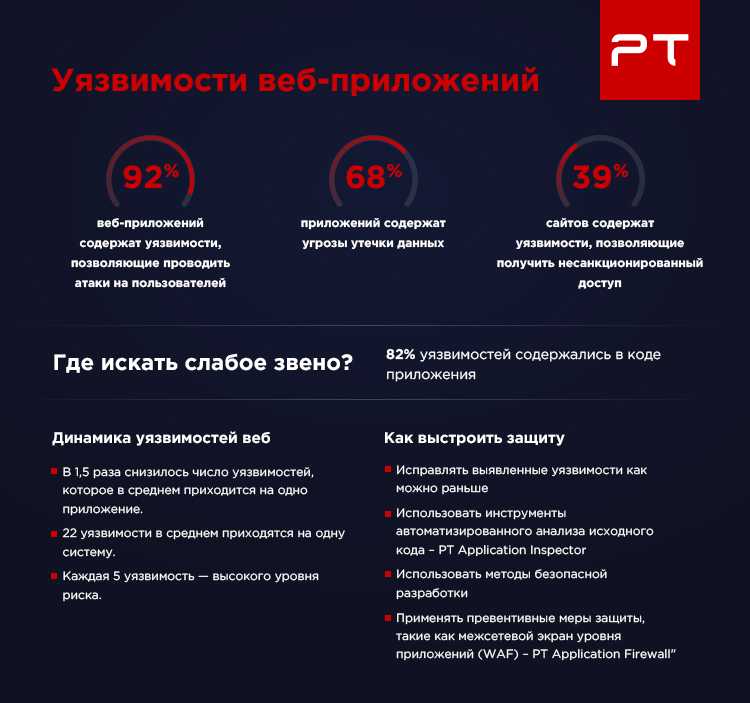

Исследования, проводимые различными компаниями («Лаборатория Касперского», Positive Technologies), показывают, что уязвимости есть практически в любом приложении, включая антивирусы. Поэтому вероятность установить программный продукт, содержащий изъяны разной степени критичности, весьма высока.

Чтобы минимизировать количество брешей в ПО, необходимо использовать SDL (Security Development Lifecycle, безопасный жизненный цикл разработки). Технология SDL используется для снижения числа багов в приложениях на всех этапах их создания и поддержки. Так, при проектировании программного обеспечения специалисты по ИБ и программисты моделируют киберугрозы с целью поиска уязвимых мест. В ходе программирования в процесс включаются автоматические средства, сразу же сообщающие о потенциальных изъянах. Разработчики стремятся значительно ограничить функции, доступные непроверенным пользователям, что способствует уменьшению поверхности атаки.

Технология SDL используется для снижения числа багов в приложениях на всех этапах их создания и поддержки. Так, при проектировании программного обеспечения специалисты по ИБ и программисты моделируют киберугрозы с целью поиска уязвимых мест. В ходе программирования в процесс включаются автоматические средства, сразу же сообщающие о потенциальных изъянах. Разработчики стремятся значительно ограничить функции, доступные непроверенным пользователям, что способствует уменьшению поверхности атаки.

Чтобы минимизировать влияние уязвимостей и ущерб от них, необходимо выполнять некоторые правила:

- Оперативно устанавливать выпускаемые разработчиками исправления (патчи) для приложений или (предпочтительно) включить автоматический режим обновления.

- По возможности не устанавливать сомнительные программы, чье качество и техническая поддержка вызывают вопросы.

- Использовать специальные сканеры уязвимостей или специализированные функции антивирусных продуктов, позволяющие выполнять поиск ошибок безопасности и при необходимости обновлять ПО.

Как уязвимость может сделать нашу жизнь лучше

Доктор Брене Браун — профессор-исследователь Высшего колледжа социальной работы Университета Хьюстона, а также автор бестселлера № 1 по версии New York Times « Великая смелость: как смелость быть уязвимым меняет наш образ жизни». , Любовь, Родитель и Ведущий . Журнал Fast Company назвал Daring Greatly одной из десяти лучших бизнес-книг 2012 года. Последние двенадцать лет она посвятила изучению уязвимости, мужества, достоинства и стыда. Ее новаторское исследование было показано на PBS, NPR, CNN, The Katie Show и Super Soul Sunday Опры Уинфри.

Выступление Брене на TEDx Houston 2010 года «Сила уязвимости» входит в десятку самых просматриваемых выступлений TED в мире. Она также является автором книг «Дары несовершенства» , «Я думал, что это просто я» и «Связи ». В этом интервью она рассказывает о том, как ей удалось смириться со своей уязвимостью, рассказывает историю предпринимателя, который осмелился добиться успеха, объясняет, как уязвимость на самом деле работает в нашем обществе, и многое другое.

По вашему опыту, какие препятствия были на пути к осознанию собственной уязвимости? Когда вы поняли, что вам нужно это сделать?

Уязвимость — это в основном неопределенность, риск и эмоциональное воздействие. Я вырос в семье и культуре «сделай это» и «смирись» (очень техасский, немецко-американский). Упорство и твердость характера этого воспитания сослужили мне службу, но меня не учили, как справляться с неопределенностью или как управлять эмоциональным риском. Я потратил много лет, пытаясь обогнать или перехитрить уязвимость, делая вещи определенными и определенными, черными и белыми, хорошими и плохими. Моя неспособность справиться с дискомфортом уязвимости ограничивала полноту тех важных переживаний, которые связаны с неуверенностью: любовь, принадлежность, доверие, радость и творчество, и это лишь некоторые из них. Научиться быть уязвимым было для меня уличной дракой, но оно того стоило.

Примеров успешных предпринимателей очень много. Можете ли вы привести хотя бы один пример человека, который отважился на многое и в результате добился большого успеха?

Можете ли вы привести хотя бы один пример человека, который отважился на многое и в результате добился большого успеха?

Конечно, одна из моих любимых историй — о Мышкине Ингавале, который, узнав о невероятном и ненужном уровне материнской детской смертности в сельской Индии, решил что-то с этим сделать. Он хотел разработать технологию, которая была бы эффективной и действенной при тестировании на анемию у беременных женщин.

Он был членом TED Fellow, и когда я услышал его выступление в 2012 году, он сказал: «Я хотел решить эту проблему, поэтому я изобрел что-то, что могло бы это сделать». Аудитория взорвалась аплодисментами. Потом он сказал: «Но это не сработало». Вы могли чувствовать разочарование в комнате. Затем он улыбнулся и сказал: «Итак, я сделал это еще 32 раза, и все они потерпели неудачу».

Но, наконец, улыбка скользнула по его лицу, и он сказал: «33-й раз сработал, и теперь смертность снизилась на 50%».

В Daring Greatly Я также рассказываю историю Гей Гэддис, владельца и основателя T3 (The Think Tank) в Остине, штат Техас. Гей обналичил IRA в шестнадцать тысяч долларов, мечтая открыть рекламное агентство. Через двадцать три года после открытия с несколькими региональными клиентами Гей превратила T3 в крупнейшее рекламное агентство страны, полностью принадлежащее женщине. Когда я спросил ее об уязвимости, она сказала: «Когда вы закрываете уязвимость, вы закрываете возможности». В конце нашего интервью она сказала мне, что предпринимательство связано с уязвимостью. Каждый божий день.

Гей обналичил IRA в шестнадцать тысяч долларов, мечтая открыть рекламное агентство. Через двадцать три года после открытия с несколькими региональными клиентами Гей превратила T3 в крупнейшее рекламное агентство страны, полностью принадлежащее женщине. Когда я спросил ее об уязвимости, она сказала: «Когда вы закрываете уязвимость, вы закрываете возможности». В конце нашего интервью она сказала мне, что предпринимательство связано с уязвимостью. Каждый божий день.

Как вы думаете, поддерживает ли общество людей, которые считаются более уязвимыми? Можем ли мы показаться слабыми, если покажем недостатки?

Трудность в том, что уязвимость — это первое, что я ищу в тебе, и последнее, что я хочу тебе показать. В тебе это мужество и отвага. Во мне это слабость.

Здесь в игру вступает стыд. Уязвимость заключается в том, чтобы показать себя и быть замеченным. Трудно сделать это, когда мы в ужасе от того, что люди могут увидеть или подумать. Когда нас подпитывает страх перед тем, что подумают другие люди, или этот гремлин, который постоянно шепчет нам на ухо: «Ты недостаточно хорош», трудно проявить себя. В конечном итоге мы боремся за свое достоинство, а не стоим на нем.

В конечном итоге мы боремся за свое достоинство, а не стоим на нем.

Когда мы привязываем нашу самооценку к тому, что мы производим или зарабатываем, быть настоящим становится рискованно.

Хорошей новостью является то, что я думаю, что люди устали от суеты – они устали от этого и устали смотреть на это. Мы жаждем людей, у которых хватает смелости сказать: «Мне нужна помощь», или «Я признаю свою ошибку», или «Я больше не хочу определять успех только своим титулом или доходом».

Люди больше общаются с теми, у кого есть слабости. У каждого супергероя есть слабости (например, у Супермена есть криптонит). Что делает этих людей более близкими? Если бы они были совершенны, заботились бы мы о них так же сильно?

Большинство из нас не верит в совершенство, и это хороший инстинкт.

В исследовании есть существенная разница между перфекционизмом и здоровым стремлением или стремлением к совершенству. Перфекционизм — это вера в то, что если мы делаем что-то идеально и выглядим безупречно, мы можем свести к минимуму или избежать боли вины, осуждения и стыда. Перфекционизм — это двадцатитонный щит, который мы таскаем с собой, думая, что он защитит нас, хотя на самом деле именно он мешает нам быть замеченными.

Перфекционизм — это двадцатитонный щит, который мы таскаем с собой, думая, что он защитит нас, хотя на самом деле именно он мешает нам быть замеченными.

Перфекционизм тоже сильно отличается от самосовершенствования. По своей сути перфекционизм заключается в попытке заслужить одобрение. Большинство перфекционистов выросли, когда их хвалили за достижения и результаты (оценки, манеры, соблюдение правил, приятное отношение к людям, внешний вид, спорт). Где-то по пути они приняли эту опасную и изнурительную систему убеждений: «Я есть то, что я делаю, и то, насколько хорошо я это делаю. Пожалуйста. Выполнять. Идеальный.» Здоровое стремление направлено на себя: как я могу стать лучше? Перфекционизм ориентирован на других: что они подумают? Перфекционизм — это суета.

Наконец, перфекционизм не является ключом к успеху. Фактически, исследования показывают, что перфекционизм мешает достижениям. Перфекционизм коррелирует с депрессией, тревогой, зависимостью, жизненным параличом или упущенными возможностями. Страх потерпеть неудачу, совершить ошибку, не оправдать ожиданий людей и подвергнуться критике удерживает нас за пределами арены, где разворачивается здоровая конкуренция и стремление.

Страх потерпеть неудачу, совершить ошибку, не оправдать ожиданий людей и подвергнуться критике удерживает нас за пределами арены, где разворачивается здоровая конкуренция и стремление.

Наконец, перфекционизм — не способ избежать стыда. Перфекционизм — это форма стыда. Там, где мы боремся с перфекционизмом, мы боремся со стыдом.

Каковы первые три шага к большой смелости?

Я не большой поклонник шагов и советов, потому что они никогда не бывают линейными (и редко настолько простыми, как предполагают шаги). Я думаю, что большая смелость заключается в том, чтобы показать себя и быть замеченным. Речь идет о признании нашей уязвимости и понимании ее как места рождения мужества и других смысловых переживаний в нашей жизни.

Фраза «Великая смелость» взята из речи Теодора Рузвельта «Гражданство в республике». Речь, которую иногда называют «Человек на арене», была произнесена в Сорбонне в Париже, Франция, 23 апреля 19 года.10. Вот отрывок, сделавший речь знаменитой:

Не критики имеют значение; не тот, кто указывает, как спотыкается сильный или где делающий мог бы сделать лучше.

Заслуга принадлежит человеку, который действительно находится на арене, чье лицо обезображено пылью, потом и кровью; кто отважно стремится. . . кто в лучшем случае познал триумф высоких достижений и кто в худшем случае, если и потерпит неудачу, то по крайней мере потерпит неудачу, имея большую смелость.

Впервые прочитав эту цитату, я подумал: это уязвимость. Все, что я узнал из более чем десятилетнего исследования уязвимости, преподало мне именно этот урок. Уязвимость — это не знание победы или поражения, это понимание необходимости того и другого; это увлекательно. Все в порядке.

Я думаю, первое, что мы должны сделать, это выяснить, что удерживает нас от арены. Что за страх? Где и почему мы хотим быть смелее? Затем мы должны выяснить, как мы в настоящее время защищаем себя от уязвимости. Какая у нас броня? Перфекционизм? Интеллектуализация? Цинизм? Онемение? Контроль? Вот с чего я начал. Это нелегкая прогулка на эту арену, но именно здесь мы оживаем.

Дэн Шаубель – автор готовящейся к выходу книги Рекламируйте себя: новые правила карьерного успеха (St. Martin’s Press, 3 сентября).

Martin’s Press, 3 сентября).

Что такое уязвимость? Определение + примеры

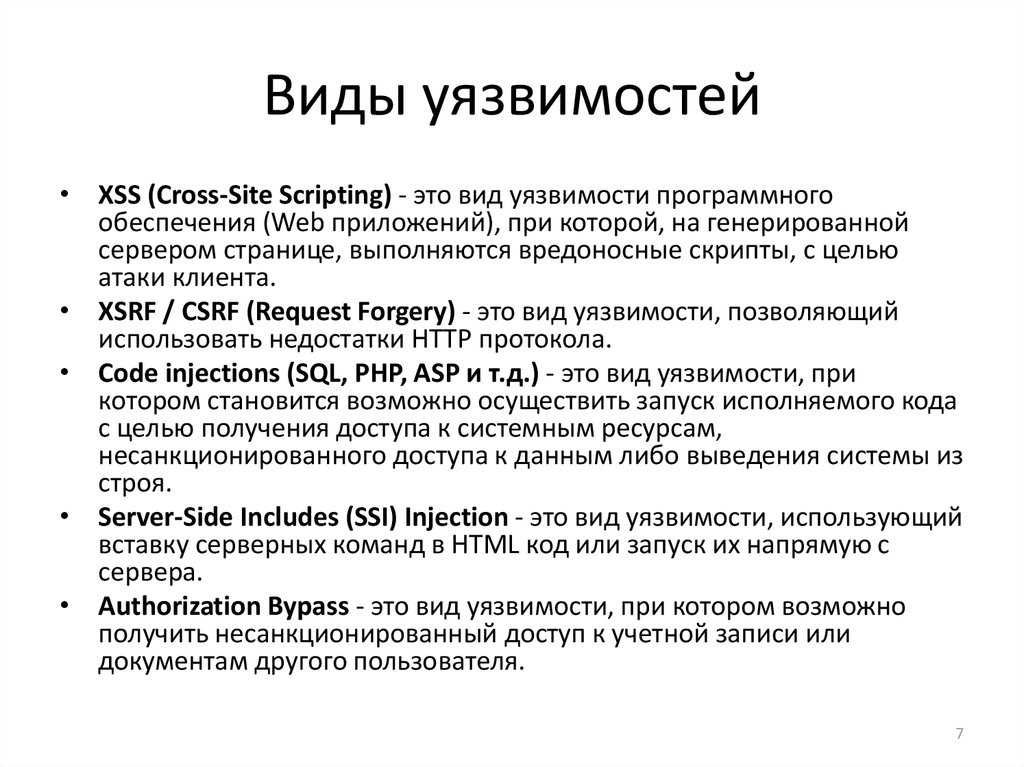

Уязвимость — это уязвимость, которую могут использовать киберпреступники для получения несанкционированного доступа к компьютерной системе. После использования уязвимости кибератака может запустить вредоносный код, установить вредоносное ПО и даже украсть конфиденциальные данные.

Уязвимости могут быть использованы различными методами, включая внедрение SQL, переполнение буфера, межсайтовый скриптинг (XSS) и наборы эксплойтов с открытым исходным кодом, которые ищут известные уязвимости и уязвимости в безопасности в веб-приложениях.

Многие уязвимости влияют на популярное программное обеспечение, подвергая многих клиентов, использующих это программное обеспечение, повышенному риску утечки данных или атаки на цепочку поставок. Такие эксплойты нулевого дня регистрируются MITRE как Common Vulnerability Exposure (CVE).

Примеры уязвимостей

Существует несколько различных типов уязвимостей, определяемых инфраструктурой, в которой они обнаружены. Уязвимости можно разделить на шесть широких категорий:

Уязвимости можно разделить на шесть широких категорий:

1. Аппаратное обеспечение

Любая чувствительность к влажности, пыли, загрязнению, стихийным бедствиям, плохому шифрованию или уязвимости прошивки.

2. Программное обеспечение

Недостаточное тестирование, отсутствие контрольного журнала, недостатки дизайна, нарушения безопасности памяти (переполнение буфера, избыточное чтение, висячие указатели), ошибки проверки ввода (внедрение кода, межсайтовый скриптинг (XSS) , обход каталогов, внедрение электронной почты, атаки на строки формата, внедрение заголовков HTTP, разделение ответа HTTP, внедрение SQL), ошибки путаницы привилегий (кликджекинг, подделка межсайтовых запросов, атака отказов FTP), условия гонки (гонки символических ссылок, время -ошибки проверки времени использования), атаки по сторонним каналам, атаки по времени и сбои пользовательского интерфейса (обвинение жертвы, условия гонки, усталость предупреждений).

3.

Сеть

СетьНезащищенные линии связи, атаки типа «злоумышленник посередине», небезопасная сетевая архитектура, отсутствие аутентификации, аутентификация по умолчанию или другие недостатки сетевой безопасности.

4. Персонал

Плохая политика найма, отсутствие осведомленности и обучения по вопросам безопасности, плохое соблюдение требований обучения безопасности, плохое управление паролями или загрузка вредоносных программ через вложения электронной почты.

5. Физическая площадка

Зона, подверженная стихийным бедствиям, ненадежному источнику питания или недоступному ключ-карте.

6. Организационный

Ненадлежащий внутренний контроль, отсутствие аудита, плана обеспечения непрерывности, безопасности или плана реагирования на инциденты.

Когда следует сообщать об известных уязвимостях?

Вопрос о том, следует ли публично раскрывать известные уязвимости, остается спорным. Есть два варианта:

1.

Немедленное полное раскрытие информации

Немедленное полное раскрытие информации Некоторые эксперты по кибербезопасности выступают за немедленное раскрытие информации, включая конкретную информацию о том, как использовать уязвимость. Сторонники немедленного раскрытия информации считают, что это обеспечивает безопасность программного обеспечения и более быстрое исправление, повышающее безопасность программного обеспечения, безопасности приложений, компьютерной безопасности, безопасности операционной системы и информационной безопасности.

2. Ограничено неразглашением

Другие выступают против раскрытия информации об уязвимости, поскольку считают, что уязвимость будет использована хакерами. Сторонники ограниченного раскрытия информации считают, что ограничение информации для избранных групп снижает риск эксплуатации.

Как и в большинстве аргументов, есть веские аргументы с обеих сторон.

Независимо от того, на чьей вы стороне, знайте, что дружественные злоумышленники и киберпреступники теперь часто ищут уязвимости и тестируют известные эксплойты.

В некоторых компаниях есть собственные группы безопасности, в задачу которых входит тестирование ИТ-безопасности и других мер безопасности организации в рамках их общего процесса управления информационными рисками и оценки рисков кибербезопасности.

Лучшие в своем классе компании предлагают вознаграждение за обнаружение ошибок, чтобы побудить любого находить и сообщать им об уязвимостях, а не эксплуатировать их. Программы Bug Bounty — это прекрасно, они могут помочь свести к минимуму риск того, что ваша организация попадет в наш список крупнейших утечек данных.

Обычно сумма вознаграждения по программе вознаграждения за обнаружение ошибок будет соизмерима с размером организации, сложностью использования уязвимости и влиянием уязвимости. Например, обнаружение утечки данных, позволяющих установить личность (PII) компании из списка Fortune 500 с программой вознаграждения за ошибки, будет иметь большую ценность, чем утечка данных в вашем местном магазине на углу.

В чем разница между уязвимостью и риском?

Риски кибербезопасности обычно классифицируются как уязвимости. Однако уязвимость и риск — не одно и то же, что может привести к путанице.

Однако уязвимость и риск — не одно и то же, что может привести к путанице.

Думайте о риске как о вероятности и последствиях использования уязвимости.

Если воздействие и вероятность использования уязвимости невелики, то и риск низкий. И наоборот, если влияние и вероятность использования уязвимости высоки, то существует высокий риск.

Как правило, воздействие кибератаки может быть связано с триадой ЦРУ или конфиденциальностью, целостностью или доступностью ресурса. Следуя этой цепочке рассуждений, есть случаи, когда обычные уязвимости не представляют опасности. Например, когда информационная система с уязвимостью не имеет ценности для вашей организации.

Когда уязвимость становится объектом эксплуатации?

Уязвимость с хотя бы одним известным рабочим вектором атаки классифицируется как уязвимость, которую можно использовать. Окно уязвимости — это время с момента появления уязвимости до момента ее исправления.

Если у вас есть надежные методы обеспечения безопасности, многие уязвимости не могут быть использованы вашей организацией.

Например, если вы правильно настроили безопасность S3, то вероятность утечки данных снижается. Проверьте свои разрешения S3, иначе это сделает кто-то другой.

Аналогичным образом, вы можете снизить риск третьих лиц и риск четвертых лиц с помощью стратегий управления рисками третьих сторон и управления рисками поставщиков.

Что такое эксплойт нулевого дня?

Эксплойт нулевого дня (или нулевой день) использует уязвимость нулевого дня. Уязвимость нулевого дня (или 0-day) — это уязвимость, которая неизвестна или не устранена теми, кто хочет исправить эту уязвимость.

Пока уязвимость не будет устранена, злоумышленники могут использовать ее для нанесения вреда компьютерной программе, хранилищу данных, компьютеру или сети.

«Нулевой день» — это день, когда заинтересованная сторона узнает об уязвимости, что приводит к исправлению или обходному пути, чтобы избежать эксплуатации.

Главное, что нужно понять, это то, что чем меньше дней с нулевого дня, тем выше вероятность того, что не было разработано никаких исправлений или мер по смягчению последствий, и тем выше риск успешной атаки.

Что вызывает уязвимости?

Существует множество причин уязвимостей, в том числе:

Сложность

Сложные системы повышают вероятность дефекта, неправильной настройки или непреднамеренного доступа.

Знакомство

Общий код, программное обеспечение, операционные системы и оборудование увеличивают вероятность того, что злоумышленник сможет найти или получить информацию об известных уязвимостях.

Возможности подключения

Чем больше подключено устройство, тем выше вероятность уязвимости.

Плохое управление паролями

Ненадежные пароли могут быть взломаны методом грубой силы, а повторное использование паролей может привести к тому, что одна утечка данных превратится во множество.

Недостатки операционной системы

Как и любое программное обеспечение, операционные системы могут иметь недостатки. Операционные системы, которые по умолчанию небезопасны, позволяют любому пользователю получить доступ и потенциально внедрить вирусы и вредоносные программы.

Операционные системы, которые по умолчанию небезопасны, позволяют любому пользователю получить доступ и потенциально внедрить вирусы и вредоносные программы.

Использование Интернета

В Интернете полно шпионского и рекламного ПО, которое может автоматически устанавливаться на компьютеры.

Ошибки программного обеспечения

Программисты могут случайно или преднамеренно оставить в программном обеспечении ошибку, которую можно использовать. Иногда конечные пользователи не могут обновить свое программное обеспечение, оставляя его без исправлений и уязвимым для эксплуатации.

Непроверенный пользовательский ввод

Если ваш веб-сайт или программное обеспечение предполагает, что все вводимые данные безопасны, они могут выполнять непреднамеренные команды SQL.

Люди

Самой большой уязвимостью в любой организации является человек в конце системы. Социальная инженерия — самая большая угроза для большинства организаций.

Социальная инженерия — самая большая угроза для большинства организаций.

Что такое управление уязвимостями?

Управление уязвимостями — это циклическая практика выявления, классификации, исправления и уменьшения уязвимостей безопасности. Основные элементы управления уязвимостями включают обнаружение уязвимостей, оценку уязвимостей и исправление.

Methods of vulnerability detection include:

- Vulnerability scanning

- Penetration testing

- Google hacking

Once a vulnerability is found, it goes through the vulnerability assessment process:

1. Identify Vulnerabilities

Анализ сетевых сканирований, результатов пен-тестов, журналов брандмауэра и результатов сканирования уязвимостей для поиска аномалий, которые позволяют предположить, что уязвимость может быть использована кибератакой.

2. Проверка уязвимостей

Решите, можно ли использовать обнаруженную уязвимость, и классифицируйте серьезность эксплойта, чтобы понять уровень риска.

3. Устранение уязвимостей

Принятие решения о мерах противодействия и о том, как измерить их эффективность, если исправление недоступно.

4. Устранение уязвимостей

Устранение уязвимостей требует обновления уязвимого программного или аппаратного обеспечения, где это возможно. В связи с тем, что кибератаки постоянно развиваются, управление уязвимостями должно быть постоянной и повторяющейся практикой, чтобы обеспечить защиту вашей организации.

Что такое сканирование уязвимостей?

Сканер уязвимостей — это программное обеспечение, предназначенное для оценки компьютеров, сетей или приложений на наличие известных уязвимостей. Они могут выявлять и обнаруживать уязвимости, возникающие из-за неправильной конфигурации и ошибочного программирования в сети, и выполнять сканирование с проверкой подлинности и без проверки подлинности:

- Сканирование с проверкой подлинности: Позволяет сканеру уязвимостей получать прямой доступ к сетевым активам с использованием протоколов удаленного администрирования, таких как безопасная оболочка (SSH) или протокол удаленного рабочего стола (RDP) и пройти аутентификацию, используя предоставленные системные учетные данные.

Это дает доступ к низкоуровневым данным, таким как конкретные службы и сведения о конфигурации, предоставляя подробную и точную информацию об операционных системах, установленном программном обеспечении, проблемах с конфигурацией и отсутствующих исправлениях безопасности.

Это дает доступ к низкоуровневым данным, таким как конкретные службы и сведения о конфигурации, предоставляя подробную и точную информацию об операционных системах, установленном программном обеспечении, проблемах с конфигурацией и отсутствующих исправлениях безопасности.

- Сканирование без проверки подлинности: Приводит к ложным срабатываниям и недостоверной информации об операционных системах и установленном программном обеспечении. Этот метод обычно используется кибер-злоумышленниками и аналитиками безопасности, чтобы попытаться определить состояние безопасности внешних активов и найти возможные утечки данных.

Что такое тестирование на проникновение?

Тестирование на проникновение, также известное как тестирование на проникновение или этический взлом, представляет собой практику тестирования активов информационных технологий с целью поиска уязвимостей в системе безопасности, которые может использовать злоумышленник. Тестирование на проникновение может быть автоматизировано с помощью программного обеспечения или выполняться вручную.

Тестирование на проникновение может быть автоматизировано с помощью программного обеспечения или выполняться вручную.

В любом случае процесс заключается в сборе информации о цели, выявлении возможных уязвимостей и попытках их использования, а также в отчете о результатах.

Тестирование на проникновение также может использоваться для проверки политики безопасности организации, соблюдения требований соответствия, осведомленности сотрудников о безопасности и способности организации выявлять инциденты безопасности и реагировать на них.

Узнайте больше о тестировании на проникновение

Что такое Google Hacking?

Взлом Google – это использование поисковой системы, такой как Google или Microsoft Bing, для обнаружения уязвимостей в системе безопасности. Взлом Google достигается за счет использования операторов расширенного поиска в запросах, которые находят труднодоступную информацию или информацию, которая случайно раскрывается из-за неправильной настройки облачных сервисов.

Исследователи безопасности и злоумышленники используют эти целевые запросы для обнаружения конфиденциальной информации, которая не предназначена для публичного доступа.

Эти уязвимости, как правило, делятся на два типа:

- Уязвимости программного обеспечения

- Неправильные конфигурации

Тем не менее, подавляющее большинство злоумышленников склонны искать распространенные неверные настройки пользователей, которые они уже знают, как использовать, и просто сканировать системы, которые имеют известные дыры в безопасности.

Чтобы предотвратить взлом Google, вы должны убедиться, что все облачные службы правильно настроены. Как только что-то открывается Google, оно становится общедоступным, нравится вам это или нет.

Да, Google периодически очищает свой кеш, но до тех пор ваши конфиденциальные файлы находятся в открытом доступе.

Что такое базы данных уязвимостей?

База данных уязвимостей — это платформа, которая собирает, поддерживает и обменивается информацией об обнаруженных уязвимостях. MITRE запускает один из крупнейших, который называется CVE или Common Vulnerabilities and Exposures, и присваивает оценку Common Vulnerability Scoring System (CVSS), чтобы отразить потенциальный риск, который уязвимость может представлять для вашей организации.

MITRE запускает один из крупнейших, который называется CVE или Common Vulnerabilities and Exposures, и присваивает оценку Common Vulnerability Scoring System (CVSS), чтобы отразить потенциальный риск, который уязвимость может представлять для вашей организации.

Этот центральный список CVE служит основой для многих сканеров уязвимостей.

Преимущество общедоступных баз данных уязвимостей заключается в том, что они позволяют организациям разрабатывать, устанавливать приоритеты и выполнять исправления и другие меры по устранению критических уязвимостей.

Тем не менее, они также могут привести к созданию дополнительных уязвимостей из-за поспешно выпущенных исправлений, которые устраняют первую уязвимость, но создают другую.

См. довод в пользу полного раскрытия или ограниченного раскрытия выше.

Общие уязвимости, перечисленные в базах данных уязвимостей, включают:

- Ошибка первоначального развертывания: Функциональность для баз данных может казаться нормальной, но без тщательного тестирования уязвимости могут позволить злоумышленникам проникнуть.

Плохой контроль безопасности, слабые пароли или настройки безопасности по умолчанию могут привести к тому, что конфиденциальные материалы станут общедоступными.

Плохой контроль безопасности, слабые пароли или настройки безопасности по умолчанию могут привести к тому, что конфиденциальные материалы станут общедоступными.

- SQL-инъекция : Атаки на базы данных обычно регистрируются в базах данных уязвимостей.

- Неправильная конфигурация : Компании часто неправильно настраивают свои облачные службы, что делает их уязвимыми и общедоступными.

- Недостаточный аудит: Без аудита трудно узнать, были ли изменены данные или доступ к ним. Базы данных уязвимостей продемонстрировали важность отслеживания аудита как средства сдерживания кибератак.

Узнайте больше о CVE.

UpGuard может обнаруживать и устранять ваши уязвимости

UpGuard может защитить ваш бизнес от утечки данных, выявить все утечки ваших данных и помочь вам постоянно контролировать состояние безопасности всех ваших поставщиков.

Это дает доступ к низкоуровневым данным, таким как конкретные службы и сведения о конфигурации, предоставляя подробную и точную информацию об операционных системах, установленном программном обеспечении, проблемах с конфигурацией и отсутствующих исправлениях безопасности.

Это дает доступ к низкоуровневым данным, таким как конкретные службы и сведения о конфигурации, предоставляя подробную и точную информацию об операционных системах, установленном программном обеспечении, проблемах с конфигурацией и отсутствующих исправлениях безопасности. Плохой контроль безопасности, слабые пароли или настройки безопасности по умолчанию могут привести к тому, что конфиденциальные материалы станут общедоступными.

Плохой контроль безопасности, слабые пароли или настройки безопасности по умолчанию могут привести к тому, что конфиденциальные материалы станут общедоступными.