Психология в бизнесе: 6 типов деструктивного руководства :: РБК Pro

Pro Партнер проекта*

Телеканал

Pro

Инвестиции

Мероприятия

РБК+

Новая экономика

Тренды

Недвижимость

Спорт

Стиль

Национальные проекты

Город

Крипто

Дискуссионный клуб

Исследования

Кредитные рейтинги

Франшизы

Газета

Спецпроекты СПб

Конференции СПб

Спецпроекты

Проверка контрагентов

РБК Библиотека

Подкасты

ESG-индекс

Политика

Экономика

Бизнес

Технологии и медиа

Финансы

РБК КомпанииРБК Life

Материал раздела Основной

Менеджмент   · Управление командой

Статьи Siemens

Личность лидера определяет финансовый успех компании. Поэтому она обречена на провал, если ее руководитель больше думает о личных мотивах, забывая о бизнес-целях. Директор по сбыту Siemens Татьяна Дроздова рассказывает, как это происходит

Поэтому она обречена на провал, если ее руководитель больше думает о личных мотивах, забывая о бизнес-целях. Директор по сбыту Siemens Татьяна Дроздова рассказывает, как это происходит

Фото: Shutterstock

Сегодня неопределенность и неуверенность в завтрашнем дне поставила новые задачи перед руководителями. Им приходится искать в себе ресурс для решения нестандартных проблем в бизнесе, быть гибкими и чаще анализировать свое поведение — а также отклик на него со стороны подчиненных. Особенности личности лидера могут привести компанию как к успеху, так и к краху.

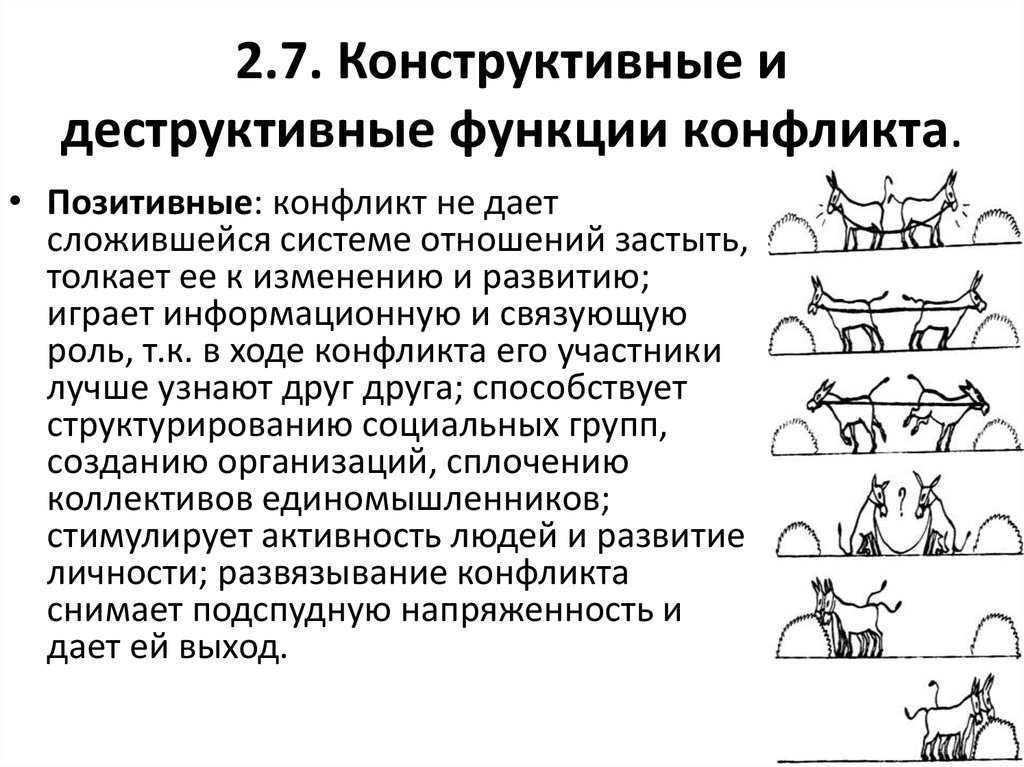

Посмотрим на несколько дисфункциональных моделей поведения СЕО, которые превращают компанию в деструктивную.

- Микроменеджмент — стремление к чрезмерному контролю и совершенству подчиненных, что приводит к повышению общего уровня недоверия в компании.

- Стремление избегать конфликтов — когда отсутствие разногласий важнее соблюдения границ руководителя. В этом случае лидер характеризуется как слишком мягкий и, по сути, не является руководителем.

- Третирование подчиненных — характерно для руководителей с потребностью во власти и повиновении. Доводят компанию до высокого уровня агрессии внутри коллектива.

- Маниакальное поведение — практикуют люди, склонные к тем или иным формам одержимости. Например, она может быть направлена на наведение порядка в компании в ущерб клиентскому сервису.

- Недоступность. Пример — руководители, которые взаимодействуют с коллективом через своих помощников. Результат — неведение сотрудников и непонимание реальной ситуации внутри фирмы.

- Интриги как способ фиксации власти. Например, руководитель дает одинаковые задания различным подчиненным с целью создания конфликта между ними. Результат — компания занята внутриусобными войнами вместо фокуса на продажах.

Как «не вляпаться» в деструктивные отношения: советы психолога

https://radiosputnik. ria.ru/20210419/otnosheniya-1728858246.html

ria.ru/20210419/otnosheniya-1728858246.html

Как «не вляпаться» в деструктивные отношения: советы психолога

Как «не вляпаться» в деструктивные отношения: советы психолога

Как «не вляпаться» в деструктивные отношения: советы психолога

Радио Sputnik, 19.04.2021

2021-04-19T09:00

2021-04-19T09:00

2021-04-19T09:00

сказано в эфире

общество

любовь

подкасты – радио sputnik

отношения

развод

психология отношений

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdnn21.img.ria.ru/images/156111/70/1561117089_0:0:2000:1126_1920x0_80_0_0_287ee3b1c0e76ba70acfa7b74bd0a0cc.jpg

Выход из отношений: как уйти, если нельзя остаться

Каждый взрослый хоть однажды, но сталкивался с отношениями, которые не развиваются. Ощущение, что ты ходишь по кругу, на разные лады повторяя одну и ту же схему. Ничего нового не произошло вчера и сегодня, а что будет завтра? А завтра будет начало нового пути по замкнутому кругу недопонимания, обид, неоправданной ревности, тревог. Это и есть деструктивные отношения, когда люди никак не могут выйти за рамки ими же созданных стен, мучают себя и того, кто рядом. Кто в такой ситуации несчастен — агрессор или жертва? Возможно, оба. Но как найти в себе силы, понять, что отношения не приносят счастья и однажды из них не оглядываясь выйти? Об этом рассказывает клинический психолог в новом выпуске подкаста «Доктор, что со мной?».

Гость — клинический психолог Сергей Милославский.

Это и есть деструктивные отношения, когда люди никак не могут выйти за рамки ими же созданных стен, мучают себя и того, кто рядом. Кто в такой ситуации несчастен — агрессор или жертва? Возможно, оба. Но как найти в себе силы, понять, что отношения не приносят счастья и однажды из них не оглядываясь выйти? Об этом рассказывает клинический психолог в новом выпуске подкаста «Доктор, что со мной?».

Гость — клинический психолог Сергей Милославский.

audio/mpeg

Как происходит этот переход – от привычной жизни к существованию в роли «жертвы»? Когда он случается и от чего зависит? Попадешь ли ты незаметно для себя в сети отношений, из которых невероятно сложно выбраться – в ловушку прессинга и абьюза со стороны тех, кто должен или может тебя защищать?Все это ближе, чем может показаться на первый взгляд. Регулярные скандалы у соседей по лестничной клетке – и у вас сжимается сердце каждый раз, когда у них навзрыд плачет ребенок. Унижение коллеги по отделу со стороны других сотрудников – и вам гадко и неловко оттого, что жертва не может за себя постоять, а у вас не хватает смелости ее поддержать. Депрессия у сына вышей подруги, которого травят одноклассники, а родители об этом даже не догадываются – и вы не знаете, как объяснить ему, почему именно он стал «белой вороной» и как ему жить дальше. Все это рядом. О признаках того, что отношения деструктивны, рассказывает клинический психолог Сергей Милославский:Но сами по себе деструктивные отношения не могут постоянно находиться в каком-то неизменном состоянии. История из жизни: мужчина буквально издевается над женщиной и своим ребенком, в какой-то момент она говорит стоп и подает на развод. Мужчина женится на другой, и уже в новой семье жертва и насильник меняются местами: женщина издевается над этим же мужчиной – унижает его, бьет, отбирает заработанные им деньги. Основные вопросы, которые следует задать себе – не нахожусь ли я в деструктивных отношениях и, если я или жертва, или агрессор, то как мне из них выйти. Разбираемся вместе со специалистом в подкасте «Доктор, что со мной?».Коротко и по делу. Только отборные цитаты в нашем Телеграм-канале.

Депрессия у сына вышей подруги, которого травят одноклассники, а родители об этом даже не догадываются – и вы не знаете, как объяснить ему, почему именно он стал «белой вороной» и как ему жить дальше. Все это рядом. О признаках того, что отношения деструктивны, рассказывает клинический психолог Сергей Милославский:Но сами по себе деструктивные отношения не могут постоянно находиться в каком-то неизменном состоянии. История из жизни: мужчина буквально издевается над женщиной и своим ребенком, в какой-то момент она говорит стоп и подает на развод. Мужчина женится на другой, и уже в новой семье жертва и насильник меняются местами: женщина издевается над этим же мужчиной – унижает его, бьет, отбирает заработанные им деньги. Основные вопросы, которые следует задать себе – не нахожусь ли я в деструктивных отношениях и, если я или жертва, или агрессор, то как мне из них выйти. Разбираемся вместе со специалистом в подкасте «Доктор, что со мной?».Коротко и по делу. Только отборные цитаты в нашем Телеграм-канале.

https://radiosputnik.ria.ru/20190920/1558861080.html

Радио Sputnik

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2021

Радио Sputnik

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://radiosputnik.ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

Радио Sputnik

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

1920

1080

true

1920

1440

true

https://cdnn21.img.ria.ru/images/156111/70/1561117089_220:0:2000:1335_1920x0_80_0_0_5a5d74164a650a4c89c925a1396c3ccc.

1920

1920

true

Радио Sputnik

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Радио Sputnik

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

общество, любовь, подкасты – радио sputnik, отношения, развод, психология отношений

Сказано в эфире, Общество, Любовь, Подкасты – Радио Sputnik, отношения, Развод, психология отношений

Как происходит этот переход – от привычной жизни к существованию в роли «жертвы»? Когда он случается и от чего зависит? Попадешь ли ты незаметно для себя в сети отношений, из которых невероятно сложно выбраться – в ловушку прессинга и абьюза со стороны тех, кто должен или может тебя защищать?

20 сентября 2019, 03:00Авторы

Развод без обид: французский, английский и советский вариантыНикогда было нельзя и вдруг можно, притом всем – и мужчинам, и женщинам! 20 сентября 1792 года Франция стала первой страной, где разрешили гражданские разводы. Люди массово встали в очередь. За десять лет в стране с 27-милионным населением распалось тридцать тысяч браков. Разводы снова запретили.

Люди массово встали в очередь. За десять лет в стране с 27-милионным населением распалось тридцать тысяч браков. Разводы снова запретили.

Все это ближе, чем может показаться на первый взгляд. Регулярные скандалы у соседей по лестничной клетке – и у вас сжимается сердце каждый раз, когда у них навзрыд плачет ребенок. Унижение коллеги по отделу со стороны других сотрудников – и вам гадко и неловко оттого, что жертва не может за себя постоять, а у вас не хватает смелости ее поддержать. Депрессия у сына вышей подруги, которого травят одноклассники, а родители об этом даже не догадываются – и вы не знаете, как объяснить ему, почему именно он стал «белой вороной» и как ему жить дальше. Все это рядом.

О признаках того, что отношения деструктивны, рассказывает клинический психолог Сергей Милославский:

«Это необоснованная ревность, физическое насилие, частая смена настроений партнера, которая заставляет второго постоянно подстраиваться, различного рода манипуляции. Допустим, он пришел в 12 часов ночи домой, а жена на следующий день спрашивает: «Почему ты пришел в 12 ночи?». Он скажет: «Тебе показалось. Я пришел в 9». Этот газлайтинг уже называется манипуляцией. То есть он может заставить жертву думать, что она сумасшедшая, ненормальная. Сказать: «Обратись к психиатру, у тебя вся семейка такая сумасшедшая – у вас наследственное». То есть внушить своей жертве, что она ненормальная, что приведет к тому, что она начнет сомневаться в себе».

Допустим, он пришел в 12 часов ночи домой, а жена на следующий день спрашивает: «Почему ты пришел в 12 ночи?». Он скажет: «Тебе показалось. Я пришел в 9». Этот газлайтинг уже называется манипуляцией. То есть он может заставить жертву думать, что она сумасшедшая, ненормальная. Сказать: «Обратись к психиатру, у тебя вся семейка такая сумасшедшая – у вас наследственное». То есть внушить своей жертве, что она ненормальная, что приведет к тому, что она начнет сомневаться в себе».

Но сами по себе деструктивные отношения не могут постоянно находиться в каком-то неизменном состоянии. История из жизни: мужчина буквально издевается над женщиной и своим ребенком, в какой-то момент она говорит стоп и подает на развод. Мужчина женится на другой, и уже в новой семье жертва и насильник меняются местами: женщина издевается над этим же мужчиной – унижает его, бьет, отбирает заработанные им деньги.

«Такие моменты бывают нечасто, потому что, в основном, именно мужчины доминируют в абьюзивных отношениях. Но бывает так, что мужчина находит женщину, похожую на его мать, которая в детстве его била, унижала, и исходя из этой модели поведения, он все копирует, и получается такой перенос: он также терпит от жены побои, как терпел в детстве от матери», – объясняет этот случай клинический психолог.

Но бывает так, что мужчина находит женщину, похожую на его мать, которая в детстве его била, унижала, и исходя из этой модели поведения, он все копирует, и получается такой перенос: он также терпит от жены побои, как терпел в детстве от матери», – объясняет этот случай клинический психолог.

Основные вопросы, которые следует задать себе – не нахожусь ли я в деструктивных отношениях и, если я или жертва, или агрессор, то как мне из них выйти. Разбираемся вместе со специалистом в подкасте «Доктор, что со мной?».

Коротко и по делу. Только отборные цитаты в нашем Телеграм-канале.

Обработка деструктивного вредоносного ПО | CISA

Деструктивное вредоносное ПО может угрожать доступу организации к критически важным активам и данным, но организации могут предпринять шаги для защиты своих корпоративных сетей до и после инцидента с разрушительным вредоносным ПО.

Обзор

Деструктивное вредоносное ПО — это вредоносный код, предназначенный для уничтожения данных. Деструктивное вредоносное ПО влияет на доступность критически важных активов и данных, представляя прямую угрозу повседневной деятельности организации.

Деструктивное вредоносное ПО влияет на доступность критически важных активов и данных, представляя прямую угрозу повседневной деятельности организации.

Эта публикация посвящена угрозам распределенных методов распространения деструктивного вредоносного ПО в масштабах предприятия и содержит рекомендуемые рекомендации и соображения, которые организации должны учитывать в рамках своей сетевой архитектуры, базовых показателей безопасности, непрерывного мониторинга и практики реагирования на инциденты.

Организации должны повысить бдительность и оценить свои возможности, включая планирование, подготовку, обнаружение и реагирование на такое событие. Хотя конкретные индикаторы и модули, связанные с деструктивными вредоносными программами, могут меняться со временем, очень важно, чтобы организация оценила свою способность активно готовиться к такому событию и реагировать на него.

Потенциальные векторы распространения

Деструктивное вредоносное ПО может использовать для распространения популярные средства связи, включая червей, рассылаемых по электронной почте и мгновенным сообщениям, троянских коней, сбрасываемых с веб-сайтов, и зараженных вирусами файлов, загружаемых через одноранговые соединения. Вредоносное ПО стремится использовать существующие уязвимости в системах для бесшумного и легкого доступа.

Вредоносное ПО стремится использовать существующие уязвимости в системах для бесшумного и легкого доступа.

Вредоносная программа способна атаковать большое количество систем и может выполняться на нескольких системах в сети. В результате организациям важно оценить свою среду на наличие нетипичных каналов доставки и/или распространения вредоносных программ по своим системам. Системы для оценки включают:

- Корпоративные приложения, особенно те, которые могут напрямую взаимодействовать с несколькими хостами и конечными точками и влиять на них. Общие примеры включают

- Системы управления исправлениями,

- Системы управления активами,

- Программное обеспечение удаленной помощи (обычно используется корпоративной службой поддержки),

- Антивирусное (AV) программное обеспечение,

- Системы, назначенные системному и сетевому административному персоналу,

- Централизованные серверы резервного копирования и

- Централизованные файловые ресурсы.

Хотя это и не относится конкретно к вредоносным программам, злоумышленники могут скомпрометировать дополнительные ресурсы, чтобы повлиять на доступность критически важных данных и приложений. Общие примеры включают:

- Централизованные устройства хранения

- Потенциальный риск — прямой доступ к разделам и хранилищам данных.

- Сетевые устройства

- Потенциальный риск — возможность вводить ложные маршруты в таблицу маршрутизации, удалять определенные маршруты из таблицы маршрутизации или удалять/изменять атрибуты конфигурации, что может изолировать или ухудшить доступность критически важных сетевых ресурсов.

Передовой опыт и стратегии планирования

Общие стратегии могут использоваться для повышения устойчивости организации к деструктивным вредоносным программам. Для корпоративных компонентов, подверженных деструктивному вредоносному ПО, следует проводить целевую оценку и применять передовой опыт.

Коммуникационный поток

- Обеспечить правильную сегментацию сети.

- Убедитесь, что сетевые списки управления доступом (ACL) настроены так, чтобы разрешить подключение сервер-хост и хост-хост через минимальный набор портов и протоколов, а направленные потоки для подключения представлены надлежащим образом.

- Пути передачи данных должны быть полностью определены, задокументированы и авторизованы.

- Повышение осведомленности о системах, которые можно использовать в качестве шлюза для поворота (поперечного перемещения) или прямого подключения к дополнительным конечным точкам по всему предприятию.

- Убедитесь, что эти системы включены в ограничительные виртуальные локальные сети (VLAN) с дополнительными элементами управления сегментацией и доступом к сети.

- Убедитесь, что интерфейсы централизованного управления сетью и устройствами хранения находятся в VLAN с ограничениями.

- Многоуровневый контроль доступа и

- Принудительное применение контроля доступа на уровне устройства — ограничение доступа только из предопределенных VLAN и доверенных диапазонов интернет-протокола (IP).

Контроль доступа

- Для корпоративных систем, которые могут напрямую взаимодействовать с несколькими конечными точками:

- Требовать многофакторную аутентификацию для интерактивного входа в систему.

- Убедитесь, что авторизованные пользователи сопоставлены с определенным подмножеством персонала предприятия.

- Если возможно, группам «Все», «Пользователи домена» или «Прошедшие проверку» не следует разрешать прямой доступ или аутентификацию в этих системах.

- Убедитесь, что для каждой службы корпоративных приложений используются и документируются уникальные учетные записи домена.

- Контекст разрешений, назначенных этим учетным записям, должен быть полностью задокументирован и настроен на основе концепции наименьших привилегий.

- Предоставляет предприятию возможность отслеживать и контролировать определенные действия, связанные с назначенной учетной записью службы приложения.

- Контекст разрешений, назначенных этим учетным записям, должен быть полностью задокументирован и настроен на основе концепции наименьших привилегий.

- Если возможно, не предоставляйте служебной учетной записи разрешения на локальный или интерактивный вход в систему.

- Учетным записям служб следует явно запретить доступ к общим сетевым ресурсам и расположениям важных данных.

- Учетные записи, которые используются для аутентификации на централизованных серверах приложений или устройствах предприятия, не должны иметь повышенных прав доступа к нижестоящим системам и ресурсам по всему предприятию.

- Постоянно проверяйте списки управления доступом к централизованным файловым ресурсам и назначенные разрешения.

- По возможности ограничивайте права на запись/изменение/полный доступ.

Мониторинг

- Аудит и просмотр журналов безопасности на наличие аномальных ссылок на административные (привилегированные) и сервисные учетные записи корпоративного уровня.

- Неудачные попытки входа в систему,

- Доступ к файловому ресурсу и

- Интерактивный вход через удаленный сеанс.

- Просмотрите данные сетевого потока на наличие признаков аномальной активности, в том числе:

- Соединения с использованием портов, которые не соответствуют стандартному потоку связи, связанному с приложением,

- Действия, связанные со сканированием или перечислением портов, и

- Повторяющиеся соединения с использованием портов, которые можно использовать для целей управления и контроля.

- Убедитесь, что сетевые устройства регистрируют и проверяют все изменения конфигурации.

- Постоянно проверяйте конфигурации сетевых устройств и наборы правил, чтобы гарантировать, что потоки связи ограничены авторизованным набором правил.

Распространение файлов

- При развертывании исправлений или антивирусных сигнатур по всему предприятию подготавливайте распределения для включения определенной группы систем (с разбивкой на заранее определенный период).

- Это действие может свести к минимуму общее воздействие в случае использования корпоративной системы управления исправлениями или антивирусной системы в качестве вектора распространения вредоносной полезной нагрузки.

- Отслеживайте и оценивайте целостность исправлений и антивирусных сигнатур, распространяемых по всему предприятию.

- Убедитесь, что обновления получены только из надежных источников,

- Выполнить проверку целостности файлов и данных и

- Мониторинг и аудит — в отношении данных, которые распространяются из корпоративного приложения.

Повышение безопасности системы и приложений

- Убедитесь, что базовая операционная система (ОС) и зависимости (например, информационные службы Интернета [IIS], Apache, язык структурированных запросов [SQL]), поддерживающие приложение, настроены и усилены на основе рекомендаций передового опыта, принятых в отрасли. Внедрите элементы управления безопасностью на уровне приложений на основе передового опыта, предоставленного поставщиком.

Общие рекомендации включают в себя:

Общие рекомендации включают в себя:- Использовать управление доступом на основе ролей,

- Запретить возможность конечного пользователя обходить элементы управления безопасностью на уровне приложений,

- Например, запретить пользователям отключать антивирус на локальных рабочих станциях.

- Отключить ненужные или неиспользуемые функции или пакеты и

- Реализуйте надежное ведение журнала и аудит приложений.

- Тщательно тестируйте и своевременно внедряйте исправления поставщиков.

Планирование восстановления и восстановления

Анализ воздействия на бизнес (BIA) является ключевым компонентом планирования и подготовки к непредвиденным обстоятельствам. Общий результат BIA предоставит организации два ключевых компонента (относящихся к критически важным задачам/бизнес-операциям):

- Характеристика и классификация компонентов системы и

- Взаимозависимости.

Основываясь на идентификации критически важных активов организации (и связанных с ними взаимозависимостей), в случае, если на организацию воздействует деструктивное вредоносное ПО, следует рассмотреть меры по восстановлению и восстановлению.

Чтобы спланировать этот сценарий, организация должна рассмотреть наличие и доступность следующих ресурсов (и должна включить объем этих элементов в упражнения и сценарии реагирования на инциденты):

- Полный перечень всех критически важных систем и приложений:

- Информация о версии,

- Зависимости системы/приложения,

- Конфигурация системных разделов/хранилищ и возможность подключения, а также

- Владельцы активов/контактные лица.

- Полная инвентаризация всех критически важных систем и приложений:

- Информация о версии,

- Зависимости системы/приложения,

- Конфигурация системных разделов/хранилищ и подключение, а также

- Владельцы активов/контактные лица.

- Контактная информация для всего основного персонала организации,

- Защищенный канал связи для групп восстановления,

- Контактная информация для внешних ресурсов, зависящих от организации:

- Операторы связи,

- Поставщики (аппаратное/программное обеспечение) и

- Партнеры по работе с общественностью/внешние заинтересованные стороны

- Номера контрактов на обслуживание — для привлечения поддержки поставщиков,

- Контактные лица по организационным закупкам,

- файлов ISO/образов для базового восстановления критически важных систем и приложений:

- Установочный носитель ОС,

- Пакеты обновления/исправления, Прошивка

- и

- Инсталляционные пакеты прикладного программного обеспечения.

- Лицензионные/активационные ключи для ОС и зависимых приложений,

- Схемы топологии и архитектуры сети предприятия,

- Системная и прикладная документация,

- Печатные копии оперативных контрольных списков и сборников сценариев,

- Резервные файлы конфигурации системы и приложений,

- Файлы резервных копий данных (полные/дифференциальные),

- Контрольные списки/рекомендации по обеспечению безопасности системы и приложений и

- Проверка целостности системы и приложений и приемочные списки.

Реагирование на инциденты

В случае, если организация наблюдает крупномасштабную эпидемию, которая может быть отражением деструктивной атаки вредоносного ПО, в соответствии с передовыми методами реагирования на инциденты, немедленное внимание должно быть сосредоточено на сдерживании для уменьшения масштаба затронутых систем.

Стратегии сдерживания включают:

- Определение вектора, общего для всех систем, испытывающих аномальное поведение (или ставших недоступными), из которых могла быть доставлена вредоносная полезная нагрузка:

- Централизованное корпоративное приложение,

- Централизованный файловый ресурс (для которого идентифицированные системы были сопоставлены или имели доступ),

- Учетная запись привилегированного пользователя, общая для идентифицированных систем,

- Сегмент или граница сети и

- Сервер Common Domain Name System (DNS) для разрешения имен.

- На основе определения вероятного вектора распространения могут быть применены дополнительные меры по смягчению последствий для дальнейшего минимизации воздействия:

- Внедрить сетевые ACL, чтобы запретить идентифицированным приложениям возможность напрямую взаимодействовать с дополнительными системами,

- Обеспечивает немедленную возможность изоляции и песочницы определенных систем или ресурсов.

- Реализовать нулевые сетевые маршруты для определенных IP-адресов (или диапазонов IP-адресов), с которых может распространяться полезная нагрузка,

- Для этой задачи также можно использовать внутреннюю DNS организации, поскольку запись нулевого указателя может быть добавлена в зону DNS для идентифицированного сервера или приложения.

- Легко отключить доступ для подозреваемых пользователей или учетных записей служб и

- Для подозрительных файловых ресурсов (на которых может размещаться вектор заражения) удалите доступ или отключите доступ к общему пути для дополнительных систем.

- Внедрить сетевые ACL, чтобы запретить идентифицированным приложениям возможность напрямую взаимодействовать с дополнительными системами,

Что касается реагирования на инциденты и обработки инцидентов, напоминаем организациям:

- Сообщить об инциденте в Агентство кибербезопасности и безопасности инфраструктуры (CISA) для отслеживания и корреляции, и

- Сохраните криминалистические данные для использования во внутреннем расследовании инцидента или в возможных целях правоохранительных органов.

Авторы

- CISA

2019ibmSecCombatingDestructiveMalware_Infographic_LR_F,inal

%PDF-1.5 % 1 0 объект >/OCGs[11 0 R]>>/Страницы 3 0 R/Тип/Каталог>> эндообъект 2 0 объект >поток приложение/pdf

did: 11369766-73c5-4f82-b305-817d4a492652uuid:3e191582-45a5-d241-b0e6-28257f6b8280uuid:5cfb1974-6fd0-734d-81d7-8917fbc4e12dxmp.did:0899ca66-49f8-4b76-97b0-3a4116f15a36uuid:65E6390686CF11DBA6E2D887CEACB407proof:pdf

did: 11369766-73c5-4f82-b305-817d4a492652uuid:3e191582-45a5-d241-b0e6-28257f6b8280uuid:5cfb1974-6fd0-734d-81d7-8917fbc4e12dxmp.did:0899ca66-49f8-4b76-97b0-3a4116f15a36uuid:65E6390686CF11DBA6E2D887CEACB407proof:pdf b9d-af46-bbde-51b3833b55d-6b9d-af46-bbde-51b3833b55d-6b9d-af46-bbD

b9d-af46-bbde-51b3833b55d-6b9d-af46-bbde-51b3833b55d-6b9d-af46-bbD 000FalseIBMPlexSans-Regular-V01.ttf

000FalseIBMPlexSans-Regular-V01.ttf 0021.0.0 конечный поток

эндообъект

3 0 объект

>

эндообъект

13 0 объект

>/Ресурсы>/ExtGState>/Font>/ProcSet[/PDF/Text/ImageC/ImageI]/Properties>/XObject>>>/Thumb 21 0 R/TrimBox[0.

0021.0.0 конечный поток

эндообъект

3 0 объект

>

эндообъект

13 0 объект

>/Ресурсы>/ExtGState>/Font>/ProcSet[/PDF/Text/ImageC/ImageI]/Properties>/XObject>>>/Thumb 21 0 R/TrimBox[0.

Общие рекомендации включают в себя:

Общие рекомендации включают в себя: