Архив рубрик | ITSec.Ru

Все рубрики

Всего рубрик: 67Всего статей: 2394

Всего авторов: 1215

Всего изданий: 102

Защита информации (163)

10 ключевых правил для безопасности вашей сетиALTELL NEO 200 – комплексная безопасность сети

Bring Your Own Device. . . и ничего не трогай?

Canadian Personal Information Protection and Electronic Documents Act (PIPEDA)

CrimeWare: новый виток противостояния. Аналитическая статья «Лаборатории Касперского»

Externet VPN: просто о сложном

Guide to Protecting the Confidentiality of Personally Identifiable Information (PII) (Draft)

Официальный раздел (1)

Постановление Правительства Российской Федерации от 21 апреля 2010 г. N 266 «Об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответстКомплексные решения. Интегрированные системы (1)

Интегрированные системы (1)

Блокчейн и криптовалюта (5)

$2 млрд для криптовалютКак быстро блокчейн придет в жизнь россиян?

Консенсусы и их уязвимости

Персональные данные и распределенные реестры

Цифровая экономика. Глобальные тренды и практики российского бизнеса

События (63)

«ИНФОФОРУМ»: власть и бизнес в борьбе за безопасность«Инфофорум»: событие года

«ТБ-форум-2007»: участники об отрасли

«Антивирусный Центр»: 10 лет как по нотам

«ЗУБР-2009»: лауреаты и награды

«Инфосистемы Джет» завершила проект по приведению процессинговых систем ЗАО «Компания объединенных кредитных карточек» в соответствие с требованиями PCI DSS

«Требования и правоприменительная практика выполнения законодательства о персональных данных»

Вестник СНГ (2)

Во имя развития страныПрименение ЭЦП в Беларуси

Новости (34)

«Инфосистемы Джет»: 15 лет на рынке ИБ-интеграции22 апреля 2005 года состоялось отчетное годовое собрание МОО «АЗИ»

CA и YAHOO! вместе на защите пользователей сети

Cisco: защита мобильных пользователей

Cisco: цифровое ТВ и информационные сообщения для пассажиров китайскго метро

Hewlett-Packard потеснит в России Asus и Acer?

HP: технологии и услуги для компаний среднего бизнеса, входящих в «Global 500 000»

ЗУБР (1)

Премия ЗУБР-2013: расширение сроков приема заявок в категории «Информационная безопасность»В фокусе (340)

«Бизнес в области грузовых и пассажирских перевозок: инвестиции в информационное обеспечение»«Блогмобиль» на улицах Нью-Йорка

«Поликом Про»: 15 лет на рынке информационных технологии!

«Поликом Про»: укрепление экономического могущества Российской Федерации

«PKI — Форум-2008»

«Белые хакеры» на страже транзакций

«Большая тройка» операторов связи: защита персональных данных

Колонка редактора (10)

Безопасные связиКолонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Тема номера (36)

«Анкад» смотрит в будущееCobiT 4.

0

0ruToken RF — ключ от всех дверей

Архитектура информационной безопасности ЕАИС таможенных органов

Банковская безопасность: современная ситуация

Безопасность банков сегодня

Безопасный on-line

Импортозамещение (12)

Где кроются реальные проблемы защиты АСУ ТП?Гиперконвергентные ИТ-инфраструктуры и облака в России

Защита банкоматов: сложности применения продуктов Application Control

Киберпреступники против финансовых организаций

Некоторые аспекты защиты АСУ ТП

Перспективы развития технических средств защиты информации в России

Реальное импортозамещение

Межсетевые экраны (13)

Firewalls Next Generation на выставке InfoSecurity RussiaFirewalls: ориентация на потребителя

Next Generation Firewall – новое или забытое старое

TОП 5 ИБ-технологий, которые будут в вашей сети.

Мнение лидера отрасли компании Palo Alto Networks

Мнение лидера отрасли компании Palo Alto NetworksWeb-application firewalls

Анализ тенденций развития средств обеспечения межсетевой защиты

Межсетевой экран ИКС. С нами безопасно!

Комплексные системы безопасности (3)

Обзор DLP-решенийПревью

ТОП-5: что должен знать заказчик при построении комплексной защиты корпоративной среды

Антифрод (4)

«Первый рубеж сдан!»Информационная безопасность – залог успеха бизнеса

Искусственный интеллект в антифроде – уже необходимость

Фрод: легче не допустить, чем лечить

Спецпроект: mobile security (41)

AirKey – современный доступ в информационные системы с помощью смартфонаBYOD – дверь в инфраструктуру предприятия

BYOD: будущее, которого нет

BYOD: вопросы безопасности

Mobile Device Management: разнообразие видов.

Часть 1

Часть 1Антивирусы для мобильных платформ

Атака на мобильный, жертва – человек

Колонка эксперта (8)

Как все начиналосьКолонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

IS-Index (3)

IS-IndexИсследование: сколько и куда тратится средств

Что нужно потребителю?

Персоны (29)

«Лавина Пульс» – мобильный ситуационный центр руководителя25 лет успешной работы на российском рынке!

D600: цифровизируем аналоговую радиостанцию

Houlin Zhao: «Нам есть чему поучиться у российских коллег»

Базовый баланс безопасности

Безопасность не должна мешать бизнесу

Биометрия — это удобно!

Электронный документооборот (13)

А вы задумывались о защите внешнего ЭДО?Использование ЭП в ЭДО на предприятиях авиационной промышленности

Компания «Инфосистемы Джет» внедрила систему анализа и мониторинга эффективности мер безопасности в Фонде РЖС

Обеспечение юридической значимости ЭДО компании

От и до про ЭДО

Практические аспекты создания единой защищенной СЭД для обработки конфиденциальной информации

Российский рынок СЭД/ECM: перспективы развития

Облачная безопасность (10)

Cloud Security: взгляд на российский рынокIDaaS – аутентификация как сервис

Возможно ли управлять безопасностью из облака уже сейчас?

Доверенное облако – миф или реальность

Облачные вычисления в России: возможности, вызовы и риски

Облачные сервисы: проблемы в доверии

Облачные технологии: миф или реальность?

Центры обработки данных (ЦОД) (13)

Data-центр — вопросы надежностиЖизнеобеспечение ЦОД: защита и риски

Защита виртуальных ЦОД

Защита межсетевого взаимодействия уровня «ЦОД – ЦОД»

Как обеспечить защиту виртуальной инфраструктуры ЦОД?

Обеспечение защиты ПДн в ЦОД: кто несет ответственность?

Сложности обеспечения ИБ в ЦОД

Кибервойна (16)

Бизнес и ИБ: сотрудничество или противостояние?Жертвы и последствия киберпреступлений.

NORTON REPORT 2013

NORTON REPORT 2013Информатизация общества – новые цели для кибероружия

Как защититься от таргетированных атак?

Кибербезопасность: цикл осведомленности

Кибервойны будущего – к чему готовиться законодателям и корпорациям

Ландшафт угроз для систем промышленной автоматизации

Маркетинг (8)

Аутсорсинг информационной безопасности — это реальностьБезопасность в индустрии платежных карт

ЗАО «ИНФОПРО»: создание защищенных объектов информатизации «под ключ»

МВП СВЕМЕЛ: подводя итоги

Новая динамика вредоносного ПО: финансовая мотивация киберпреступников

Прочные позиции на рынке информационной безопасности

Российский рынок услуг информационной безопасности: год спустя

Обзоры, прогнозы, мнения (2)

SIEM vs новые угрозы: что необходимо SIEM для их оперативного выявления?ИБ на пути BYOD

Таргетированные атаки (5)

Advanced Persistent Threat – расставляем точки над «i»Активная защита как метод противодействия продвинутым киберугрозам

Анатомия таргетированной атаки.

Часть 4

Часть 4Как онлайн-риски переходят в офлайн и почему киберзащиты недостаточно

Система безопасности, способная решить 5 основных проблем руководителя по информационной безопасности

Компании (24)

«Плеяды» — защищенная информационная система для бюро кредитных историй15 лет в авангарде речевых технологий

DeviceLock 5.72 — защита от локального администратора!

ZyWALL — объединенная защита сети

Аппаратно-программные СКЗИ КРИПТОН на защите АРМ

В помощь сисадмину

Добавляем безопасность

Концепции безопасности (22)

IDM в современной информационной инфраструктуреUTM: раздвигая горизонты

Вопросы построения защищенных гетерогенных корпоративных ЛВС

Грамотное управление — залог успеха

Информационная безопасность в рамках единого экономического пространства России, Белоруссии, Казахстана и Украины

Коктейль из звуков

Мнение практика.

Комментарий к статье В.Г. Грибунина

Комментарий к статье В.Г. ГрибунинаDLP (57)

DeviceLock Data Breach Intelligence Разведка уязвимостей хранения данныхDLP в облаке — время договариваться

DLP как краеугольный камень механизма расследования инцидентов

DLP как эффективный инструмент работы с нелояльными сотрудниками

DLP на страже информации

DLP не является панацей

DLP по-русски — больше, чем просто DLP

Облака (9)

Cloud 2014 – прогнозыБезопасный доступ к корпоративным облачным приложениям

Как защитить виртуальную инфраструктуру по требованиям ФСТЭК

Корпорация в облаках: так ли это опасно?

Мы не доверяем облаку или облако нам?

Облачный рынок SMB вырастет до $125 млрд к 2016 году

Средства безопасного доступа к корпоративным облачным приложениям

Управление (156)

«Компот из сухофруктов», илиМетоды формирования и поддержания культуры информационной безопасности в организации«Пока гром не грянет – мужик не перекрестится»

42, или Правильная постановка задачи

DNA Distribution – самый быстро развивающийся партнер Thales e-Security в EMEA

SOC в действии

Summa Technologiae 2020

Автоматизация процесса управления информационной безопасностью

Криптография (77)

«Континент» на страже безопасной передачи данных по сети30 лет стандартизациикриптографических технологий в России

Dual EC – криптографический стандарт с лазейкой

GateDefender Integra -новое устройство безопасности периметра

MS_Key четырех стихий

USB-ключи и брелоки

Актуальные вопросы применения электронных подписей

Проекты и решения (7)

DeviceLock контролирует доступ в «Одноклассники. ru» и другие социальные сети

ru» и другие социальные сетиNetWitness – новый игрок на рынке информационной безопасности

Большой секрет для маленькой компании

Как выбрать решение для защиты от утечек данных

Надежная защита с большой буквы Z

Последние тенденции эволюции DLP-систем

Эффективность DLP-систем: на стороне заказчика

Интернет вещей (internet of things, IOT) (3)

Развитие IoT-рынкаРекордсмен по взломам

Факторы, влияющие на рост рынка IoT

Специальные технические средства (1)

Технологии защищенного звукаСертификация и измерения (2)

Проблемы ЭМС ТС в вопросах защиты информацииСертификация по РОСС RU. 0001. 01БИ00

Сети (11)

Безопасность персональных коммуникацийБезопасность сетей NGN

Звукозапись для IP-телефонии: новое интеллектуальное решение

Конфиденциальные данные – под надежный контроль! Использование современной DLP-системы для предотвращения утечек информации

Сетевая безопасность платежных систем

Сканеры уязвимостейВзгляд со стороны вендора и со стороны пользователя

Создание безопасных сетей: подводные камни и как с ними бороться

Исследование (52)

«Персональные данные в России-2009»: что нового?10 тезисов интернет-безопасности

DLP-системы в России: тенденции и перспективы

IDC впервые провела исследование отечественного рынка услуг в области информационной безопасности

Анализ рынка услуг в сфере ИБ со стороны предложения

Антивирусные компании делают ставку на скорость

Аутсорсинг безопасности в России

Итоги, достижения (9)

ITSEC + All-over-IP 2018: два праздника технологий вместо одногоИмпортозамещение: результаты 2015 года

Итоги года

Итоги года и перспективы Рунета

Качество – главный аргумент в бизнесе

Обзор отечественных решений по безопасности

Практика импортозамещения на предприятиях энергетики

Практика и перспективы (1)

Новый взгляд на мошенничество в сфере компьютерной информацииJOB (58)

«Информзащита» примет участие в разработке ИБ-стандартов59% Web-мастеров готовы работать «за идею»

CIO vs CISO = конфликт интересов? Или CIO + CISO = эффективный тандем?

Gartner: большинство IТ-директоров не видят возможностей для продолжения карьеры в той же роли

IT-специалисты сменят работу

А увольнять-то некого!

Ах вот ты какой, системный администратор!

Спецпроект: SaaS (4)

Антивирус в облаках. Устроит ли пользователя?

Устроит ли пользователя?Белые пятна виртуализации

Будущее SaaS: прогнозы и перспективы развития

Миграция на облако: стимулы и препятствия

25 Кадр (2)

Безопасность мобильных банковских приложенийУправление инцидентами ИБ на основе SIEM-систем

Актуально (9)

VPN глазами клиентаИнформационные системы: оценка рисков

Материалы круглого стола «Как мы выбираем VPN. Требования потребителя»

На страже безопасности — профессионалы

Несколько слов о коммерческой тайне

Проблема внутри? Решение там же!

Расширенный аудит событий в операционных системах Microsoft Windows

Биометрия (6)

Атаки на биометрические системыБиопаспорт: шаг в будущее. Часть 1

Биопаспорт: шаг в будущее. Часть 2

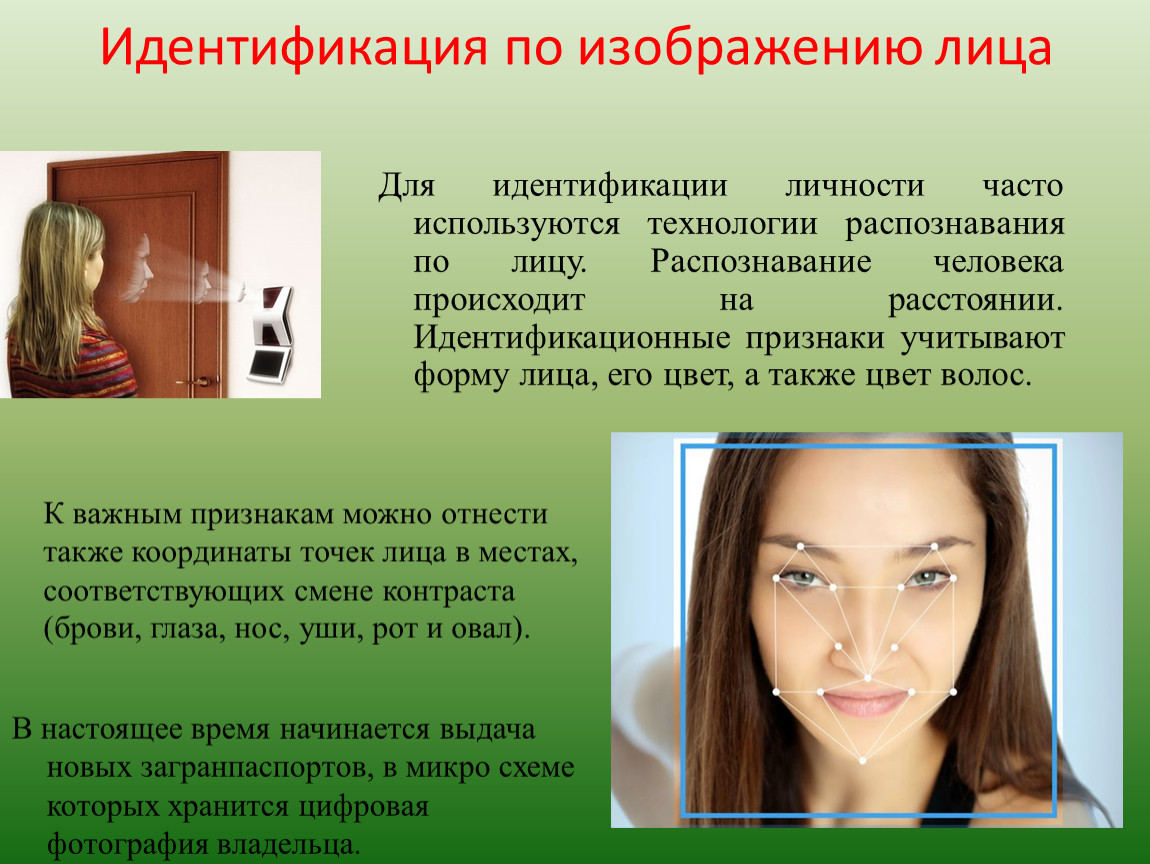

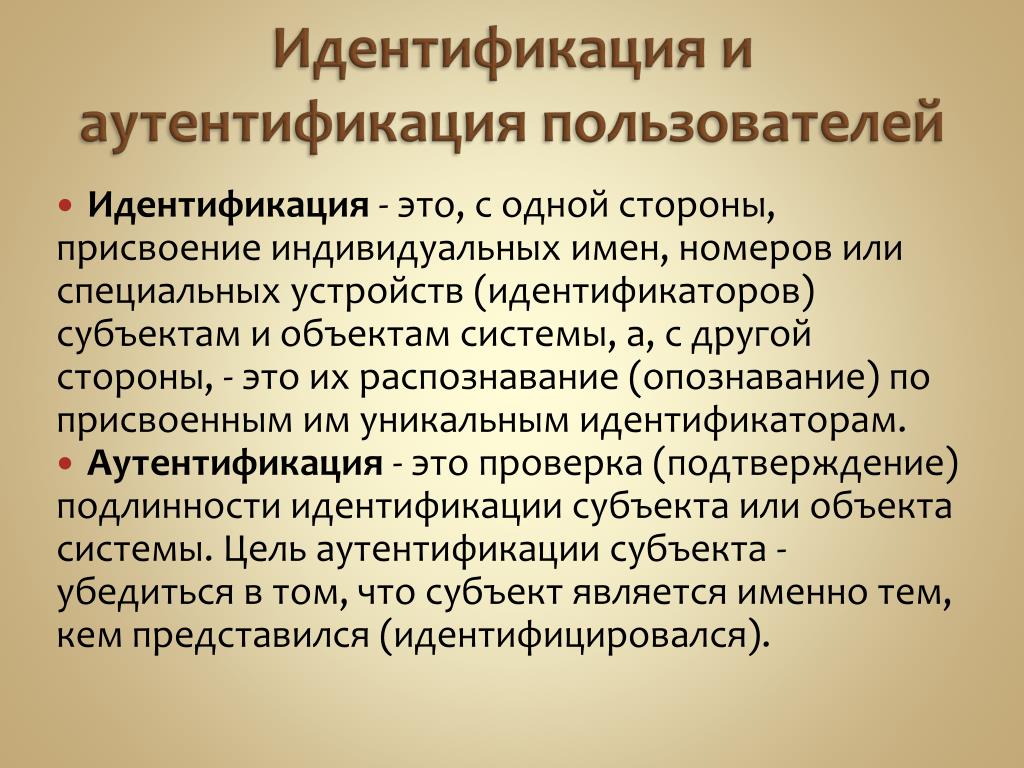

Плюсы и минусы биометрической идентификации

Удаленная идентификация/аутентификация с использованием биометрии

Успех внедрения биометрии зависит от того, как выстроен процесс повышения осведомленности

Слово потребителям (2)

Лучшие продукты в области информационной безопасностиЛучшие продукты и системы — лауреаты Премии «ЗУБР-2005»

Техническое обозрение (18)

«Шпиону» вход заказанАгенты оперативной доставки

Антишпионское ПО (antispyware)

Выбор системы защиты от внутренних угроз

Действующие лица и исполнители

Защита от внутренних угроз

Как бороться со шпионами

Удостоверяющие центры (1)

Документация удостоверяющего центра — базовый элемент инфраструктуры открытых ключейИнформационная безопасность компьютерных сетей (7)

Глобализация и импортозамещение: какие тренды будут актуальны на рынке ИБ в следующем годуЗащита от социальной инженерии

Как осуществляется сбор киберулик

Киберсоветы для безопасности детей в Интернете

Компьютерные атаки на информационные ресурсы Российской Федерации: факты и цифры

Современные компьютерные угрозы: что реально угрожает бизнесу?

Современные тенденции кибербезопасности

Оборудование и технологии (585)

«Тонкие» точки доступа — новый уровень безопасности корпоративных сетей Wi-Fi«VAS-ы» проблемы с SMS

«Аккорд-В».

Защита без белых пятен

Защита без белых пятен«Дорожная карта» для СЭД

«Мобильная» электронная подпись

«МультиКарта»: ресертификация на соответствие PCI DSS 3.0

«МФИ Софт» выпускает новую версию DLP-системы «Гарда Предприятие»

Цифровая трансформация (5)

Как технологии искусственного интеллекта трансформируют бизнесНекоторые аспекты информационной безопасности технологии блокчейн

Российский бизнес: облачная трансформация сервисов ИБ

Спецназ информационных войн

Тенденции в регулировании технологии блокчейн в России и в мире

Разработка (4)

Методы анализа исходного кодаПатентное право как средство защиты новых разработок в области информационных технологий

Практические аспекты построения процесса безопасной разработки программного обеспечения

Применение методов анализа исходного кода при оценке защищенности информационных систем

Аттестация (2)

Аттестация без проблемПо четкому алгоритму

Деловой календарь (2)

Будущее — за интеллектуальными системами«Интернет и Электронный округ-2005»

Соискатели (3)

«Эфрос» — контроль и администрирование команд CiscoПремия «ЗУБР» — уникальный инструмент управления отношениями с потребителями и регуляторами

Формирование и контроль маскирующих шумов

АСУ ТП (25)

Актуальные вопросы защиты АСУ ТПАктуальные вопросы защиты АСУ ТП

АСУ ТП, объекты КИИ, ГосСОПКА.

Много сложных задач и одно решение

Много сложных задач и одно решениеАтаки на низкоуровневые протоколы АСУ ТП на примере HART

Безопасность АСУ ТП сегодня

Безопасность промышленных систем управления

Выстрел на опережение: снижаем риски на старте проекта ИБ АСУ ТП

Защита информации и каналов связи (58)

«Умные сети электроснабжения» (smart grid) и проблемы с кибербезопасностьюDDoS-атака как метод конкурентной борьбы

DeviceLock DLP как современная гибридная DLP-система

DLP vs кейлоггеры = обеспечение безопасности vs нарушение прав граждан

DLP в структуре ИБ предприятия

IDS/IPS: применение в информационных системах компаний

Банк России поднимает требования по борьбе с утечками информации на уровень отраслевого стандарта

Системы контроля и управления доступом (СКУД) (22)

ALTELL Trust: защита начинается с загрузки компьютераАктуальные проблемы защиты доступа

Безопасность океанских портов: опыт США

Безопасный доступ к информационным ресурсам компании

Биометрические системы: веское слово в информационной безопасности

Биометрия.

Болезни роста

Болезни ростаГибридные DLP-системы

Обратная связь (3)

Без внимания не осталисьОбратная связь

Письмо представителя ОКБ САПР

Новые продукты (15)

Paragon Deployment Manager 10: развертываем системы при производстве компьютеров, в компьютерных классах и интернет-кафеНесколько сценариев работы Paragon System Recovery

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Обзор СМИ (40)

Bioscrypt и Labcal: вместе к безопасности канадских аэропортовRFID приносит прибыль

SEC остановила торговлю акциями

Symantec проанализировала Vista

Английские фирмы неспособны шифровать данные

Безопасности морских портов США не уделяется внимания

Безопасность e-mail: 25 советов

Работы и услуги (5)

«ИнфоТехноПроект»: серьезный «багаж знаний»Комплексное управление безопасностью в современных информационных системах

Обзор российского рынка услуг информационной безопасности

Спрос на услуги аутсорсинга информационной безопасности в условиях кризиса

ЭЛВИС-ПЛЮС: спектр услуг

Право и нормативы (148)

PCI DSS – проблемы применения стандартаPCI DSS – проблемы применения стандарта и способы его внедрения без проблем

PCI DSS: успешный опыт стандартизации на протяжении свыше 10 лет

ZyWALL OTP: Сим-Сим, откройся

Авторское право на программное обеспечение

Антивирусная защита компании: NIST рекомендует

Аттестация автоматизированной системы по требованиям безопасности информации

Индексы деловой активности (5)

Индексы деловой активности: апрель-майИндексы деловой активности: декабрь-январь

Индексы деловой активности: февраль-март

Индексы деловой активности: январь-февраль

Индексы деловой активности: январь-февраль

Лицензии (5)

В строгом соответствии с действующим законодательствомПолучение заветного сертификата

Примерный перечень документов, необходимых для получения лицензии ТЗКИ

Реестр лицензий на деятельность по разработке и (или) производству средств защиты конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 348

Реестр лицензий по технической защите конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 290

Слово редактора (6)

Большие планы растущего проектаВ поисках своего пути

Гротековское счастье

Итоги лета и немного лирики

Самое лучшее время

Снова Новый год

Мы в соцсетях

Copyright © 2018-2022, ООО «ГРОТЕК»

Политика конфиденциальности

Что такое идентификация вызывающего абонента и как ее настроить в Skype? | Поддержка Skype

Идентификация вызывающего абонента позволяет вашим друзьям, семье и деловым контактам знать, что это вы звоните им или отправляете SMS-сообщение. При настройке идентификации звонящего ваш мобильный номер или Скайп-номер отображается при звонках на мобильные и стационарные телефоны из Skype.

При настройке идентификации звонящего ваш мобильный номер или Скайп-номер отображается при звонках на мобильные и стационарные телефоны из Skype.

За настройку и использование идентификации вызывающего абонента плата не взимается.

Как настроить идентификацию вызывающего абонента с использованием номера мобильного телефона?

Чтобы настроить идентификацию вызывающего абонента с использованием номера мобильного, выполните следующие действия.

- Откройте приложение Skype.

- Выберите свой изображение профиля, а затем выберите Параметры.

- Выберите Звонки, а затем выберите Идентификация вызывающего абонента.

- Переключение идентификатора вызывающего абонента На.

- В выпадающем списке выберите свою страну.

- Введите номер мобильного телефона в текстовое поле и выберите Добавление номера телефона.

- На указанный номер телефона придет SMS-сообщение с проверочным кодом.

Введите этот код в отобразившемся поле. Для получения этого одноразового SMS могут применяться тарифы на сообщения и данные.

Введите этот код в отобразившемся поле. Для получения этого одноразового SMS могут применяться тарифы на сообщения и данные. - Выберите Продолжить.

- Если вы ввели код правильно, вы получите сообщение с подтверждением, а идентификатор вызывающего будет активирован через 24 часа.

Получить дополнительные сведения о том, как изменить параметры идентификации вызывающего.

Как настроить идентификацию вызывающего абонента с использованием номера Скайпа?

По состоянию на декабрь 2018 года, если вы приобрели Скайп-номер и не включите идентификатор вызывающего абонента, ваш номер Skype будет автоматически установлен в качестве идентификатора звонящего для страны, в которые это доступно.

Чтобы изменить номер Skype, если для идентификатора абонента включен другой номер, выполните следующие действия:

- Откройте приложение Skype.

- Выберите свой изображение профиля, а затем выберите Параметры.

- Выберите Звонки, а затем выберите Идентификация вызывающего абонента.

- В отображаемом маркированном списке выберите номер Skype, который вы хотите использовать в качестве идентификатора звонящего.

- Теперь ваш идентификатор вызывающего абонента установлен и готов к работе.

В каких странах возможно использование идентификации вызывающего абонента?

Идентификация звонящего с помощью мобильного номера доступна в большинстве стран. Если идентификация звонящего не работает, это может быть связано с тем, что она недоступна в вашей стране или в настоящее время не поддерживается местным поставщиком услуг связи для страны, в которую вы звоните.

Идентификация вызывающего абонента с помощью номер мобильного телефона недоступно в Китае, Гонконге, Японии и Мексике.

Идентификация вызывающего абонента с помощью Скайп-номер доступно в:

- США

- Великобритания

- Австралия

- Бразилия

- Чили

- Дания

- Эстония

- Новая Зеландия

- Польша

- Швеция

- Швейцария

Сколько длится активация идентификации вызывающего абонента?

Для номеров Скайпа активация идентификации вызывающего абонента выполняется сразу.

It may take up to 24 hours to activate caller identification for mobile numbers. Before the activation, you will receive the SMS text message confirming that caller identification is about to be activated.

Деактивировать идентификацию вызывающего абонента? Получить дополнительные сведения.

Определите определение и значение | Dictionary.com

- Лучшие определения

- Синонимы

- Викторина

- Связанный контент

- Примеры

- Британский

Показывает уровень оценки на основе слова сложность.

[ ahy-den-tuh-fahy, ih-den- ]

/ aɪˈdɛn təˌfaɪ, ɪˈdɛn- /

Сохранить это слово! См. синонимы к слову: идентифицировать / идентифицировать / идентифицировать / идентифицировать на Thesaurus. com

com

Показывает уровень обучения в зависимости от сложности слова.

глагол (используется с дополнением), я·идентифицирую, идентифицирую.

для признания или установления в качестве конкретного лица или вещи; удостоверить личность: идентифицировать почерк; для идентификации предъявителя чека.

, чтобы служить средством идентификации для: Его грубый голос быстро опознал его.

производить, представлять, рассматривать или рассматривать как одинаковые или идентичные: они отождествляли Джонса с прогрессом компании.

ассоциировать себя по имени, чувству, интересу, действию и т. д. (обычно следует с): Он предпочитал не отождествлять себя с этой группой.

Биология. определить, к какой группе (данный экземпляр) относится.

Психология. ассоциировать (себя или себя) с другим лицом или группой лиц путем идентификации.

глагол (используется без объекта), и·идентифицирует, идентифицирует.

ассоциировать себя в чувствах, интересах, действиях и т. д. с определенной группой или системой убеждений (обычно за которыми следует as или with): Он идентифицирует себя как бисексуал. Она идентифицирует себя с феминизмом. Моя семья идентифицирует латиноамериканца.

д. с определенной группой или системой убеждений (обычно за которыми следует as или with): Он идентифицирует себя как бисексуал. Она идентифицирует себя с феминизмом. Моя семья идентифицирует латиноамериканца.

, чтобы испытать психологическую идентификацию: зрители идентифицировали себя с персонажами пьесы.

ДРУГИЕ СЛОВА ДЛЯ идентифицировать

1 различать, размещать, знать, определять.

См. синонимы для определения на Thesaurus.com

ВИКТОРИНА

THINGAMABOB ИЛИ THINGUMMY: МОЖЕТЕ ЛИ ВЫ РАЗЛИЧИТЬ ТЕРМИНЫ США И ВЕЛИКОБРИТАНИИ В ЭТОМ ВИКТОРИНЕ?

Знаете ли вы разницу между повседневной терминологией США и Великобритании? Проверьте себя с помощью этой викторины по словам, которые различаются по ту сторону Атлантики.

Вопрос 1 из 7

В Великобритании сахарная вата более известна как…

Происхождение названия

Впервые записано в 1635–1645 гг.; от средневековой латыни identificāre, эквивалент identi(tās) identity + -ficāre -fy

ДРУГИЕ СЛОВА ИЗ identificāre

i·den·ti·fi·a·ble, прилагательноеi·den·ti·fi·a·bil·i ·ty, i·den·ti·fi·able·ness, существительное·den·ti·fi·er, существительное·ver·i·den·ti·fy, глагол, o·ver·i·den·ti ·установленный, над·и·идентифицирующий.

pre·i·dent·ti·fy, глагол (используется с дополнением), pre·i·den·ti·fied, pre·i·den·ti·fy·ing.re·i·den·ti·fy , глагол (используется с дополнением), re·i·den·ti·fied, re·i·den·ti·fy·ing.un·i·den·ti·fi·a·able, прилагательноеun·i·den· ti·fi·a·bly, наречие·i·идентифицируемый, прилагательноеun·i·и·идентифицируемый, прилагательноеwell-i·идентифицированный, прилагательное

Слова рядом идентифицируют

идентификационный браслет, идентификационная карта, опознавательный парад, идентификационная бирка, идентификатор, идентификация, Identi-Kit, удостоверение личности, удостоверение личности, кризис идентичности, элемент идентичности

Dictionary.com Unabridged На основе Random House Unabridged Dictionary, © Random House, Inc. 2023

Слова, относящиеся к идентификации

каталог, различать, прищепка, место, отдельно, тег, кнопка вниз

Как использовать определение в предложении

Правильное определение таких тенденций означает способность планировать заранее, а затем использовать в своих интересах повышенный интерес.

Подробное руководство по использованию Google Trends для исследования ключевых слов|Ааюш Гупта|12 февраля 2021 г.|Наблюдение за поисковыми системами

Репортеры Сапиен и Сандерс работали с Уиллисом, чтобы выявить нескольких высокопоставленных командиров полиции Нью-Йорка, которые неоднократно получали повышение по службе. несмотря на долгие записи серьезных жалоб гражданского населения.

«Файлы полиции Нью-Йорка» от ProPublica получили премию Колледжа Джона Джея/Гарри Франка Гуггенхайма за выдающиеся достижения в области репортажей об уголовном правосудии|от ProPublica|11 февраля 2021 г.|ProPublica URL-адреса для ключевых слов.

Тематическое исследование: цифровая трансформация Schneider Electric посредством централизованного поиска|Эван Кент и Кимберли Датчер|11 февраля 2021 г.|Наблюдение за поисковыми системами

Однако, если ученые смогут определить иммунный коррелят защиты, «и вы сможете продемонстрировать то, что дети получают это с вакциной, еще более приятно», — сказал О’Лири.

Fauci: Вакцины для детей в возрасте до первоклассников могут быть разрешены к сентябрю|Кэролайн Чен|11 февраля 2021 г.|ProPublica Попытаться определить, были ли какие-либо из этих денег непогашенными.

Коммунальные предприятия должны миллионы этому государственному регулирующему органу. Проблема? Агентство не может отследить, что ему причитается.|Скотт Моррис, Фонд новостей Бэй-Сити|10 февраля 2021 г.|ProPublica

У нас есть тысячи пользователей, которые идентифицируют себя как трансгендеры, и они приветствуются в сообществе Grindr.

Проблема трансгендерных знакомств Grindr|Дэвид Левесли|9 января 2015 г.|DAILY BEAST

Ему нравится тот факт, что, как и в Grindr, пользователи могут идентифицировать себя как трансгендеры.

Проблема транс-свиданий Гриндра|Дэвид Левесли|9 января 2015 г.|DAILY BEAST

Но, скорее всего, это было связано с тем, как священники идентифицируют себя с бедными перед лицом правительства и криминальных злоупотреблений.

Священники Мексики отмечены за убийство|Джейсон МакГахан|7 января 2015 г.|DAILY BEAST

Конечно, я инстинктивно идентифицирую себя с полицией, независимо от обстоятельств.

Взгляд ветерана: холодная война Нью-Йорка между полицией и мэрией|Мэтт Галлахер|29 декабря 2014 г.|DAILY BEAST

Другие трудно идентифицировать, поскольку они реагировали с другими кислородсодержащими молекулами в почве.

Метан на Марсе: жизнь или просто газ?|Мэттью Р. Фрэнсис|17 декабря 2014 г.|DAILY BEAST

Обычно не предпринимается никаких попыток идентифицировать что-либо, кроме туберкулезной палочки и гонококка.

Руководство по клинической диагностике|Джеймс Кэмпбелл Тодд

Тем не менее, она совершенно не знала, как ей опознать генерала Максгрегора, когда он явится.

Вес короны|Фред М. Уайт

В некоторых случаях для идентификации вещей, описание которых в завещании неоднозначно, могут использоваться надлежащие доказательства.

Удобная книга законов Патнэма для неспециалистов|Альберт Сидни Боллес

Завещаемая вещь должна быть описана с достаточной ясностью, чтобы ее можно было идентифицировать, больше ничего не требуется.

Удобная книга законов Патнэма для неспециалистов|Альберт Сидни Боллес

Однако оба пропустили это мимо ушей, и никто во всей школе не пытался его идентифицировать.

The Daisy Chain|Charlotte Yonge

Определения Британского словаря для идентификации

идентифицировать

/ (aɪˈdɛntɪˌfaɪ) /

глагол -fies, -fying или -fied (главным образом tr)

доказывать или распознавать как определенное лицо или вещь; определить идентичность

считать таким же или эквивалентным

(также intr часто следует с) считать (себя) похожим на другое

определить таксономическую классификацию (растения или животного)

(intr обычно следуют с) психол заниматься идентификацией

Производные формы имени

идентифицируемый, прилагательный, идентифицируемый, наречие Collins English Dictionary — Complete & Unabridged 2012 Digital Edition

© William Collins Sons & Co. Ltd., 1979, 1986 © HarperCollins

Издатели 1998, 2000, 2003, 2005, 2006, 2007, 2009, 2012

Ltd., 1979, 1986 © HarperCollins

Издатели 1998, 2000, 2003, 2005, 2006, 2007, 2009, 2012

Определите определение и значение — Merriam-Webster

определить·ti·fy ī-den-tə-ˌfīə-

переходный глагол

1

а : воспринимать или указывать личность (кого-то или чего-то) «Это молодой человек!» — подумал я, чувствуя, как у меня колотится сердце, когда я опознал его. — Чарли Диккенс Мистер Мейс опознал пузырек, переданный ему советником, как тот, что был продан им «мистеру Инглторпу». — Агата Кристи Нападающие говорят, что плевок легко идентифицирован, потому что, хотя он имеет скорость фастбола, он почти не вращается. — Рон Фимрите б(1) : для установления личности (кого-то или чего-то незнакомого или неизвестного) Он смог быстро определить проблему. Полиция установила личность заинтересованного лица. Доктор Макговерн объясняет, что «выявление причины болезни — это прорыв…» — Хроники Лошади (2) : для определения таксономического положения или категории (биологического образца) Нам удалось идентифицировать растение как принадлежащее к семейству пасленовых.

— Рон Фимрите б(1) : для установления личности (кого-то или чего-то незнакомого или неизвестного) Он смог быстро определить проблему. Полиция установила личность заинтересованного лица. Доктор Макговерн объясняет, что «выявление причины болезни — это прорыв…» — Хроники Лошади (2) : для определения таксономического положения или категории (биологического образца) Нам удалось идентифицировать растение как принадлежащее к семейству пасленовых.2

а : воспринимать как единое целое (по духу, мировоззрению или принципу) Этих групп определил с сохранением. б : заставить быть или стать идентичными отождествила свои интересы со своими Иногда люди отождествляют успех с деньгами, но для меня это самоотдача. — Лорна Э. Барнс Каким-то странным образом лодка стала отождествлялся с самим собой, и так же, как для него было бы бесполезно вставать и управлять лодкой, так же бесполезно для него было и дальше бороться с непреодолимой силой собственных чувств. — Вирджиния Вулф

— Лорна Э. Барнс Каким-то странным образом лодка стала отождествлялся с самим собой, и так же, как для него было бы бесполезно вставать и управлять лодкой, так же бесполезно для него было и дальше бороться с непреодолимой силой собственных чувств. — Вирджиния Вулфнепереходный глагол

1

: испытывать чувство единства (по интересам, цели или следствию) и тесную эмоциональную ассоциацию : участвовать в психологической идентификации Многие читатели отождествляют себя с героем роман. Я мог отождествить себя с тревогой, которую она испытывала.2

: иметь или утверждать идентичность определенного вида Из участвовавших старшеклассников 77 % идентифицировали себя как девушки, 20 % — как мужчины, 2 % — как небинарные… — Элизабет Бейер3

архаичный : быть или стать таким же … между Штатами откроются новые каналы связи, линии разделения исчезнут, их интересы будут определены, а их союз скрепится новыми и неразрывными узами. — Томас Джефферсон

— Томас ДжефферсонСинонимы

- различать

- палец

- ID

- точечный

- single (out)

Примеры предложений

Она идентифицировал собаку как своего потерянного питомца.

Он смог правильно  У них не было проблем с выявлением проблемы.

Мы начали с , определяя , что нам нужно для работы.

Нам нужно выявить причины безработицы.

Узнать больше

У них не было проблем с выявлением проблемы.

Мы начали с , определяя , что нам нужно для работы.

Нам нужно выявить причины безработицы.

Узнать больше

— Эллисон Футтерман, Discover Magazine , 2 июня 2023 г.

Сан-Диего ищет общественное руководство для идентифицируйте

— Эллисон Футтерман, Discover Magazine , 2 июня 2023 г.

Сан-Диего ищет общественное руководство для идентифицируйте  — Натали Нейса Алунд, USA TODAY , 2 июня 2023 г.

Заместитель коронера округа Блейк Мадарис идентифицировал 8-летнего двоюродного брата Рэмпли, как сообщает The Miami Herald.

— Эбигейл Адамс, 9 лет.0241 Peoplemag , 2 июня 2023 г.

Благодаря прямому общению между производителями и потребителями, которое позволяет производство следующего поколения, производители могут лучше идентифицировать и удовлетворять уникальные потребности различных групп потребителей.

— Джон Стоян, Journal Sentinel , 2 июня 2023 г.

У регулирующих органов часто нет способа идентифицировать вредные соединения в этих продуктах, потому что многие из них не содержат того, что указано в списке ингредиентов, или даже не декларируют все свои ингредиенты.

— Редакторы,

— Натали Нейса Алунд, USA TODAY , 2 июня 2023 г.

Заместитель коронера округа Блейк Мадарис идентифицировал 8-летнего двоюродного брата Рэмпли, как сообщает The Miami Herald.

— Эбигейл Адамс, 9 лет.0241 Peoplemag , 2 июня 2023 г.

Благодаря прямому общению между производителями и потребителями, которое позволяет производство следующего поколения, производители могут лучше идентифицировать и удовлетворять уникальные потребности различных групп потребителей.

— Джон Стоян, Journal Sentinel , 2 июня 2023 г.

У регулирующих органов часто нет способа идентифицировать вредные соединения в этих продуктах, потому что многие из них не содержат того, что указано в списке ингредиентов, или даже не декларируют все свои ингредиенты.

— Редакторы,  Навес дерева помогает скрыть операции по незаконному обороту наркотиков от властей, которые часто используют воздушное наблюдение, чтобы выявить вторжений.

— courier-journal.com , 1 июня 2023 г.

Узнать больше

Навес дерева помогает скрыть операции по незаконному обороту наркотиков от властей, которые часто используют воздушное наблюдение, чтобы выявить вторжений.

— courier-journal.com , 1 июня 2023 г.

Узнать большеЭти примеры программно скомпилированы из различных онлайн-источников, чтобы проиллюстрировать текущее использование слова «идентифицировать». Любые мнения, выраженные в примерах, не отражают точку зрения Merriam-Webster или ее редакторов. Отправьте нам отзыв об этих примерах.

История слов

Первое известное использование

1746, в значении, определенном в переходном смысле 1a

Путешественник во времени

Первое известное использование идентификации было в 1746 г.

Посмотреть другие слова того же года идентификатор

идентифицировать

опознавательный знак/признак

Посмотреть другие записи поблизостиПроцитировать эту запись «Идентифицировать.»

Детское определение

Идентифицировать

глагол определить·ti·fy ī-ˈdent-ə-ˌfīə-ˈdent-

1

: считать единым (по духу или принципу) группы идентифицированные с консервацией2

: выяснить или показать личность идентифицировал собаку как своего потерянного питомца отождествить с персонажем рассказа идентифицируемый -ˌfī-ə-bəl прилагательное идентифицируемый -бле наречие идентификатор-ˌfi(-ə)r

существительноеМедицинское определение

идентифицировать

глагол определить·ti·fy ī-ˈdent-ə-ˌfī, ə-переходный глагол

: определить таксономическую позицию (биологического образца)

непереходный глагол

: пройти или испытать психологическую идентификацию идентифицировать себя с героем романаЮридическое определение

идентифицировать

переходный глаголидентифицировать·ti·fy

1

: считать объединенными или ассоциированными (по интересам или принципам) может задавать наводящие вопросы свидетелю, который идентифицирован с противной стороной2

: для установления личности опознание подозреваемого3

: указать или обозначить (товары) в качестве предмета договора — используется во фразе , идентифицирующей контракт спорные бобы были товаром , идентифицированным , контрактом Примечание:

В соответствии с Единым торговым кодексом, как только товары идентифицируются для контракта, покупатель имеет особый имущественный интерес и страховой интерес в товарах. Это дает покупателю право требовать возмещения убытков и других средств правовой защиты. Эта идентификация может быть выполнена в любое время и любым способом, согласованным сторонами или иным образом указанным в U.C.C.

Это дает покупателю право требовать возмещения убытков и других средств правовой защиты. Эта идентификация может быть выполнена в любое время и любым способом, согласованным сторонами или иным образом указанным в U.C.C.

идентифицируемый прилагательное

идентификация существительное

Еще от Merriam-Webster о

идентифицируйтеНглиш: Перевод идентифицируйте для говорящих на испанском языке

Последнее обновление: — Обновлены примеры предложений

Подпишитесь на крупнейший словарь Америки и получите тысячи дополнительных определений и расширенный поиск без рекламы!

Merriam-Webster без сокращенийМожете ли вы решить 4 слова сразу?

Можете ли вы решить 4 слова сразу?

резкий

См.

Введите этот код в отобразившемся поле. Для получения этого одноразового SMS могут применяться тарифы на сообщения и данные.

Введите этот код в отобразившемся поле. Для получения этого одноразового SMS могут применяться тарифы на сообщения и данные.