Что такое идентификация рисков в управлении проектами?

Если задать Google строку поиска «почему проваливаются проекты», вы получите несколько страниц статей и ресурсов, включая нашу статью «Пять причин, почему не выполняются проектные планы и как их избежать». Многие причины носят процедурный характер и касаются, например, определения области действия, методологии и коммуникации, но есть и общая тема: отсутствие процесса выявления рисков.

Плохое управление рисками — проблема, которая касается не только крупных компаний. Малые предприятия делают такие же ошибки, которые могут быть для них не менее (если не более) катастрофическими. Поэтому идентификацией проектных рисков должны заниматься не только крупные предприятия — она должна лежать в основе любого бизнеса.

Что такое управление рисками?

Управление рисками — это процесс выявления, отслеживания и обработки потенциальных рисков, которые могут повлиять на общее состояние бизнеса и его репутацию. Британская Ассоциация управления проектами (Association for Project Management, APM) описывает это так: «Анализ рисков и управление ими — это процесс, который позволяет видеть как отдельные рисковые события, так и общий риск, и проактивно ими управлять, достигая успеха путем снижения угроз, реализации возможностей и получения наилучших результатов».

Проект, который не поддерживается руководством, в который не вовлечены стейкхолдеры и для которого не практикуется строгий подход к выявлению рисков и управлению, имеет повышенный риск неудачи.

Рассматривать риски нужно в самом начале проекта, чтобы на основе сделанных выводов можно было принять решения относительно области воздействия, процессов и ресурсов.

Управление рисками — это не просто процесс, это культура. Том Уилсон (Tom Wilson), директор по управлению рисками компании Allianz, напоминает: «Управление рисками — это культура, а не культ. И работает она только тогда, когда ее практикуют все, а не только лишь несколько первопроходцев».

С другой стороны, существуют риски, которые могут пойти на пользу проекту. Например, изменение правил организации может устранить бюрократию и сэкономить ваше время. Такие позитивные риски называют «возможностями», в отличие от негативных рисков — «угроз». Подробнее об этом написано в нашем посте «Что такое позитивные риски в управлении проектами?»

Что такое жизненный цикл и процесс идентификации риска?

Первый шаг процесса управления рисками — идентификация рисков. Вот как этот шаг описан в нашем руководстве «Оценка рисков проекта»: «Составьте список всех возможных рисков и возможностей, которые только могут прийти вам в голову. Если вы будете сосредоточены на одних лишь угрозах, вы можете упустить шанс предложить заказчику неожиданную ценность».

Вот как этот шаг описан в нашем руководстве «Оценка рисков проекта»: «Составьте список всех возможных рисков и возможностей, которые только могут прийти вам в голову. Если вы будете сосредоточены на одних лишь угрозах, вы можете упустить шанс предложить заказчику неожиданную ценность».

Последняя часть определения убедительно доказывает необходимость включения позитивных рисков в планирование — вы должны использовать любую возможность, чтобы удовлетворить стейкхолдеров.

Как же выявляют риски? Для этого существуют различные концепции, и вы должны выбрать ту, которая лучше всего соответствует практике работы и ресурсам вашей организации. Институт управления проектами (Project Management Institute, PMI), например, опубликовал исчерпывающее руководство, в котором подробно объясняется его модель выявления рисков.

Жизненный цикл идентификации рисков работает, как подпроект, и представляет собой процесс, который обеспечивает ключевые элементы общего плана управления рисками. Процесс идентификации рисков имеет определенную структуру и состоит из шести этапов:

Процесс идентификации рисков имеет определенную структуру и состоит из шести этапов:

- Типовая спецификация

- Базовая идентификация

- Подробная идентификация

- Внешняя перекрестная проверка

- Внутренняя перекрестная проверка

- Завершение отчета

Как определяются риски при управлении проектами

Для краткости мы сосредоточимся на первых трех шагах, которые охватывают идентификацию рисков; последующие шаги необходимы для проверки и формализации выводов в отношении общего объема проекта.

Типовая спецификация

Это заявление о наличии риска, основанное на полученной информации о причинах, последствиях, воздействии, областях риска и событиях. Зафиксировать все это в определенной последовательности помогает структурированный шаблон.

Базовая идентификация

Это ответ на два вопроса о потенциальных рисках: почему с данными рисками должны (или не должны) столкнуться именно мы, и сталкивались ли мы с ними ранее. Первое можно получить с помощью SWOT-анализа, а второе обычно берется из отчета по результатам проекта или из базы знаний.

Первое можно получить с помощью SWOT-анализа, а второе обычно берется из отчета по результатам проекта или из базы знаний.

Подробная идентификация

Это более трудоемкий шаг, чем предыдущие, но он обеспечивает детализацию, необходимую для верной оценки риска. PMI называет пять необходимых инструментов:

- Интервьюирование

- Анализ предположений

- Дельфийский метод

- Мозговой штурм

Завершив эти шаги, вы должны классифицировать риск на следующем этапе — в ходе внешней перекрестной проверки. Об этом мы пишем в статье «Структура разбивки рисков».

Пятый этап — это внутренняя перекрестная проверка, в ходе которой риски сопоставляются с соответствующими частями работ. На этом этапе у вас начинает формироваться представление о том, какие части проекта более рискованны, чем другие, и какие стратегии снижения риска следует принять.

В ходе завершения отчета выводы оформляются в виде серии диаграмм, охватывающих рискованные области, причины рисков и их действие.

Совет: ведите по всем вашим проектам реестр рисков, к которому вы можете обращаться, приступая к новому проекту — для этого можно использовать такой инструмент, как Wrike.

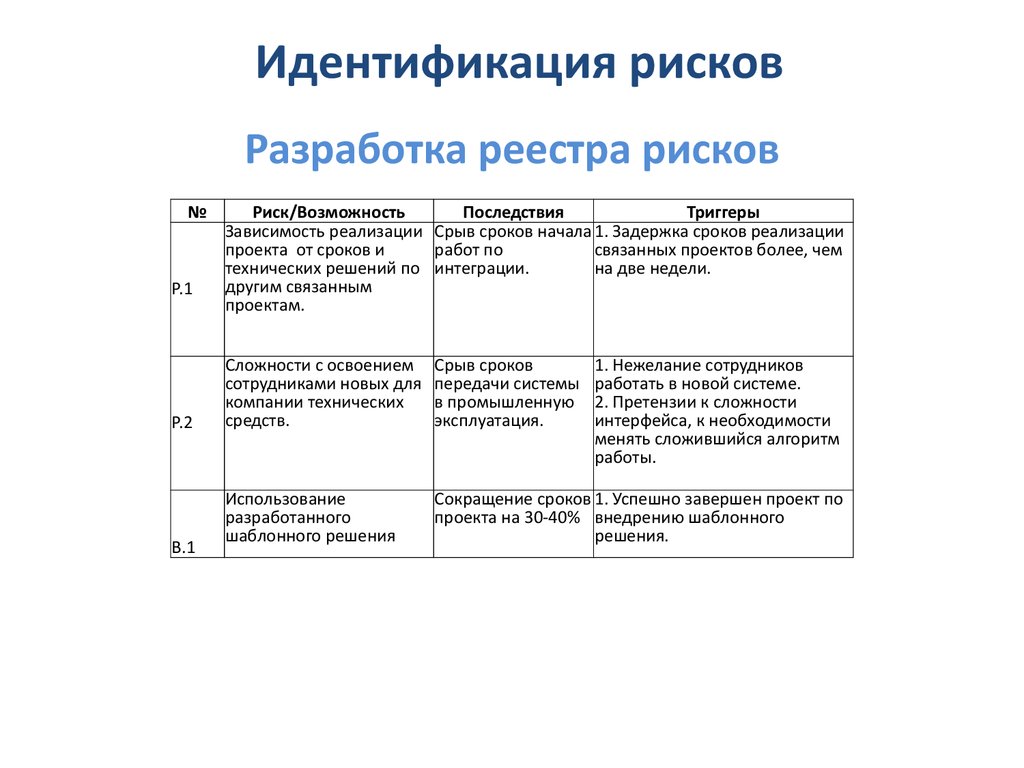

Примеры идентификации рисков

Приведем пару примеров: первый основан на методологии PMI, описанной выше, а второй отражен в онлайн-реестре рисков.

Пример идентификации риска 1

Пример идентификации риска 2

Эти два примера не обязательно представляют альтернативные подходы. Скорее, первый является шаблоном идентификации риска, а второй — пример из реестра рисков с той же информацией.

При использовании онлайн-инструмента управления проектами становится намного проще управлять обоими процессами, обеспечивая прозрачность для заинтересованных сторон.

Как составить план управления рисками

Думайте о найденных вами рисках как об основе вашего плана управления рисками, в который обычно входят следующие части:

- Выявление рисков

- Оценка рисков

- Распределение ответственности за те или иные риски между участниками проектной команды

- Реакция на риски

- Планирование постоянного мониторинга новых рисков и их устранения

К моменту завершения этапа выявления рисков у вас уже будет подробная информации по каждому риску, и вы сможете оценивать их, назначать ответственных и определять меры реагирования.

Но на этом работа не прекращается. По мере реализации проекта нужно отслеживать и выявлять новые риски. Важна и ответственность за риски, поэтому должны быть определены процессы коммуникации и эскалации. И это приводит нас к следующему вопросу: кто должен контролировать риски?

Кто должен контролировать риски?

В крупных организациях риск-менеджеров назначают из числа руководителей высшего звена, часто формируются комитеты по рискам с участием представителей различных департаментов, которые отчитываются перед генеральным директором и советом директоров. В таких компаниях управление рисками также регулярно контролируется извне.

Для небольших предприятий используется более легкая модель, но выявление рисков и управление ими всегда должно оставаться приоритетом.

Рекомендуется распределять обязанности в самом начале проекта, соотнося при этом организационные роли участников команды и их обязанности. Вот как это может выглядеть для крупных организаций.

- Спонсор проекта

Несет общую ответственность за проект, имеет представление о плане управления рисками и утверждает его.

- Менеджер проекта

Несет общую ответственность за управление рисками, включая коммуникации и эскалации. - Ответственный за риск

Это может быть член команды проекта или стейкхолдер, который входит в команду и отвечает за тот или иной риск. - Комитет по рискам

Имеет представление о рисках каждого проекта организации.

В небольших организациях владельцы бизнеса часто являются спонсорами проектов, а комитеты по рискам создаются реже. Наиболее добросовестные учредители оптимизируют для себя процессы управления рисками так, чтобы они работали достаточно эффективно.

Использование Wrike для управления (и митигации) рисков

Управление рисками — критически важная и весьма существенная часть управления проектами. К тому же оно довольно дорого стоит, если учесть, что на него может уходить до 20% всего проектного времени.

Тем более странно, что многие крупные организации все еще полагаются на устаревшие инструменты управления рисками, такие как текстовые документы, электронные таблицы и электронная почта. По сути дела это само по себе создает всевозможные риски. Сколько файлов еще должно пропасть, и сколько раз должна всплыть старая версия документа, чтобы об этом задумались?

По сути дела это само по себе создает всевозможные риски. Сколько файлов еще должно пропасть, и сколько раз должна всплыть старая версия документа, чтобы об этом задумались?

Используя современный, универсальный и мощный инструмент управления проектами, такой как Wrike, вы одновременно повышаете эффективность ведения проекта и снижаете риски. И вот почему:

- Ваши процессы идентификации рисков и управления ими централизованы и легко доступны

- Для облегчения выполнения этапов плана управления рисками можно разрабатывать специальные рабочие процессы

- Чтобы проще было находить одни и те же риски в разных проектах, можно создавать для них дополнительные уровни категоризации и тегов

- Система предупреждает о наиболее критических и высокоприоритетных рисках

- Вы всегда в курсе событий и получаете отчеты одним щелчком мыши

- Коммуникации и совместная работа идут в режиме реального времени

Если вам кажется, что это может помочь вам рационализировать ваши процессы управления рисками, вооружитесь Wrike для вашего следующего проекта. Прямо сейчас загрузите бесплатную двухнедельную пробную версию и начните использовать Wrike для управления рисками проектов любого размера.

Прямо сейчас загрузите бесплатную двухнедельную пробную версию и начните использовать Wrike для управления рисками проектов любого размера.

Создание проверяемых удостоверений для маркеров идентификации — Microsoft Entra

- Статья

- Чтение занимает 4 мин

Примечание

Проверяемые удостоверения Azure Active Directory теперь называются проверенными идентификаторами Microsoft Entra и входят в семейство продуктов Microsoft Entra. Узнайте больше о семействе решений для идентификации Microsoft Entra и начните работу в едином центре администрирования Microsoft Entra.

Определение правил, использующее аттестацию idTokens, создает поток выдачи, в котором требуется выполнить интерактивный вход в поставщик удостоверений OpenID Connect (OIDC) через Microsoft Authenticator. Утверждения в маркере идентификации, возвращаемые поставщиком удостоверений, могут использоваться для заполнения выданных проверяемых удостоверений. В разделе сопоставления утверждений в определении правил указываются используемые утверждения.

Утверждения в маркере идентификации, возвращаемые поставщиком удостоверений, могут использоваться для заполнения выданных проверяемых удостоверений. В разделе сопоставления утверждений в определении правил указываются используемые утверждения.

После нажатия кнопки Добавить учетные данные на портале Azure вы получите возможность открыть два кратких руководства. Выберите пользовательские учетные данные и щелкните Далее.

На странице Создать новые учетные данные введите код JSON для отображения и определения правил. В поле Имя учетных данных присвойте имя типа учетным данным. Выберите команду Создать, чтобы создать учетные данные.

Примеры определений отображения JSON

Определения отображения JSON почти неизменны для любого типа аттестации. Вам остается лишь изменить метки в соответствии с тем, какие утверждения есть в вашем проверяемом удостоверении. Ожидаемый файл JSON для определений отображения — это внутреннее содержимое коллекции дисплеев. JSON — это коллекция, поэтому если требуется поддержка нескольких языковых стандартов, добавьте несколько записей, используя запятую в качестве разделителя.

JSON — это коллекция, поэтому если требуется поддержка нескольких языковых стандартов, добавьте несколько записей, используя запятую в качестве разделителя.

{

"locale": "en-US",

"card": {

"title": "Verified Credential Expert",

"issuedBy": "Microsoft",

"backgroundColor": "#000000",

"textColor": "#ffffff",

"logo": {

"uri": "https://didcustomerplayground.blob.core.windows.net/public/VerifiedCredentialExpert_icon.png",

"description": "Verified Credential Expert Logo"

},

"description": "Use your verified credential to prove to anyone that you know all about verifiable credentials."

},

"consent": {

"title": "Do you want to get your Verified Credential?",

"instructions": "Sign in with your account to get your card."

},

"claims": [

{

"claim": "vc.credentialSubject.userName",

"label": "User name",

"type": "String"

},

{

"claim": "vc.credentialSubject. displayName",

"label": "Display name",

"type": "String"

},

{

"claim": "vc.credentialSubject.firstName",

"label": "First name",

"type": "String"

},

{

"claim": "vc.credentialSubject.lastName",

"label": "Last name",

"type": "String"

}

]

}

displayName",

"label": "Display name",

"type": "String"

},

{

"claim": "vc.credentialSubject.firstName",

"label": "First name",

"type": "String"

},

{

"claim": "vc.credentialSubject.lastName",

"label": "Last name",

"type": "String"

}

]

}

Примеры определений правил JSON

Определение аттестации JSON должно содержать имя idTokens, сведения о конфигурации OIDC (идентификатор клиента, конфигурацию, URI перенаправления и область) и раздел сопоставления утверждений. Ожидаемый файл JSON для определений правил — это внутреннее содержимое атрибута правил, которое начинается с атрибута аттестации.

Для сопоставления утверждений в следующем примере нужно настроить маркер, как описано в разделе Утверждения в токене идентификации от поставщика удостоверений.

{

"attestations": {

"idTokens": [

{

"clientId": "8d5b446e-22b2-4e01-bb2e-9070f6b20c90",

"configuration": "https://didplayground. b2clogin.com/didplayground.onmicrosoft.com/B2C_1_sisu/v2.0/.well-known/openid-configuration",

"redirectUri": "vcclient://openid",

"scope": "openid profile email",

"mapping": [

{

"outputClaim": "userName",

"required": true,

"inputClaim": "$.upn",

"indexed": false

},

{

"outputClaim": "displayName",

"required": true,

"inputClaim": "$.name",

"indexed": false

},

{

"outputClaim": "firstName",

"required": true,

"inputClaim": "$.given_name",

"indexed": false

},

{

"outputClaim": "lastName",

"required": true,

"inputClaim": "$.family_name",

"indexed": true

}

],

"required": false

}

]

},

"validityInterval": 2592000,

"vc": {

"type": [

"VerifiedCredentialExpert"

]

}

}

b2clogin.com/didplayground.onmicrosoft.com/B2C_1_sisu/v2.0/.well-known/openid-configuration",

"redirectUri": "vcclient://openid",

"scope": "openid profile email",

"mapping": [

{

"outputClaim": "userName",

"required": true,

"inputClaim": "$.upn",

"indexed": false

},

{

"outputClaim": "displayName",

"required": true,

"inputClaim": "$.name",

"indexed": false

},

{

"outputClaim": "firstName",

"required": true,

"inputClaim": "$.given_name",

"indexed": false

},

{

"outputClaim": "lastName",

"required": true,

"inputClaim": "$.family_name",

"indexed": true

}

],

"required": false

}

]

},

"validityInterval": 2592000,

"vc": {

"type": [

"VerifiedCredentialExpert"

]

}

}

Регистрация приложения

Атрибут clientId представляет собой идентификатор зарегистрированного приложения в поставщике удостоверений OIDC. Чтобы создать приложение в Azure Active Directory, выполните следующие действия.

Чтобы создать приложение в Azure Active Directory, выполните следующие действия.

На портале Azure откройте Azure Active Directory.

Выберите Регистрация приложений и нажмите кнопку Новая регистрация, затем укажите имя приложения.

Если вы хотите, чтобы входить могли только учетные записи из вашего клиента, сохраните флажок Учетные записи только в этом каталоге.

Для параметра URI перенаправления (необязательно) выберите Общедоступный клиент или собственное устройство (мобильное или настольное) и введите vcclient://openid.

Если вы хотите проверить, какие утверждения находятся в маркере идентификатора Azure Active Directory, выполните следующие действия.

На панели слева последовательно выберите Проверка подлинности>Добавление платформы>Интернет.

Введите https://jwt.

ms в качестве URI перенаправления и выберите Маркеры идентификации (используемые для неявных и гибридных потоков).

ms в качестве URI перенаправления и выберите Маркеры идентификации (используемые для неявных и гибридных потоков).Нажмите кнопку Настроить.

Когда вы завершите тестирование маркера идентификации, лучше всего удалить https://jwt.ms и поддержку неявных и гибридных потоков.

Для Azure Active Directory можно протестировать регистрацию приложения и получить маркер идентификации, выполнив следующую команду в браузере (если включена поддержка перенаправления на https://jwt.ms).

https://login.microsoftonline.com/<your-tenantId>/oauth3/v2.0/authorize?client_id=<your-appId>&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid%20profile&response_type=id_token&prompt=login

В этом коде замените заполнитель <your-tenantId> реальным идентификатором клиента. Чтобы получить дополнительные утверждения, вам потребуется профиль в рамках области.

Для Azure Active Directory B2C процесс регистрации приложений аналогичен, но в B2C есть встроенная поддержка тестирования политик B2C на портале Azure с помощью функции Запуск потока пользователя.

Утверждения в маркере идентификатора, полученном от поставщика удостоверений

Для успешного заполнения проверяемого удостоверения утверждения должны находиться в возвращенном поставщике удостоверений.

Если утверждения отсутствуют, выданное проверяемое удостоверение не приносит никакой пользы. Большинство поставщиков удостоверений OIDC не выдают утверждение в маркере идентификации, если утверждение имеет значение NULL в вашем профиле. Обязательно включите утверждение в определение маркера идентификатора и введите значение для утверждения в профиле пользователя.

Сведения об Azure Active Directory. Настройка утверждений для включения в маркер описана в статье Предоставление дополнительных утверждений для приложения. Конфигурация создается отдельно для каждого приложения, поэтому в этой конфигурации нужно указать идентификатор приложения из определения правил.

Конфигурация создается отдельно для каждого приложения, поэтому в этой конфигурации нужно указать идентификатор приложения из определения правил.

Чтобы соблюсти требования определений правил и отображения, код JSON для параметров optionalClaims в приложении должен выглядеть следующим образом:

"optionalClaims": {

"idToken": [

{

"name": "upn",

"source": null,

"essential": false,

"additionalProperties": []

},

{

"name": "family_name",

"source": null,

"essential": false,

"additionalProperties": []

},

{

"name": "given_name",

"source": null,

"essential": false,

"additionalProperties": []

},

{

"name": "preferred_username",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"accessToken": [],

"saml2Token": []

},

Для Azure Active Directory B2C параметры других утверждений в маркере идентификации зависит от того, является ли политика B2C потоком пользователя или настраиваемой политикой. Сведения о потоках пользователя можно найти в статье Настройка потока регистрации и входа в Azure Active Directory B2C. Сведения о настраиваемой политике см. в статье Предоставление дополнительных утверждений для приложения.

Сведения о потоках пользователя можно найти в статье Настройка потока регистрации и входа в Azure Active Directory B2C. Сведения о настраиваемой политике см. в статье Предоставление дополнительных утверждений для приложения.

Для других поставщиков удостоверений обратитесь к соответствующей документации.

Настройка примеров для выдачи и проверки пользовательских учетных данных

Чтобы настроить пример кода для выдачи и проверки с помощью пользовательских учетных данных, вам потребуется следующее:

- Децентрализованный идентификатор издателя (DID) для вашего арендатора

- Тип учетных данных

- URL-адрес манифеста для учетных данных

Самый простой способ найти эти сведения для пользовательских учетных данных — перейти к нужным учетным данным на портале Azure. Выберите Проблема с учетными данными. После этого вы получите доступ к текстовому полю с полезными данными JSON для API службы запросов. Замените значения заполнителей на данные для вашей среды. DID издателя — это значение центра.

DID издателя — это значение центра.

Дальнейшие действия

См. Справку по определению отображения и правил.

Допустимая идентификация (ID) | Техас DSHS

основное содержаниеen español

Служба статистики актов гражданского состояния принимает следующие формы идентификации (ID)*:

- Предоставьте ОДИН (1) из ГРУППА A ; ИЛИ

- Если у вас его нет из группы А, предоставьте ДВА (2) из ГРУППА B ; ИЛИ

- Если у вас нет одного из группы A или двух из группы B, предоставьте ОДИН (1) из ГРУППА B и ДВА (2) из ГРУППА C .

* Полную информацию об идентификации квалифицированного кандидата и требованиях к подтверждающей документации см. в Разделе 25 Административного кодекса Техаса, §181.28.

Смотреть приемлемый идентификатор видео

Группа A — Основной приемлемый идентификатор

, пожалуйста, предоставьте один (1) из Группы A :

Самая распространенная группа A:- водительские права из США.

состояние

состояние - Федеральное удостоверение личности или удостоверение личности штата

- Военный билет

- Паспорт США

- Лицензия на ношение пистолета

- Лицензия пилота

- Удостоверение личности сотрудника правоохранительных органов (федерального уровня, штата или города)

- Удостоверение личности правонарушителя, выданное Департаментом уголовного правосудия Техаса, или удостоверение личности федерального исправительного учреждения или учреждения штата США

- Министерство внутренней безопасности, Служба гражданства и иммиграции США (USCIS), выдано:

- Разрешение на работу (EAD)

- Карта постоянного жителя (Зеленая карта)

- Проездные документы:

- Разрешение на повторный въезд

- Проездной документ беженца

- Условно-досрочное освобождение

- Плата SENTRI

- Удостоверение личности гражданина США

- Государственный департамент США выдал:

- Карточка пересечения границы (BCC) – B1 для деловых или туристических поездок или B2 для медицинских целей

- Виза

▲ Верх

Группа B – ВТОРИЧНЫЙ ПРИЕМЛЕМЫЙ ИДЕНТИФИКАТОР

Если у вас нет идентификатора из группы A, укажите ДВА (2) из ГРУППА B :

▲ Верх

Группа C – ПОДТВЕРЖДАЮЩИЕ ДОКУМЕНТЫ

Если у вас нет одного из группы A или двух из группы B, предоставьте ОДИН (1) из ГРУППА B и 90 0 9 0 9 ДВА ( ) ГРУППА C :

- Недавний счет за коммунальные услуги или счет за мобильный телефон с текущим адресом

- Квитанция о последней зарплате

- Любой вторичный приемлемый идентификатор из группы B, срок действия которого истек

- Заявления или письма о государственной помощи

- Подписанная действующая регистрационная карточка избирателя

- Отчет полиции об украденном удостоверении личности

- Официальная стенограмма школы

- Выписка с банковского счета

- Письмо социального обеспечения

- Свидетельство о браке или решение о разводе

- Заверенное свидетельство о рождении из штата, отличного от Техаса, округа Колумбия или другой страны

- Карта автострахования или договор

- Договор аренды

- Договор займа или платежа в рассрочку

- Вексель или договор займа

- Постановление суда

- Право собственности или залог

- ПТС или регистрация автомобиля

- Читательский билет

- Лицензия на рыболовство или охоту

- Недавняя медицинская карта или счет

- Религиозная запись с подписью религиозного деятеля

- Недавняя квитанция об аренде с адресом и именем

- Федеральная, государственная или местная налоговая отчетность

- Уведомление или корреспонденция Министерства внутренней безопасности США

Статистика естественного движения населения

Статистика естественного движения населения

Форма I-9 Приемлемые документы | USCIS

Сотрудники должны предоставить документы своим работодателям, подтверждающие их личность и разрешение на работу.

Документы, удостоверяющие личность и разрешение на трудоустройство

Документы из списка А удостоверяют личность и разрешение на работу. Сотрудников, представляющих приемлемый документ List A, не следует просить представить какой-либо другой документ. Некоторые документы списка А на самом деле являются комбинацией двух или более документов. В этих случаях документы, представленные вместе, считаются одним документом Списка А.

Паспорт США или карта паспорта США

Форма I-551, Карточка постоянного жителя или Карточка регистрации иностранца

1 мая 2017 г. Служба гражданства и иммиграции США начала выдавать карточки с измененным дизайном, на которых больше не отображается подпись лица. Однако некоторые карты, выпущенные после 1 мая 2017 г., могут по-прежнему отображать предыдущий формат. Как предыдущая, так и новая карты будут действительны до истечения срока действия, указанного на карте. Эти карты также известны как «Зеленые карты».

Карта постоянного жителя:

Предыдущая версия карт выпущена после 30 апреля 2010 года и может содержать или не содержать подпись. Подпись не требуется, чтобы карта была действительна для формы I-9 «Подтверждение права на трудоустройство».

Подпись не требуется, чтобы карта была действительна для формы I-9 «Подтверждение права на трудоустройство».

Карта предыдущего постоянного жителя с подписью:

Карточка постоянного жителя с пометкой «Signature Waived»:

Кроме того, карта постоянного жителя с наклейкой, выданной Службой гражданства и иммиграции США, продлевающей срок ее действия, является документом из списка А и приемлема для формы I-9..

Форма I-766, Карточка документа о разрешении на работу

USCIS начала выдавать текущую карту 1 мая 2017 г. Однако некоторые карты, выпущенные после 1 мая 2017 г., могут по-прежнему отображать предыдущий формат. Как предыдущая, так и новая карты будут действительны до истечения срока действия, указанного на карте.

Документ о разрешении на работу:

Заграничный паспорт с формой I-94 или формой I-94A с записью о прибытии-убытии и с отметкой о приеме на работу

К заграничному паспорту должна быть приложена форма I-94/94A Запись о прибытии-убытии с тем же именем, что и в паспорте, и содержащая подтверждение неиммиграционного статуса лица и разрешение на работу у конкретного работодателя на основании этого статуса.

Этот документ можно использовать только в том случае, если период подтверждения еще не истек и предлагаемое трудоустройство не противоречит каким-либо ограничениям или ограничениям, перечисленным в Форме I-94 или I-94A, Отчет о прибытии-убытии. Примечание. Некоторые лица, которые представляют этот документ из списка А, например, некоторые студенты-неиммигранты и посетители по обмену, должны предоставить дополнительные документы, чтобы подтвердить свое разрешение на работу в США9.0004

В апреле 2013 года форма I-94 была автоматизирована в аэропортах и морских портах. Таможенная и пограничная служба США больше не предоставляет путешественникам автоматически бумажную копию формы I-94. Путешественники могут получить доступ к информации формы I-94 через веб-сайт таможенной и пограничной службы США или могут запросить бумажную форму I-94 в процессе проверки.

Паспорт Федеративных Штатов Микронезии (FSM) или Республики Маршалловы Острова (RMI) с формой I-94 или форма I-94A

Паспорт должен быть представлен с формой I-94 или формой I-94A, подтверждающей допуск неиммигрантов в соответствии с Соглашением о свободной ассоциации между США и FSM или RMI.

Иностранный паспорт, содержащий форму I-551, или форма I-551 Печата или Печата или Печала I-551 I-551. IR-551 PRIPTED

Папаспорт. временная форма I-551, напечатанная на машиночитаемой иммиграционной визе (MRIV).

Этот документ подлежит повторной проверке.

Документы, удостоверяющие личность

Документы из списка B устанавливают только личность. Сотрудники, решившие представить документ из списка B, также должны представить документ из списка C для раздела 2. Сотрудники могут представить один из следующих документов из списка B с неистекшим сроком действия:

Водительское удостоверение

Водительское удостоверение или удостоверение личности, выданное штатом или за его пределами. территории США, при условии, что она содержит фотографию или такую информацию, как имя, дата рождения, пол, рост, цвет глаз и адрес.

- Удостоверение личности, выданное федеральными, государственными или местными государственными органами или организациями, при условии, что оно содержит фотографию или информацию, такую как имя, дата рождения, пол, рост, цвет глаз и адрес

- Школьный билет с фотографией

- Учетная карточка избирателя

- Военный билет США или военный билет

- Удостоверение личности военного иждивенца

- Карточка торгового моряка береговой охраны США (MMD)

- Документ индейского племени

- Водительское удостоверение, выданное государственным органом Канады

Приемлемый список B Документы для лиц моложе 18 лет, которые не могут представить документ, указанный выше:

- Школьная книжка или табель успеваемости

- Запись клиники, врача или больницы

- Запись в детский сад или детский сад

Для несовершеннолетних в возрасте до 18 лет и некоторых лиц с ограниченными возможностями, которые не могут предъявить какой-либо из перечисленных документов, удостоверяющих личность, вместо документа из списка B могут использоваться специальные обозначения.

Документы в списке C подтверждают только разрешение на трудоустройство.

Сотрудники, решившие представить документ из списка C, также должны предоставить документ из списка B, удостоверяющий личность, для Раздела 2.

Сотрудники могут представить один из следующих документов из списка C с неистекшим сроком действия:

Карта с номером счета социального обеспечения США

Карта с номером счета социального обеспечения США, на которую не распространяются ограничения. Можно использовать ламинированную карту. Карточка, содержащая любую из следующих ограничительных формулировок, не является приемлемым документом Списка C:

- НЕДЕЙСТВИТЕЛЬНО ДЛЯ РАБОТЫ

- ДЕЙСТВИТЕЛЬНО ДЛЯ РАБОТЫ ТОЛЬКО С РАЗРЕШЕНИЕМ INS

- ДЕЙСТВИТЕЛЬНО ДЛЯ РАБОТЫ ТОЛЬКО С РАЗРЕШЕНИЕМ DHS

Форма FS-240, Консульский отчет о рождении за границей

Форма FS-545, свидетельство о рождении за границей, выданное Государственным департаментом США

Форма DS-1350, Свидетельство о рождении, выданное Государственным департаментом США

Оригинал или заверенная копия свидетельства о рождении, выданного властями штата, округа, муниципалитета или отдаленной территории США, с официальной печатью

Документ индейского племени

Форма I-197, удостоверение личности гражданина США

Форма I-179, удостоверение личности для использования гражданином-резидентом в США

Документ о разрешении на работу, выданный Министерством внутренней безопасности (DHS)

Некоторые документы о разрешении на работу, выданные DHS, включают, помимо прочего, форму I-94 «Запись о прибытии/убытии», выдаваемую лицам, получившим убежище, или неиммигрантам, имеющим разрешение на работу (например, H -1B неиммигранты) из-за их иммиграционного статуса, формы I-571, проездного документа беженца (PDF), формы I-327 с неистекшим сроком действия, разрешения на повторный въезд, формы N-560, свидетельства о гражданстве США или формы N-561, замены свидетельства о Гражданство (PDF, 40,3 КБ), или форма N-550, свидетельство о натурализации, или форма N-570, заменяющее свидетельство о натурализации (PDF, 176,3 КБ).

displayName",

"label": "Display name",

"type": "String"

},

{

"claim": "vc.credentialSubject.firstName",

"label": "First name",

"type": "String"

},

{

"claim": "vc.credentialSubject.lastName",

"label": "Last name",

"type": "String"

}

]

}

displayName",

"label": "Display name",

"type": "String"

},

{

"claim": "vc.credentialSubject.firstName",

"label": "First name",

"type": "String"

},

{

"claim": "vc.credentialSubject.lastName",

"label": "Last name",

"type": "String"

}

]

}

b2clogin.com/didplayground.onmicrosoft.com/B2C_1_sisu/v2.0/.well-known/openid-configuration",

"redirectUri": "vcclient://openid",

"scope": "openid profile email",

"mapping": [

{

"outputClaim": "userName",

"required": true,

"inputClaim": "$.upn",

"indexed": false

},

{

"outputClaim": "displayName",

"required": true,

"inputClaim": "$.name",

"indexed": false

},

{

"outputClaim": "firstName",

"required": true,

"inputClaim": "$.given_name",

"indexed": false

},

{

"outputClaim": "lastName",

"required": true,

"inputClaim": "$.family_name",

"indexed": true

}

],

"required": false

}

]

},

"validityInterval": 2592000,

"vc": {

"type": [

"VerifiedCredentialExpert"

]

}

}

b2clogin.com/didplayground.onmicrosoft.com/B2C_1_sisu/v2.0/.well-known/openid-configuration",

"redirectUri": "vcclient://openid",

"scope": "openid profile email",

"mapping": [

{

"outputClaim": "userName",

"required": true,

"inputClaim": "$.upn",

"indexed": false

},

{

"outputClaim": "displayName",

"required": true,

"inputClaim": "$.name",

"indexed": false

},

{

"outputClaim": "firstName",

"required": true,

"inputClaim": "$.given_name",

"indexed": false

},

{

"outputClaim": "lastName",

"required": true,

"inputClaim": "$.family_name",

"indexed": true

}

],

"required": false

}

]

},

"validityInterval": 2592000,

"vc": {

"type": [

"VerifiedCredentialExpert"

]

}

}

ms в качестве URI перенаправления и выберите Маркеры идентификации (используемые для неявных и гибридных потоков).

ms в качестве URI перенаправления и выберите Маркеры идентификации (используемые для неявных и гибридных потоков). состояние

состояние