уязвимость может изменить жизнь, семью и любовь

Почему одни довольны собой, а другие зависят от мнения окружающих? Ответ на этот вопрос нашла аналитик и социолог Брин Браун. Анастасия Веселко прочитала ее книгу «Дерзайте! Как решимость быть уязвимой изменит вашу жизнь, любовь и семью».

Редакция сайта

Уязвимость – вот ключевой момент, который, по мнению Брин, определяет способность чувствовать, принимать себя и жить в удовольствие. Для начала проясним: если ты боишься показаться уязвимой и слишком эмоциональной, сдерживаешь гнев, обиду или слезы, значит, ты, как и большинство людей, путаешь уязвимость со слабостью. На самом деле уязвимость – это не хорошо и не плохо. Это суть эмоций. Чувствовать – значит быть уязвимым. Не только обида, но и любовь, творчество, эмпатия невозможны без уязвимости. Быть уязвимым – это, например, высказать непопулярное мнение, признаться, что тебе страшно, попросить прощения, то есть снять маску, показать себя.

Поднимаем забрало

Считая уязвимость слабостью, ты прячешь ее под доспехами, защищаешься. Например, не позволяешь себе радоваться неожиданному счастью, боясь, что последует расплата. Или с любовью смотришь на спящего ребенка и тут же беспокоишься «а вдруг с ним что-то случится». Ты знаешь, что счастье хрупко, и поэтому пытаешься ожидать худшего. Увы, это не помогает. Единственное средство от страха перед будущим – это благодарность за настоящее.

Другой распространенный вариант защиты от уязвимости – перфекционизм. Но он также неэффективен. На самом деле ты лишь крепче подсаживаешься на зависимость от чужого мнения. Разреши себе быть несовершенной: неидеальная презентация нового проекта начальству лучше идеальной, которая так и не увидит свет, а ужин из полуфабрикатов лучше, чем безукоризненный воскресный обед, который никогда не состоится. Постоянная занятость, алкоголь, цинизм, критика – это тоже щиты, за которыми мы прячем свою уязвимость.

РЕКЛАМА – ПРОДОЛЖЕНИЕ НИЖЕ

Почему же так сложно принять уязвимость? Брин объясняет: основной барьер – это стыд. Стыд говорит тебе «я сделала что-то плохо, значит, я плохая» или «мой проект провалился, значит, я ничтожество».

Избавляемся от стыда

Часто мы ошибочно связываем свои достижения и свою самооценку. Скажем, на работе тебе неловко и страшно предлагать новые идеи, давать обратную связь руководству и проявлять инициативу. Это они – чувство стыда и страх оказаться несовершенной.

Искоренить стыд, по мнению Брин, нельзя, но воспитывать устойчивость к нему можно. Кто-то сделал критичное замечание? Выдохни и подумай, действительно ли это имеет отношение к тебе? Например, начальник отчитал тебя при коллегах. Здоровой реакцией будет «Да, я ошиблась, но не заслуживаю унижения. Видимо, начальник сегодня не в духе». Брин Браун разбирает сотни подобных примеров и дает совет: «Различай свои собственные ценности и навязанные другими.

Человек не должен быть идеальным. Вовлеченным, любопытным, действующим в согласии со своими ценностями – это да. Не стоит бояться ошибок, но стоит их исправлять. И всегда разговаривай с собой так же, как бы говорила с кем-то, о ком очень заботишься.

Читая книгу ты не раз воскликнешь «это же про меня!». Увидишь, как страх уязвимости отдаляет от людей и от себя. «Мы все устали бояться, – пишет Брин, – и хотим быть храбрыми». Определи, что для тебя важно: мнение окружающих или стремление жить полной жизнью? Увидишь, уже в следующий раз тебе захочется быть храбрее и искреннее, быть собой. И если сейчас, читая эту статью, ты думаешь, что хорошо было бы поделиться своим страхом или неуверенностью с подругой или мужем, просто сделай это! Дерзай!

10 принципов

- Развивать подлинность, то есть перестать беспокоиться о том, что «что подумают люди»

- Развивать сочувствие к себе – избавляться от перфекционизма

- Культивировать силу духа – перестать играть в беспомощность и бессилие

- Развивать благодарность и радость – значит перестать ожидать неприятностей

- Развивать интуицию и доверие – отпустить потребность в определенности

- Развивать творчество и креативность – перестать сравнивать и оценивать

- Культивировать игру и отдых – отказаться от постоянно измотанного состояния и перестать оценивать себя меркой продуктивности

- Практиковать спокойствие и невозмутимость – отказаться от Тревоги как стиля жизни

- Заниматься содержательной и значимой для вас работой – отпустить самокритику и желание соответствовать чужим «надо»

- Практиковать смех, песни и танцы – отпустить желание контролировать себя и выглядеть хладнокровной, пустить в жизнь больше удовольствий

Общие сведения о сокращении направлений атак и их использовании (ASR)

- Статья

- Чтение занимает 10 мин

Область применения:

- Microsoft 365 Defender

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

Совет

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Области атак — это все места, где ваша организация уязвима к киберугрозам и атакам. Defender для конечной точки включает несколько возможностей, помогающих уменьшить количество направлений атак. Просмотрите следующее видео, чтобы узнать больше о сокращении направлений атак.

Настройка возможностей сокращения направлений атак

Чтобы настроить уменьшение уязвимой зоны в среде, выполните следующие действия.

Включите аппаратную изоляцию для Microsoft Edge.

Включение правил сокращения направлений атак

Включите управление приложениями.

- Просмотрите базовые политики в Windows. См . примеры базовых политик.

- См. руководство по Защитник Windows управления приложениями.

- См. сведения о развертывании Защитник Windows управления приложениями (WDAC).

Включите управляемый доступ к папкам.

Включение защиты съемного хранилища

Включите защиту сети.

Включение веб-защиты

Включите защиту от эксплойтов.

Настройка сетевого брандмауэра.

- Ознакомьтесь с общими сведениями Защитник Windows брандмауэра с расширенной безопасностью.

- Используйте руководство Защитник Windows брандмауэра, чтобы решить, как следует проектировать политики брандмауэра.

- Используйте руководство Защитник Windows брандмауэра, чтобы настроить брандмауэр организации с расширенной безопасностью.

Совет

В большинстве случаев при настройке возможностей сокращения направлений атак можно выбрать один из нескольких методов:

- Microsoft Endpoint Manager (которая теперь включает Microsoft Intune и конечные точки Майкрософт Configuration Manager)

- Групповая политика

- Командлеты PowerShell

Сокращение направлений тестовой атаки в Microsoft Defender для конечной точки

В составе группы безопасности вашей организации вы можете настроить возможности сокращения направлений атак для работы в режиме аудита, чтобы увидеть, как они будут работать. В режиме аудита можно включить следующие функции безопасности ASR:

В режиме аудита можно включить следующие функции безопасности ASR:

- Правила сокращения направлений атак

- Защита от эксплойтов

- Защита сети

- Контролируемый доступ к папкам

- Управление устройством

Режим аудита позволяет просмотреть запись о том, что произошло бы, если бы вы включили эту функцию.

Режим аудита можно включить при тестировании работы функций. Включение режима аудита только для тестирования помогает предотвратить влияние режима аудита на бизнес-приложения. Вы также можете получить представление о том, сколько подозрительных попыток изменения файла происходит в течение определенного периода времени.

Эти функции не блокируют и не запрещают изменение приложений, сценариев или файлов. Однако журнал событий Windows будет записывать события, как если бы функции были полностью включены. В режиме аудита можно просмотреть журнал событий, чтобы узнать, что повлияет на функцию, если бы она была включена.

Чтобы найти записи аудита, перейдите в раздел «Приложения и> службыMicrosoft>Windows>Защитник Windows>Operational«.

Используйте Defender для конечной точки, чтобы получить дополнительные сведения о каждом событии. Эти сведения особенно полезны для изучения правил сокращения направлений атак. С помощью консоли Defender для конечной точки можно исследовать проблемы в рамках временной шкалы оповещений и сценариев исследования.

Режим аудита можно включить с групповая политика, PowerShell и поставщиков служб конфигурации (CSP).

| Параметры аудита | Включение режима аудита | Просмотр событий |

|---|---|---|

| Аудит применяется ко всем событиям | Включить контролируемый доступ к папкам | Управляемые события доступа к папкам |

| Аудит применяется к отдельным правилам | Шаг 1. Проверка правил ASR с помощью режима аудита | Шаг 2. Общие сведения о странице отчетов о правилах сокращения направлений атак |

| Аудит применяется ко всем событиям | Включение защиты сети | События защиты сети |

| Аудит применяется к отдельным средствам устранения рисков | Включить защиту от эксплойтов | События защиты от эксплойтов |

Например, можно протестировать правила уменьшения уязвимой зоны в режиме аудита, прежде чем включить их (режим блокировки).

- Руководство по развертыванию правил сокращения направлений атак (СНА)

- План развертывания правил сокращения направлений атак (СНА)

- Тестирование правил сокращения направлений атак (СНА)

- Включить правила сокращения направлений атак (СНА)

- Ввести в действие правила сокращения направлений атак (СНА)

Просмотр событий сокращения направлений атак

Просмотрите события сокращения направлений Просмотр событий, чтобы отслеживать, какие правила или параметры работают. Вы также можете определить, являются ли какие-либо параметры слишком «шумными» или влияющими на ваш рабочий процесс.

При оценке функций удобно просматривать события. Вы можете включить режим аудита для функций или параметров, а затем проверить, что произошло бы, если бы они были полностью включены.

Вы можете включить режим аудита для функций или параметров, а затем проверить, что произошло бы, если бы они были полностью включены.

В этом разделе перечислены все события, связанные с ними функции или параметры, а также описывается создание настраиваемых представлений для фильтрации по определенным событиям.

Получите подробные отчеты о событиях, блоках и предупреждениях в Безопасность Windows, если у вас есть подписка E5 и вы используете Microsoft Defender для конечной точки.

Использование пользовательских представлений для проверки возможностей сокращения направлений атак

Создайте пользовательские представления в windows Просмотр событий только для просмотра событий для определенных возможностей и параметров. Самый простой способ — импортировать пользовательское представление в виде XML-файла. XML-код можно скопировать непосредственно с этой страницы.

Вы также можете вручную перейти к области событий, соответствующей функции.

Импорт существующего пользовательского представления XML

Создайте пустой .

txt и скопируйте XML-код пользовательского представления, которое вы хотите использовать, в .txt файл. Сделайте это для каждого настраиваемого представления, которое вы хотите использовать. Переименуйте файлы следующим образом (убедитесь, что тип изменен с .txt на .xml):

txt и скопируйте XML-код пользовательского представления, которое вы хотите использовать, в .txt файл. Сделайте это для каждого настраиваемого представления, которое вы хотите использовать. Переименуйте файлы следующим образом (убедитесь, что тип изменен с .txt на .xml):- Настраиваемое представление событий управляемого доступа к папкам:cfa-events.xml

- Настраиваемое представление событий защиты от эксплойтов: ep-events.xml

- Настраиваемое представление событий уменьшения уязвимой зоны: asr-events.xml

- Настраиваемое представление событий сети и защиты: np-events.xml

Введите средство просмотра событий в меню «Пуск» и откройте Просмотр событий.

Выбор настраиваемого>представления импорта действий…

Перейдите в папку, в которую вы извлекли XML-файл для нужного пользовательского представления, и выберите его.

Выберите Открыть.

Он создаст пользовательское представление, которое фильтрует только события, связанные с этой функцией.

Скопируйте XML напрямую

Введите средство просмотра событий в меню «Пуск» и откройте окно windows Просмотр событий.

На левой панели в разделе «Действия» выберите «Создать пользовательское представление»…

Перейдите на вкладку XML и выберите » Изменить запрос» вручную. При использовании параметра XML вы увидите предупреждение о том, что не удается изменить запрос с помощью вкладки «Фильтр». Выберите Да.

Вставьте XML-код для функции, из которой нужно отфильтровать события, в раздел XML.

Нажмите кнопку ОК. Укажите имя фильтра. При этом создается пользовательское представление, которое фильтрует только события, связанные с этой функцией.

XML для событий правила уменьшения уязвимой зоны

<QueryList> <Query Path="Microsoft-Windows-Windows Defender/Operational"> <Select Path="Microsoft-Windows-Windows Defender/Operational">*[System[(EventID=1121 or EventID=1122 or EventID=5007)]]</Select> <Select Path="Microsoft-Windows-Windows Defender/WHC">*[System[(EventID=1121 or EventID=1122 or EventID=5007)]]</Select> </Query> </QueryList>

XML для управляемых событий доступа к папкам

<QueryList> <Query Path="Microsoft-Windows-Windows Defender/Operational"> <Select Path="Microsoft-Windows-Windows Defender/Operational">*[System[(EventID=1123 or EventID=1124 or EventID=5007)]]</Select> <Select Path="Microsoft-Windows-Windows Defender/WHC">*[System[(EventID=1123 or EventID=1124 or EventID=5007)]]</Select> </Query> </QueryList>

XML для событий защиты от эксплойтов

<QueryList> <Query Path="Microsoft-Windows-Security-Mitigations/KernelMode"> <Select Path="Microsoft-Windows-Security-Mitigations/KernelMode">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="Microsoft-Windows-Win32k/Concurrency">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="Microsoft-Windows-Win32k/Contention">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="Microsoft-Windows-Win32k/Messages">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="Microsoft-Windows-Win32k/Operational">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="Microsoft-Windows-Win32k/Power">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="Microsoft-Windows-Win32k/Render">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="Microsoft-Windows-Win32k/Tracing">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="Microsoft-Windows-Win32k/UIPI">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="System">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> <Select Path="Microsoft-Windows-Security-Mitigations/UserMode">*[System[Provider[@Name='Microsoft-Windows-Security-Mitigations' or @Name='Microsoft-Windows-WER-Diag' or @Name='Microsoft-Windows-Win32k' or @Name='Win32k'] and ( (EventID >= 1 and EventID <= 24) or EventID=5 or EventID=260)]]</Select> </Query> </QueryList>

XML для событий защиты сети

<QueryList> <Query Path="Microsoft-Windows-Windows Defender/Operational"> <Select Path="Microsoft-Windows-Windows Defender/Operational">*[System[(EventID=1125 or EventID=1126 or EventID=5007)]]</Select> <Select Path="Microsoft-Windows-Windows Defender/WHC">*[System[(EventID=1125 or EventID=1126 or EventID=5007)]]</Select> </Query> </QueryList>

Список событий сокращения направлений атак

Все события уменьшения уязвимой > зоны находятся в журналах приложений и служб Microsoft > Windows, а затем в папке или поставщике, как показано в следующей таблице.

Вы можете получить доступ к этим событиям в средстве просмотра событий Windows:

Откройте меню «Пуск» и введите средство просмотра событий, а затем выберите Просмотр событий результат.

Разверните журналы приложений > и служб Microsoft > Windows, а затем перейдите к папке, указанной в разделе «Поставщик или источник» в таблице ниже.

Дважды щелкните вложенный элемент, чтобы просмотреть события. Прокрутите список событий, чтобы найти нужный объект.

| Возможность | Поставщик/источник | Идентификатор события | Описание |

|---|---|---|---|

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 1 | Аудит ACG |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 2 | Принудительное выполнение ACG |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 3 | Не разрешать аудит для дочерних процессов |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 4 | Не разрешать блокировку дочерних процессов |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 5 | Блокировать аудит изображений с низкой целостностью |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 6 | Блокировать блок изображений с низкой целостностью |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 7 | Блокировать аудит удаленных изображений |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 8 | Блокировать блок удаленных изображений |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 9 | Отключить аудит системных вызовов Win32k |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 10 | Отключить блокировку системных вызовов win32k |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 11 | Аудит защиты целостности кода |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 12 | Блок защиты целостности кода |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 13 | Аудит EAF |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 14 | Принудительное выполнение EAF |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 15 | EAF + аудит |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 16 | EAF+ принудительное выполнение |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 17 | Аудит IAF |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 18 | Принудительное выполнение IAF |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 19 | Аудит ROP StackPivot |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 20 | Принудительное выполнение ROP StackPivot |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 21 | Аудит ROP CallerCheck |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 22 | Принудительное выполнение ROP CallerCheck |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 23 | Аудит ROP SimExec |

| Защита от эксплойтов | Меры безопасности (режим ядра/режим пользователя) | 24 | Принудительное выполнение ROP SimExec |

| Защита от эксплойтов | WER — Диагностика | 5 | Блок CFG |

| Защита от эксплойтов | Win32K (операционный) | 260 | Ненадежный шрифт |

| Защита сети | Защитник Windows (операционная) | 5007 | Событие при изменении параметров |

| Защита сети | Защитник Windows (операционная) | 1125 | Событие, когда защита сети срабатывает в режиме аудита |

| Защита сети | Защитник Windows (операционная) | 1126 | Событие, когда защита сети срабатывает в режиме блокировки |

| Контролируемый доступ к папкам | Защитник Windows (операционная) | 5007 | Событие при изменении параметров |

| Контролируемый доступ к папкам | Защитник Windows (операционная) | 1124 | Событие аудита управляемого доступа к папкам |

| Контролируемый доступ к папкам | Защитник Windows (операционная) | 1123 | Событие заблокированного управляемого доступа к папкам |

| Контролируемый доступ к папкам | Защитник Windows (операционная) | 1127 | Blocked Controlled Folder access sector write block event |

| Контролируемый доступ к папкам | Защитник Windows (операционная) | 1128 | Событие блока записи аудита управляемого сектора доступа к папкам |

| Сокращение направлений атак | Защитник Windows (операционная) | 5007 | Событие при изменении параметров |

| Сокращение направлений атак | Защитник Windows (операционная) | 1122 | Событие при срабатывании правила в режиме аудита |

| Сокращение направлений атак | Защитник Windows (операционная) | 1121 | Событие, когда правило срабатывает в режиме блокировки |

Примечание.

С точки зрения пользователя уведомления в режиме предупреждений ASR создаются в виде всплывающего уведомления Windows для правил сокращения направлений атак.

В ASR защита сети предоставляет только режимы аудита и блокировки.

Ресурсы для получения дополнительных сведений о сокращении направлений атак

Как упоминалось в видео, Defender для конечной точки включает несколько возможностей сокращения направлений атак. Дополнительные сведения см. в следующих ресурсах:

| Статья | Описание |

|---|---|

| Элемент управления приложениями | Используйте функцию управления приложениями, чтобы приложения могли получить доверие для запуска. |

| Ссылка на развертывание правил сокращения направлений атак (СНА) | Содержит сведения о каждом правиле сокращения направлений атак. |

| Руководство по развертыванию правил сокращения направлений атак (СНА) | Содержит общие сведения и предварительные требования для развертывания правил сокращения направлений атак, а также пошаговые инструкции по тестированию (режим аудита), включению (режим блокировки) и мониторингу. |

| Контролируемый доступ к папкам | Помогите предотвратить внесение изменений в файлы в папках системы ключей (требуется Microsoft Defender-антивирусная программа) вредоносных программ-шантажистов(включая вредоносные программы-шантажисты с шифрованием файлов). |

| Управление устройством | Защищает от потери данных, отслеживая и контролируя мультимедиа, используемые на устройствах, таких как съемное хранилище и USB-накопители, в вашей организации. |

| Защита от эксплойтов | Защита операционных систем и приложений, используемых вашей организацией, от эксплойтов. Защита от эксплойтов также работает со сторонними антивирусными решениями. |

| Аппаратная изоляция | Защита и поддержание целостности системы по мере ее запуска и во время ее работы. Проверка целостности системы с помощью локальной и удаленной аттестации. Используйте изоляцию контейнеров для Microsoft Edge, чтобы защититься от вредоносных веб-сайтов. |

| Защита сети | Расширение защиты сетевого трафика и подключения на устройствах вашей организации. (Требуется Microsoft Defender антивирусной программы). |

| Тестирование правил сокращения направлений атак (СНА) | Содержит инструкции по использованию режима аудита для проверки правил уменьшения уязвимой зоны. |

| Веб-защита | Веб-защита позволяет защитить устройства от веб-угроз и управлять нежелательным содержимым. |

уязвимостей | Что такое уязвимость безопасности?

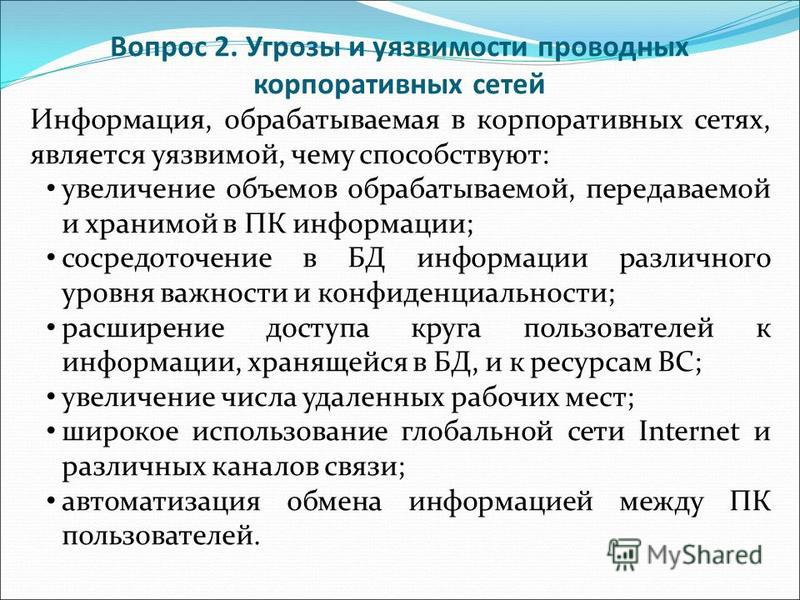

К Интернету подключено больше устройств, чем когда-либо прежде. Это музыка для ушей злоумышленников, поскольку они хорошо используют такие машины, как принтеры и камеры, которые никогда не предназначались для отражения изощренных вторжений. Это заставило компании и частных лиц переосмыслить, насколько безопасны их сети.

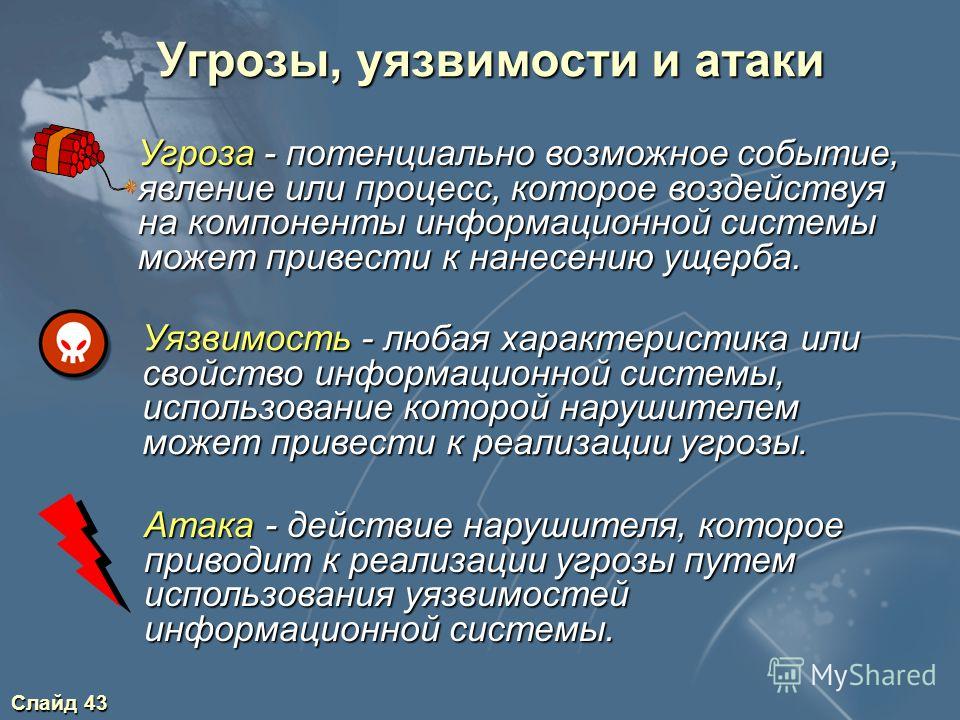

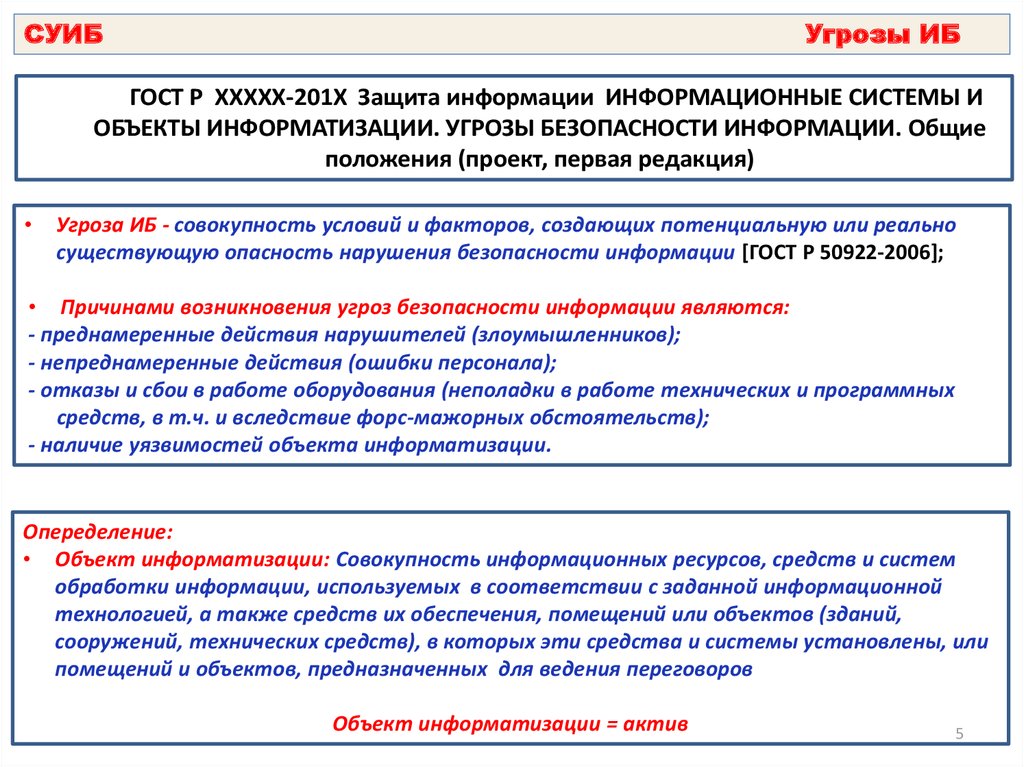

По мере того, как количество этих инцидентов растет, растет и то, как нам нужно классифицировать опасности, которые они представляют как для бизнеса, так и для потребителей. При обсуждении киберрисков чаще всего используются три термина: уязвимости, эксплойты и угрозы. Вот разбивка каждого и то, что они означают с точки зрения риска:

При обсуждении киберрисков чаще всего используются три термина: уязвимости, эксплойты и угрозы. Вот разбивка каждого и то, что они означают с точки зрения риска:

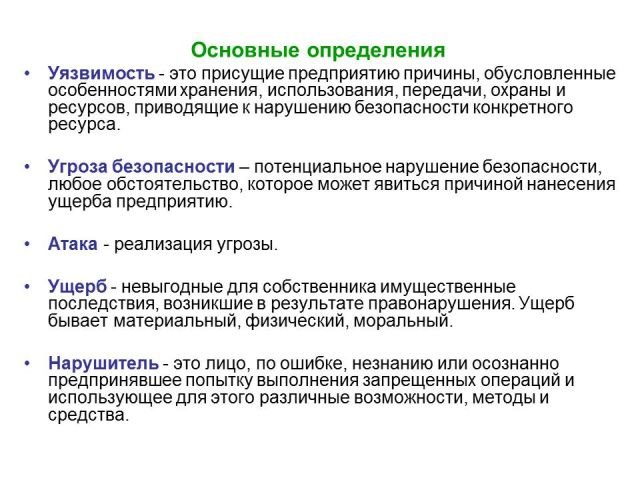

Что такое уязвимость?

Ошибки случаются даже в процессе построения и кодирования технологии. То, что осталось от этих ошибок, обычно называют ошибкой. Хотя ошибки сами по себе не опасны (за исключением потенциальной производительности технологии), многие из них могут быть использованы злоумышленниками — это называется уязвимостями. Уязвимости можно использовать, чтобы заставить программное обеспечение действовать не по назначению, например, собирать информацию о текущих средствах защиты.

После того, как ошибка определена как уязвимость, она регистрируется MITRE как CVE, или общая уязвимость, или незащищенность, и ей присваивается оценка Общей системы оценки уязвимостей (CVSS), чтобы отразить потенциальный риск, который она может представлять для вашей организации. Этот центральный список CVE служит ориентиром для сканеров уязвимостей.

Вообще говоря, сканер уязвимостей сканирует и сравнивает вашу среду с базой данных уязвимостей или со списком известных уязвимостей; чем больше информации у сканера, тем точнее его работа. Когда у команды есть отчет об уязвимостях, разработчики могут использовать тестирование на проникновение как средство, чтобы увидеть, где находятся слабые места, чтобы можно было исправить проблему и избежать ошибок в будущем. При частом и последовательном сканировании вы начнете замечать общие связи между уязвимостями, что поможет лучше понять систему в целом. Узнайте больше об управлении уязвимостями и сканировании здесь.

Примеры уязвимостей в системе безопасности

Уязвимость в системе безопасности — это уязвимость, недостаток или ошибка, обнаруженная в системе безопасности, которая потенциально может быть использована агентом угрозы для взлома защищенной сети.

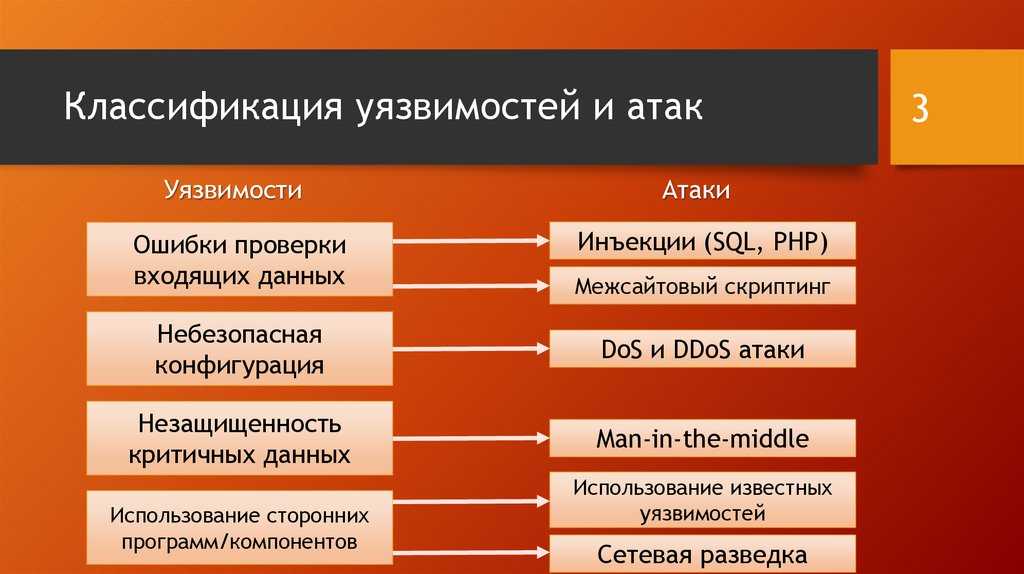

Существует ряд уязвимостей системы безопасности, но вот некоторые распространенные примеры:

- Нарушенная аутентификация: Когда учетные данные для аутентификации скомпрометированы, сеансы и удостоверения пользователей могут быть перехвачены злоумышленниками, которые выдают себя за исходного пользователя.

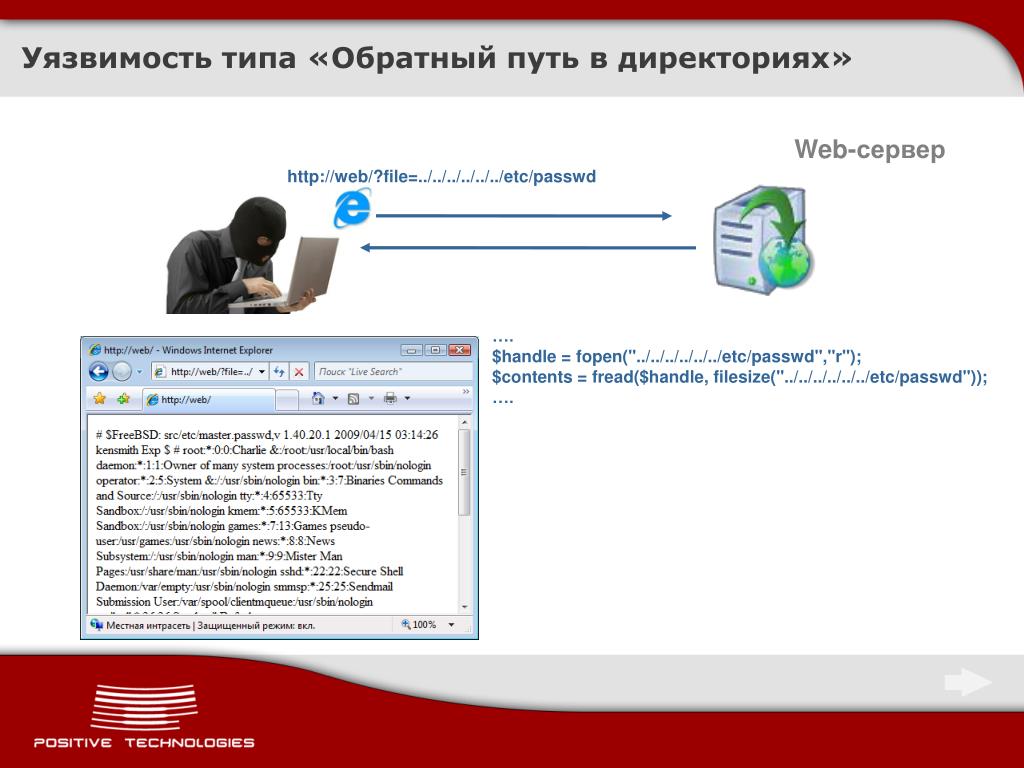

- SQL-инъекция: Внедрение SQL-кода является одной из наиболее распространенных уязвимостей системы безопасности и пытается получить доступ к содержимому базы данных посредством внедрения вредоносного кода. Успешная SQL-инъекция может позволить злоумышленникам украсть конфиденциальные данные, подделать удостоверения и принять участие в ряде других вредоносных действий.

- Межсайтовый скриптинг: Подобно SQL-инъекции, межсайтовый скриптинг (XSS) также внедряет вредоносный код на веб-сайт. Однако атака с использованием межсайтовых сценариев нацелена на пользователей веб-сайта, а не на сам веб-сайт, что подвергает риску кражи конфиденциальной пользовательской информации.

- Подделка межсайтовых запросов: Атака с подделкой межсайтовых запросов (CSRF) направлена на то, чтобы обманным путем заставить пользователя, прошедшего проверку подлинности, выполнить действие, которое он не намеревался выполнять. Это, в сочетании с социальной инженерией, может обманом заставить пользователей случайно предоставить злоумышленнику личные данные.

- Неправильная конфигурация безопасности: Любой компонент системы безопасности, который может быть использован злоумышленниками из-за ошибки конфигурации, может считаться «неправильной конфигурацией безопасности».

Уязвимости любого размера могут привести к утечке данных и, в конечном итоге, к утечке данных. Что такое утечка данных? Утечка данных происходит, когда данные случайно просачиваются внутри организации, в отличие от утечки данных, которая является результатом кражи данных. Утечка данных обычно является результатом ошибки. Например: отправка документа с важной или конфиденциальной информацией не тому получателю электронной почты, сохранение данных в общедоступном облачном хранилище или хранение данных на разблокированном устройстве в общедоступном месте для просмотра другими.

Что такое эксплойт?

Эксплуатация — следующий шаг злоумышленника после обнаружения уязвимости. Эксплойты — это средства, с помощью которых хакеры могут использовать уязвимость для злонамеренных действий; к ним относятся части программного обеспечения, последовательности команд или даже наборы эксплойтов с открытым исходным кодом.

Что такое угроза?

Угроза – это гипотетическое событие, при котором злоумышленник использует уязвимость. Сама угроза, как правило, связана с эксплойтом, так как хакеры часто делают свой ход. Хакер может использовать несколько эксплойтов одновременно после оценки того, что принесет наибольшую награду. Хотя на данном этапе ничего катастрофического еще не произошло, это может дать группе безопасности или отдельному лицу представление о том, нужно ли составлять план действий в отношении конкретных мер безопасности.

Хотя может показаться, что вы постоянно слышите о новых атаках или киберугрозах в мире, эти термины могут помочь дать дополнительный контекст для этапов и опасностей, с которыми ежедневно сталкиваются специалисты по безопасности. Итак, что вы можете сделать, чтобы снизить общий риск? В качестве упреждающего подхода просканируйте свою среду на наличие уязвимостей с помощью инструмента управления уязвимостями. Управление информацией о безопасности и событиями (SIEM) – это систематический процесс, который может упростить контроль за тем, что происходит в вашей сети, чтобы реагировать на нежелательные действия. Инструменты SIEM могут помочь компаниям установить надежную упреждающую защиту, которая работает для отражения угроз, эксплойтов и уязвимостей, чтобы обеспечить безопасность своей среды.

Инструменты SIEM могут помочь компаниям установить надежную упреждающую защиту, которая работает для отражения угроз, эксплойтов и уязвимостей, чтобы обеспечить безопасность своей среды.

Управление уязвимостями и сканирование

Что такое уязвимость в кибербезопасности? Типы и значение

Обновлено 20 января 23 617 Views

Ценность данных с годами возросла, и все больше и больше специалистов по кибербезопасности, таких как аналитики по кибербезопасности и инженеры по кибербезопасности, нанимаются для поддержки операций предприятия. Сегодня мы обсудим уязвимости, которые эти профессионалы должны искать и обрабатывать в рамках своей работы.

- Что такое уязвимость в кибербезопасности?

- Примеры уязвимостей

- Чем уязвимость отличается от угрозы и риска кибербезопасности?

- Когда уязвимость становится пригодной для эксплуатации?

- Что вызывает уязвимость?

- Типы уязвимостей

- Что такое управление уязвимостями?

- Заключение

Эффективное управление уязвимостями способствует успеху программ обеспечения безопасности, а также удерживает влияние успешных атак под контролем с минимальным ущербом. Следовательно, существует потребность в установленной системе управления уязвимостями для организаций во всех отраслях. Но прежде чем мы разберем различные уязвимости кибербезопасности, давайте узнаем, что такое уязвимость.

Следовательно, существует потребность в установленной системе управления уязвимостями для организаций во всех отраслях. Но прежде чем мы разберем различные уязвимости кибербезопасности, давайте узнаем, что такое уязвимость.

Посмотрите это видео о кибербезопасности от Intellipaat

Что такое уязвимость в кибербезопасности? Уязвимость в кибербезопасности относится к любой слабости в информационной системе, системных процессах или внутреннем контроле организации. Эти уязвимости являются мишенями для скрытых киберпреступников и открыты для эксплуатации через точки уязвимости.

Эти хакеры могут получить незаконный доступ к системам и нанести серьезный ущерб конфиденциальности данных. Таким образом, уязвимости кибербезопасности чрезвычайно важны для мониторинга общего состояния безопасности, поскольку бреши в сети могут привести к полномасштабному взлому систем в организации.

Станьте экспертом в области кибербезопасности. Запишитесь сейчас на программу последипломного образования по кибербезопасности Белхейвенского университета

Запишитесь сейчас на программу последипломного образования по кибербезопасности Белхейвенского университета

Ниже приведены некоторые примеры уязвимостей:

- Слабость в брандмауэре, которая может привести к проникновению злоумышленников в компьютерную сеть

- Отсутствие камер наблюдения

- Незапертые двери на предприятиях

Все эти слабости могут быть использованы другими для нанесения ущерба бизнесу или его активам.

Через этот блог узнайте о типах кибербезопасности!

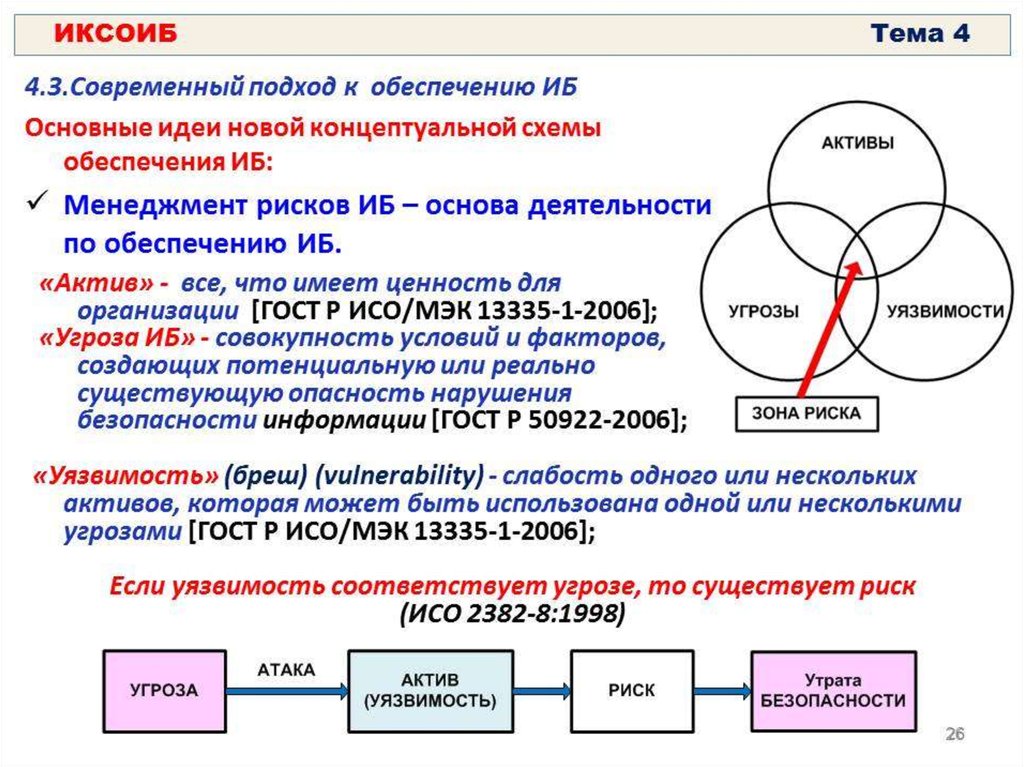

Чем уязвимость отличается от угрозы и риска кибербезопасности? Уязвимости в систему не вносятся; скорее они там с самого начала. Не так много случаев, связанных с киберпреступной деятельностью, которые приводят к уязвимостям. Как правило, они являются результатом недостатков операционной системы или неправильной конфигурации сети. Угрозы кибербезопасности, с другой стороны, вводятся в систему, как загрузка вируса или атака социальной инженерии.

Риски кибербезопасности обычно классифицируются как уязвимости, что может привести к путанице, поскольку они не являются одним и тем же. На самом деле риски — это вероятность и последствия использования уязвимости. Если эти два фактора низкие, то и риск низкий. Это прямо пропорционально, и в этом случае верно и обратное; высокая вероятность и влияние уязвимостей приводят к высоким рискам.

Воздействие кибератак, как правило, связано с триадой ресурсов ЦРУ. Некоторые распространенные уязвимости не представляют опасности, если уязвимость не имеет большого значения для организации.

Если вы хотите узнать больше о кибербезопасности, запишитесь на этот профессиональный курс по кибербезопасности в Сингапуре.

Когда уязвимость становится пригодной для использования? Уязвимость, имеющая хотя бы один определенный вектор атаки, является эксплуатируемой уязвимостью. Злоумышленники, по понятным причинам, захотят использовать слабые места в системе или сети, которые можно использовать. Конечно, уязвимость — это не то, что кому-то захочется, но вам следует больше беспокоиться о том, что ее можно использовать.

Конечно, уязвимость — это не то, что кому-то захочется, но вам следует больше беспокоиться о том, что ее можно использовать.

Бывают случаи, когда что-то уязвимое на самом деле не может быть использовано. Возможные причины:

- Недостаточно общедоступной информации для использования злоумышленниками.

- Предварительная проверка подлинности или доступ к локальной системе, которых может не быть у злоумышленника

- Существующие меры безопасности

Строгие методы обеспечения безопасности могут предотвратить использование многих уязвимостей.

Зарегистрироваться в Intellipaat’s Курс по кибербезопасности , чтобы продолжить карьеру в этой области.

Получите 100% повышение!

Овладейте самыми востребованными навыками прямо сейчас!

Что вызывает уязвимость?Уязвимости могут возникать по многим причинам, например:

- Сложные системы — Сложные системы повышают вероятность неправильной конфигурации, дефектов или непреднамеренного доступа.

- Знакомство — Злоумышленники могут быть знакомы с общим кодом, операционными системами, оборудованием и программным обеспечением, которые приводят к известным уязвимостям.

- Связь — Подключенные устройства более подвержены уязвимостям.

- Плохое управление паролями — Ненадежные и повторно используемые пароли могут привести к одной утечке данных к нескольким.

- Недостатки ОС — Операционные системы тоже могут иметь недостатки. Незащищенные операционные системы по умолчанию могут предоставить пользователям полный доступ и стать мишенью для вирусов и вредоносных программ.

- Интернет – В Интернете полно шпионского и рекламного ПО, которое может автоматически устанавливаться на компьютеры.

- Ошибки программного обеспечения — Иногда программисты могут случайно оставить в программном обеспечении ошибку, которую можно использовать.

- Непроверенный пользовательский ввод — Если программное обеспечение или веб-сайт предполагают, что все вводимые данные безопасны, они могут запустить непреднамеренную SQL-инъекцию.

- Люди — Социальная инженерия представляет собой самую большую угрозу для большинства организаций. Таким образом, люди могут быть одной из самых больших причин уязвимости.

Ознакомьтесь с нашим учебным курсом по этичному взлому, чтобы узнать больше!

Типы уязвимостей Ниже приведены некоторые наиболее распространенные типы уязвимостей кибербезопасности. Киберпреступники обычно проверяют сети на наличие неправильных конфигураций системы и пробелов, которые кажутся пригодными для эксплуатации. Из-за быстрой цифровой трансформации количество неправильных конфигураций сети растет. Поэтому важно работать с опытными специалистами по безопасности при внедрении новых технологий.

Как и в случае с неправильными конфигурациями системы, хакеры склонны проверять сети на наличие неисправленных систем, которые являются легкой мишенью. Эти незакрытые уязвимости могут быть использованы злоумышленниками для кражи конфиденциальной информации. Чтобы свести к минимуму подобные риски, важно установить график управления исправлениями, чтобы все последние системные исправления внедрялись сразу после их выпуска.

Чтобы узнать больше о карьере консультанта по кибербезопасности, загляните в этот блог!

Отсутствующие или слабые учетные данные авторизации Распространенная тактика, используемая злоумышленниками, заключается в получении доступа к системам и сетям с помощью грубой силы, такой как угадывание учетных данных сотрудников. Вот почему крайне важно, чтобы сотрудники были обучены передовым методам кибербезопасности, чтобы их учетные данные для входа не могли быть легко использованы.

Со злым умыслом или непреднамеренно сотрудники, имеющие доступ к важным системам, иногда в конечном итоге делятся информацией, которая помогает киберпреступникам взломать сеть. Внутренние угрозы может быть очень трудно отследить, поскольку все действия будут казаться законными. Чтобы помочь в борьбе с этими типами угроз, следует инвестировать в решения для контроля доступа к сети и сегментировать сеть в соответствии со стажем работы и опытом сотрудников.

Отсутствует или плохое шифрование данных Злоумышленникам легче перехватить связь между системами и взломать сеть, если в ней используется плохое или отсутствующее шифрование. При наличии недостоверной или незашифрованной информации кибер-злоумышленники могут извлечь важную информацию и ввести ложную информацию на сервер. Это может серьезно подорвать усилия организации по соблюдению требований кибербезопасности и привести к штрафам со стороны регулирующих органов.

Пройдите наш курс по кибербезопасности в Хайдарабаде, чтобы узнать больше о кибербезопасности от основ!

Уязвимости нулевого дняУязвимости нулевого дня — это определенные уязвимости программного обеспечения, о которых злоумышленники узнали, но которые еще не были обнаружены организацией или пользователем.

В этих случаях нет доступных исправлений или решений, поскольку уязвимость еще не обнаружена и не уведомлена поставщиком системы. Они особенно опасны, поскольку нет защиты от таких уязвимостей до тех пор, пока не произойдет атака. Следовательно, важно сохранять осторожность и постоянно отслеживать системы на наличие уязвимостей, чтобы свести к минимуму атаки нулевого дня.

Смена карьеры

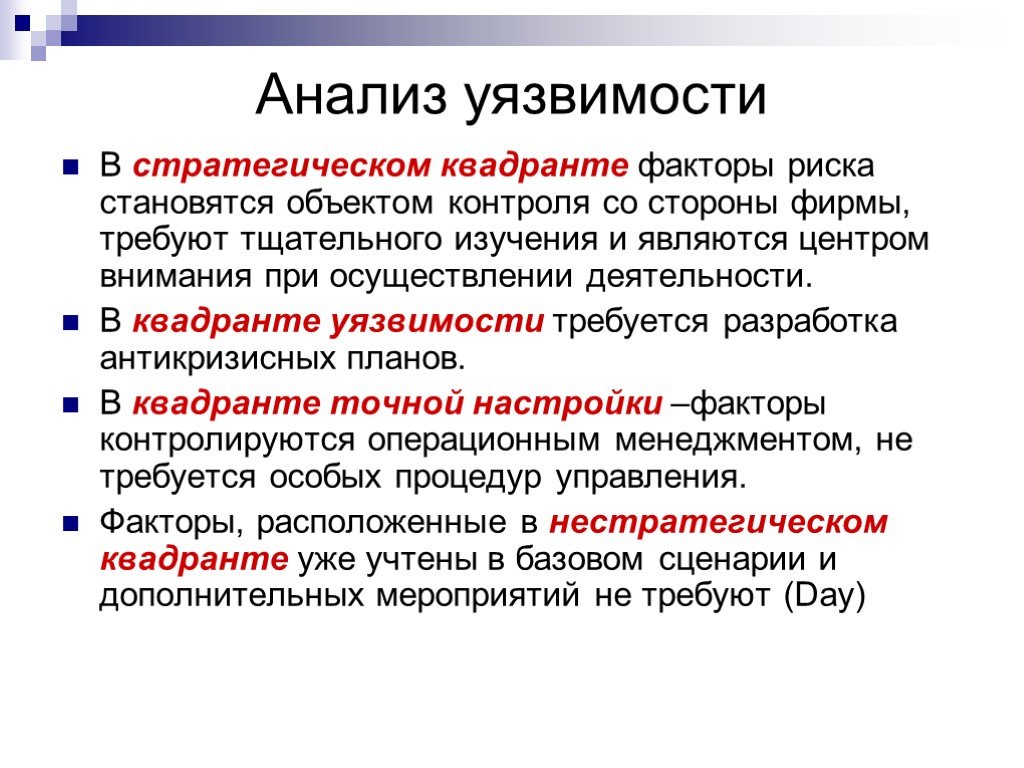

Что такое Управление уязвимостями? Управление уязвимостями — это циклическая практика, состоящая из идентификации, классификации, исправления и уменьшения уязвимостей безопасности. Есть три основных элемента управления уязвимостями, а именно. обнаружение уязвимостей, оценка уязвимостей и исправление.

Есть три основных элемента управления уязвимостями, а именно. обнаружение уязвимостей, оценка уязвимостей и исправление.

Обнаружение уязвимостей включает следующие три метода:

- Сканирование уязвимостей

- Тестирование на проникновение

- Взлом Google

Как следует из названия, сканирование выполняется для поиска уязвимостей в компьютерах, приложениях или сетях. Для этого используется сканер (программное обеспечение), которое может обнаруживать и идентифицировать уязвимости, возникающие из-за неправильной конфигурации и ошибочного программирования в сети.

Некоторыми популярными инструментами сканирования уязвимостей являются SolarWinds Network Configuration Manager (NCM), ManageEngine Vulnerability Manager Plus, Rapid7 Nexpose, Acunetix, Probely, TripWire IP 360 и т. д.

Тестирование на проникновение Тестирование на проникновение или тестирование на проникновение — это практика тестирования ИТ-актива на наличие уязвимостей в системе безопасности, которые потенциально может использовать злоумышленник. Тестирование на проникновение может быть автоматизированным или ручным. Он также может тестировать политики безопасности, осведомленность сотрудников о безопасности, способность выявлять инциденты безопасности и реагировать на них, а также соблюдение требований соответствия.

Тестирование на проникновение может быть автоматизированным или ручным. Он также может тестировать политики безопасности, осведомленность сотрудников о безопасности, способность выявлять инциденты безопасности и реагировать на них, а также соблюдение требований соответствия.

Подготовьтесь к следующему собеседованию с помощью нашего блога, посвященного вопросам и ответам на собеседование по кибербезопасности.

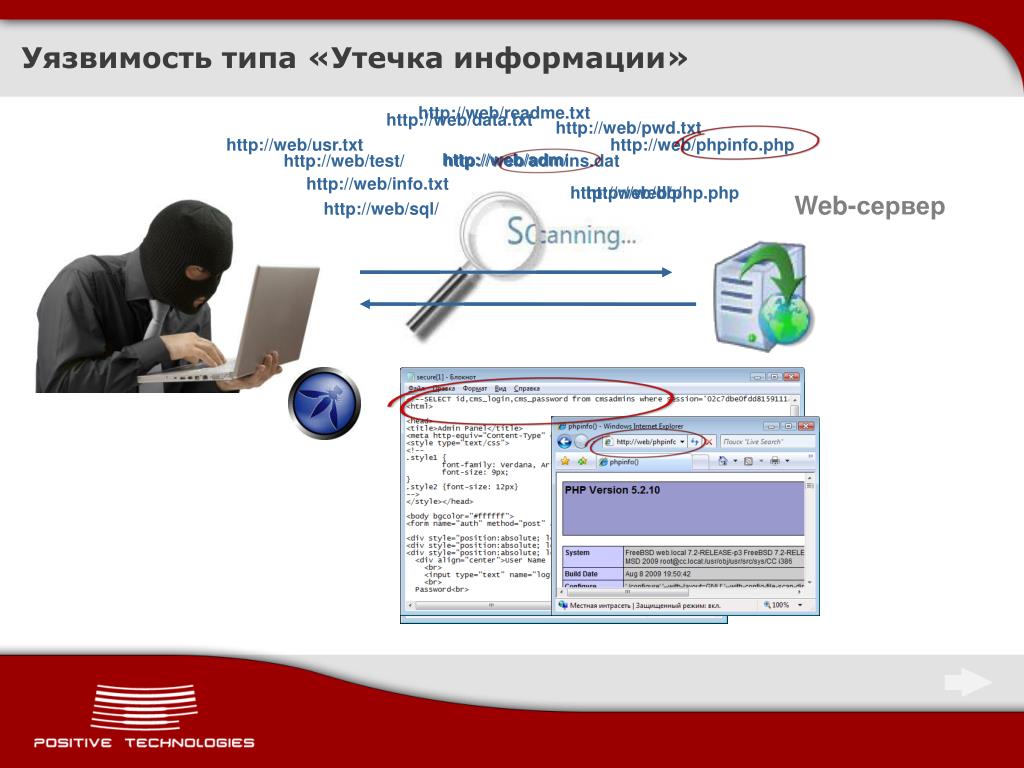

Взлом GoogleВзлом Google — это использование поисковой системы для обнаружения уязвимостей в системе безопасности. Это достигается с помощью расширенных операторов поиска в запросах, которые могут найти труднодоступную информацию или данные, которые были случайно раскрыты из-за неправильной настройки облачных сервисов. В основном эти целевые запросы используются для поиска конфиденциальной информации, которая не предназначена для публичного доступа.

Магистр управления кибербезопасностью поможет освоить концепции и навыки, необходимые для того, чтобы стать экспертом в области кибербезопасности. Зарегистрируйтесь сейчас.

Зарегистрируйтесь сейчас.

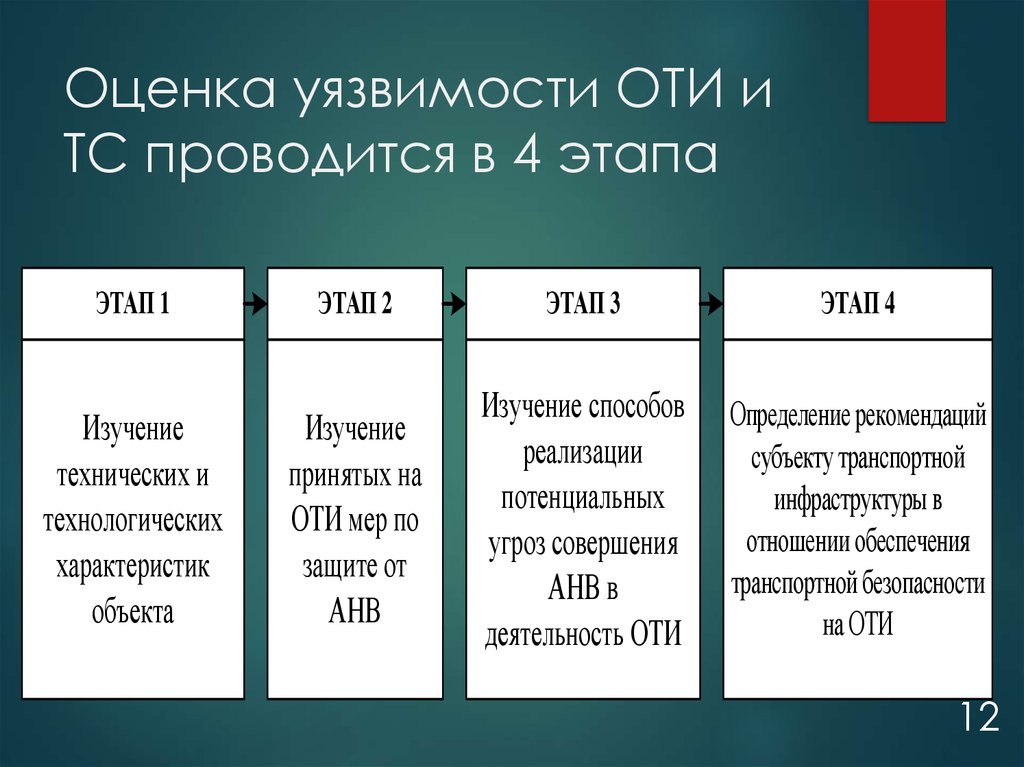

После обнаружения уязвимости она проходит процесс оценки уязвимости. Что такое оценка уязвимости? Это процесс систематического анализа слабых мест безопасности в информационной системе. Он указывает, когда система подвержена любым известным уязвимостям, а также классифицирует уровни серьезности и при необходимости рекомендует соответствующие исправления или меры по смягчению последствий.

Процесс оценки включает:

- Выявление уязвимостей: Анализ сетевых сканирований, журналов брандмауэра, результатов пен-тестов и результатов сканирования уязвимостей для поиска аномалий, которые могут выявить уязвимости, подверженные кибератакам.

- Проверка уязвимостей: Решите, можно ли использовать обнаруженную уязвимость, и классифицируйте ее серьезность, чтобы понять уровень риска

- Устранение уязвимостей: Придумайте соответствующие контрмеры и оцените их эффективность, если исправление недоступно.

- Устранение уязвимостей: По возможности обновите уязвимое программное или аппаратное обеспечение.

Ознакомьтесь с 20 лучшими инструментами сетевого сканирования, которые помогут выявить любые пробелы и уязвимости в ИТ-инфраструктуре!

Существует несколько типов оценки уязвимости:

- Сетевая оценка: Этот тип оценки используется для выявления потенциальных проблем в сетевой безопасности и обнаружения уязвимых систем как в проводных, так и в беспроводных сетях.

- Оценка на основе хоста: Оценка на основе хоста может помочь найти и идентифицировать уязвимости в серверах, рабочих станциях и других сетевых узлах. Как правило, он оценивает открытые порты и службы и делает параметры конфигурации и управление исправлениями сканируемых систем более заметными.

- Оценка беспроводной сети: Включает сканирование сетей Wi-Fi и векторов атак в инфраструктуре беспроводной сети.

Это помогает проверить, что сеть настроена безопасно, чтобы избежать несанкционированного доступа, а также может обнаруживать мошеннические точки доступа.

Это помогает проверить, что сеть настроена безопасно, чтобы избежать несанкционированного доступа, а также может обнаруживать мошеннические точки доступа. - Оценка приложений: Это выявление уязвимостей безопасности в веб-приложениях и их исходном коде. Это достигается за счет внедрения автоматизированных инструментов сканирования уязвимостей на интерфейсе или анализа исходного кода статически или динамически.

- Оценка баз данных: Оценка баз данных или систем больших данных на наличие уязвимостей и неправильной конфигурации, выявление мошеннических баз данных или небезопасных сред разработки/тестирования, а также классификация конфиденциальных данных для повышения безопасности данных.

Управление уязвимостями становится постоянной и повторяющейся практикой, поскольку кибератаки постоянно развиваются.

Курсы, которые могут вам понравиться

Устранение уязвимостей Чтобы всегда быть на шаг впереди вредоносных атак, специалисты по безопасности должны иметь процесс мониторинга и управления известными уязвимостями. Когда-то занимавшая много времени и утомительная ручная работа, теперь можно постоянно отслеживать инвентаризацию программного обеспечения организации с помощью автоматизированных инструментов и сопоставлять их с различными рекомендациями по безопасности, системами отслеживания проблем или базами данных.

Когда-то занимавшая много времени и утомительная ручная работа, теперь можно постоянно отслеживать инвентаризацию программного обеспечения организации с помощью автоматизированных инструментов и сопоставлять их с различными рекомендациями по безопасности, системами отслеживания проблем или базами данных.

Если результаты отслеживания показывают, что службы и продукты основаны на рискованном коде, необходимо найти уязвимый компонент и эффективно и действенно устранить его.

Следующие шаги по исправлению могут показаться простыми, но без них организации могут столкнуться с некоторыми трудностями в борьбе с хакерами.

Шаг 1: Знай свой код — Знание того, с чем ты работаешь, имеет решающее значение и является первым шагом к устранению уязвимостей. Непрерывный мониторинг инвентаризации программного обеспечения, чтобы знать, какие программные компоненты используются и что требует немедленного внимания, значительно предотвратит злонамеренные атаки.

Шаг 2.

txt и скопируйте XML-код пользовательского представления, которое вы хотите использовать, в .txt файл. Сделайте это для каждого настраиваемого представления, которое вы хотите использовать. Переименуйте файлы следующим образом (убедитесь, что тип изменен с .txt на .xml):

txt и скопируйте XML-код пользовательского представления, которое вы хотите использовать, в .txt файл. Сделайте это для каждого настраиваемого представления, которое вы хотите использовать. Переименуйте файлы следующим образом (убедитесь, что тип изменен с .txt на .xml):

Это помогает проверить, что сеть настроена безопасно, чтобы избежать несанкционированного доступа, а также может обнаруживать мошеннические точки доступа.

Это помогает проверить, что сеть настроена безопасно, чтобы избежать несанкционированного доступа, а также может обнаруживать мошеннические точки доступа.