Требования к удостоверениям при проектировании удостоверений для гибридного облака в Azure — Microsoft Entra

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 4 мин

При разработке решения гибридной идентификации первым делом необходимо определить потребности организации, которая будет использовать это решение. Гибридная идентификация прежде всего играет вспомогательную роль (она поддерживает другие облачные решения, обеспечивая для них проверку подлинности), но позволяет пользоваться также и многими новыми интересными возможностями, предоставляя пользователям дополнительные рабочие нагрузки. Эти рабочие нагрузки или службы, которые вы будете применять для своих пользователей, определяют требования по проектированию гибридной идентификации. Такие службы и рабочие нагрузки должны использовать гибридную идентификацию как локально, так и в облаке.

Гибридная идентификация прежде всего играет вспомогательную роль (она поддерживает другие облачные решения, обеспечивая для них проверку подлинности), но позволяет пользоваться также и многими новыми интересными возможностями, предоставляя пользователям дополнительные рабочие нагрузки. Эти рабочие нагрузки или службы, которые вы будете применять для своих пользователей, определяют требования по проектированию гибридной идентификации. Такие службы и рабочие нагрузки должны использовать гибридную идентификацию как локально, так и в облаке.

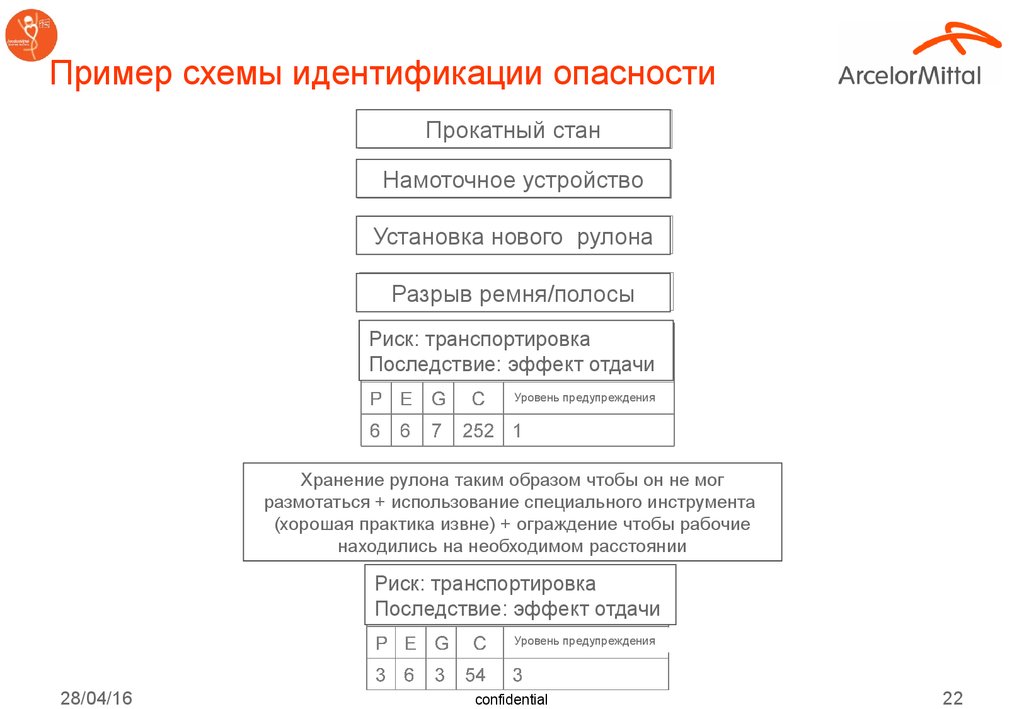

Нужно оценить ключевые аспекты бизнеса и разобраться, какие существуют требования на данный момент и что компания планирует на будущее. Если вы не учитываете долгосрочную стратегию при разработке гибридной идентификации, ваше решение может оказаться немасштабируемым и не будет успевать за ростом и изменением организации. На схеме ниже показан пример архитектуры гибридной идентификации и рабочие нагрузки, которые открыты для пользователей. Это только пример новых возможностей, которые можно открыть и предоставить благодаря хорошей стратегии гибридной идентификации.

Некоторые компоненты, которые составляют архитектуру гибридной идентификации

Определение потребностей бизнеса

Потребности каждой компании разные. Даже в пределах одной отрасли особенности бизнеса могут диктовать различные требования. Это не значит, что нельзя использовать передовые отраслевые стандарты, но определять требования к разработке гибридной идентификации нужно в соответствии с потребностями конкретной компании.

Для выявления бизнес-потребностей ответьте на такие вопросы:

- Вашей компании нужно сократить операционные ИТ-расходы?

- Ваша компания намерена использовать облачные ресурсы (приложения или инфраструктуру SaaS)?

- Ваша компания планирует модернизировать свои ИТ-решения?

- У ваших пользователей есть мобильные и ресурсоемкие задачи, для которых нужно создавать исключения в сети периметра, чтобы пропускать различный трафик к различным ресурсам?

- У компании есть устаревшие приложения, которые нелегко модернизировать, но которые нужны пользователям современных технологий?

- Вашей компании нужно решить все эти задачи и одновременно контролировать бизнес-процесс?

- Ваша компания планирует защитить удостоверения пользователей и снизить риски, используя новые инструменты, в которые вложен опыт Microsoft Azure по защите локальных решений?

- Ваша компания намерена избавиться от опасных «внешних» учетных записей в локальной сети и переместить их в облако, где они не представляют потенциальную угрозу локальной среде?

Анализ локальной инфраструктуры идентификации

Теперь у вас есть представление о бизнес-требованиях вашей организации, и настала пора оценить локальную инфраструктуру идентификации. Такая оценка очень важна для составления технических требований по интеграции существующего решения идентификации в облачную систему управления идентификацией. Дайте ответы на следующие вопросы:

Такая оценка очень важна для составления технических требований по интеграции существующего решения идентификации в облачную систему управления идентификацией. Дайте ответы на следующие вопросы:- Какие локальные решения аутентификации и авторизации использует ваша организация?

- Ваша компания использует какие-либо локальные службы синхронизации?

- Ваша компания пользуется услугами сторонних поставщиков удостоверений (IdP)?

Необходимо учесть и все облачные службы, которые может использовать компания. Очень важно провести оценку, чтобы понять возможности интеграции вашей среды с моделями SaaS, IaaS и PaaS. Во время этой оценки дайте ответы на следующие вопросы:

- Есть ли у вашей компании какая-либо интеграция с поставщиком облачных служб?

- Если да, какие службы используются?

- Находится ли эта интеграция в рабочей или в пилотной версии?

Примечание

Cloud Discovery анализирует журналы трафика на основе каталога Microsoft Defender for Cloud Apps. Такой каталог включает более 16 000 облачных приложений, которые ранжируются и оцениваются по более 70 факторам риска, чтобы предоставить актуальные сведения об использовании облака, о теневых ИТ и их рисках для вашей организации. Чтобы приступить к работе, ознакомьтесь со статьей Настройка Cloud Discovery.

Такой каталог включает более 16 000 облачных приложений, которые ранжируются и оцениваются по более 70 факторам риска, чтобы предоставить актуальные сведения об использовании облака, о теневых ИТ и их рисках для вашей организации. Чтобы приступить к работе, ознакомьтесь со статьей Настройка Cloud Discovery.

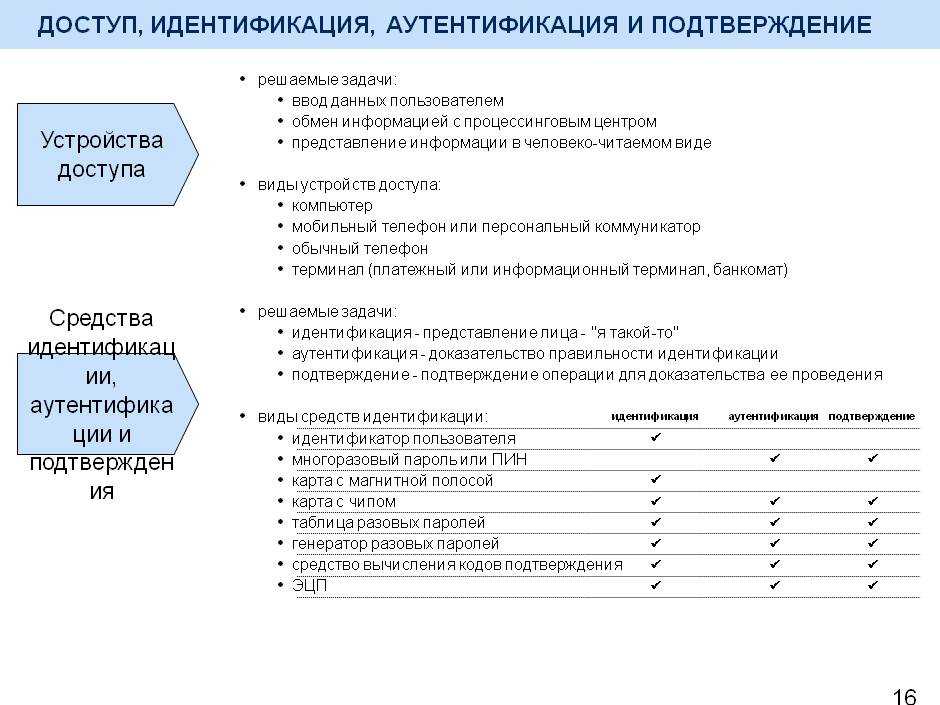

Оценка требований к интеграции идентификации

На следующем шаге нужно оценить требования к интеграции идентификации. Эта оценка важна для того, чтобы определить технические требования к процессам аутентификации пользователей, присутствию организации в облаке, допустимым методам авторизации и взаимодействию с пользователями. Дайте ответы на следующие вопросы:

- Ваша организация будет использовать федерации, стандартную аутентификацию или оба эти варианта?

- Федерации необходимы? Возможные причины:

- Единый вход на основе Kerberos

- У компании есть локальные приложения (собственной разработки или сторонних производителей), которые используют формат SAML или аналогичные возможности федераций.

- Многофакторная проверка подлинности (MFA) с применением смарт-карт. RSA SecurID и т. д.

- Правила доступа клиентов, которые являются ответом на следующие вопросы:

- Могу ли я полностью заблокировать внешний доступ к Microsoft 365 на основе IP-адреса клиента?

- Могу ли я полностью заблокировать внешний доступ к Microsoft 365 и оставить его только для Exchange ActiveSync?

- Могу ли я полностью заблокировать внешний доступ к Microsoft 365 и оставить его только для браузерных приложений (OWA, SPO)?

- Могу ли я полностью заблокировать любой внешний доступ к Microsoft 365 для членов определенных групп AD?

- Вопросы безопасности и аудита.

- Средства, которые уже вложены в федеративную проверку подлинности.

- Какое имя будет использовать организация для домена в облаке?

- У организации есть личный домен?

- Этот домен открыт для общего доступа и легко проверяется через DNS?

- Если это не так, есть ли общедоступный домен, который можно использовать для регистрации альтернативного имени участника-пользователя в AD?

- Идентификаторы пользователей соответствуют требованиям к размещению в облаке?

- У организации есть приложения, которым нужна интеграция с облачными службами?

- У организации есть несколько доменов, все из которых будут использовать стандартную или федеративную аутентификацию?

Оценка приложений, которые работают в вашей среде

Теперь у вас есть понимание локальной и облачной инфраструктур организации. Дальше нужно оценить приложения, которые работают в этих средах. Эта оценка важна для определения технических требований к интеграции этих приложений с облачной системой управления удостоверениями. Дайте ответы на следующие вопросы:

Дальше нужно оценить приложения, которые работают в этих средах. Эта оценка важна для определения технических требований к интеграции этих приложений с облачной системой управления удостоверениями. Дайте ответы на следующие вопросы:

- Где будут размещены наши приложения?

- Пользователям нужен доступ к локальным приложениям? К приложениям в облаке? И к тем, и к другим?

- Есть ли намерения перенести существующие рабочие нагрузки приложений в облако?

- Есть ли намерения разработать новые приложения, которые будут размещаться локально или в облаке и которые будут использовать облачную аутентификацию?

Оценка потребностей пользователей

Нужно оценить также потребности пользователей. Эта оценка важна для того, чтобы определить необходимые действия для помощи пользователям при переносе приложений в облако. Дайте ответы на следующие вопросы:

- Пользователи будут использовать приложения локально?

- Пользователи будут использовать приложения в облаке?

- Как пользователи обычно входят в локальную среду?

- Как пользователи будут входить в облако?

Примечание

Составьте письменный ответ на каждый вопрос и убедитесь, что он логически обоснован. Доступные варианты, их недостатки и преимущества см. в разделе Определение требований по реагированию на инциденты. Ответив на эти вопросы, вы сможете выбрать тот вариант, который лучше всего подходит для вашего бизнеса.

Доступные варианты, их недостатки и преимущества см. в разделе Определение требований по реагированию на инциденты. Ответив на эти вопросы, вы сможете выбрать тот вариант, который лучше всего подходит для вашего бизнеса.

Дальнейшие действия

Определение требований к синхронизации каталога

См. также раздел

Обзор рекомендаций по проектированию

Примеры идентификации ценовых уровней. Теперь, когда мы познакомились с различными видами ценовых у

SamNakopil

29 июня 2022 в 13:00

Примеры идентификации ценовых уровней.

Теперь, когда мы познакомились с различными видами ценовых уровней, давайте немного закрепим пройдённый материал рассмотрим пару примеров. 😉

Пример 1.

Уровень №1 создан точкой нижнего абсолютного экстремума, в которой произошла остановка

движения, поскольку следующая свеча уже не создает новый минимум.

От этой точки начинается сильное движение. Таким образом, мы наблюдаем типичный излом тренда.

🤹♂️

Далее следует движение вверх и пробой уровня №1, который являлся абсолютным

экстремумом на рассматриваемом отрезке времени. 🧗♂️

Занимаясь анализом графиков при идентификации уровней, плавно будем переходить к изучению основных движений вблизи ценовых уровней. 🤽

Эти движения очень важны для понимания ситуации, технически обоснованного предсказания дальнейшего развития рыночных событий и, соответственно, для формирования нашей реакции на эти события, поэтому в следующих постах рассмотрим их подробно. 🧐

Лайкаем👍, так я вижу, что вы прочитали, а значит есть для кого стараться, подписываемся кто еще не подписался, помним, что карма все, что пожелаешь другому возвращает вдвойне. 😉

#сам_учусь #учу_в_пульсе #новичкам #обучение #пульс_оцени #прояви_себя_в_пульсе😃

🤹♂️

Далее следует движение вверх и пробой уровня №1, который являлся абсолютным

экстремумом на рассматриваемом отрезке времени. 🧗♂️

Занимаясь анализом графиков при идентификации уровней, плавно будем переходить к изучению основных движений вблизи ценовых уровней. 🤽

Эти движения очень важны для понимания ситуации, технически обоснованного предсказания дальнейшего развития рыночных событий и, соответственно, для формирования нашей реакции на эти события, поэтому в следующих постах рассмотрим их подробно. 🧐

Лайкаем👍, так я вижу, что вы прочитали, а значит есть для кого стараться, подписываемся кто еще не подписался, помним, что карма все, что пожелаешь другому возвращает вдвойне. 😉

#сам_учусь #учу_в_пульсе #новичкам #обучение #пульс_оцени #прояви_себя_в_пульсе😃в предложении | Примеры предложений из Кембриджского словаря

Эти примеры взяты из корпусов и источников в Интернете. Любые мнения в примерах не отражают мнение редакторов Кембриджского словаря, издательства Кембриджского университета или его лицензиаров.

Они рассматривали снятие отпечатков пальцев как потенциально «универсальный» метод личной идентификации , который может найти множество применений в банковском деле, страховании, правительстве, межличностных отношениях и даже в науке.

Из Кембриджского корпуса английского языка

Сила этой личной идентификации проявляется в своего рода соревновании за то, чтобы быть «друзьями» со сверстниками.

Из Кембриджского корпуса английского языка

Другой областью, вызывающей общее беспокойство, были работники по уходу, не имеющие личного удостоверения личности .

Из Кембриджского корпуса английского языка

Но, в отличие от мужчин, женщины реагируют на это через личную идентификацию .

Из Кембриджского корпуса английского языка

Удивительная мгновенная связь, возникшая во время исследования, означает силу личной идентификации между мальчиками и сверстниками-моделями.

Из Кембриджского корпуса английского языка

Дело в дислокации вовсе не языковой дистанции, а диапазона социальной и личной идентификации .

Из Кембриджского корпуса английского языка

Другие виды использования, которые исследуются, включают контроль доступа, замену удостоверений личности или личных удостоверение личности номера и паспортный контроль.

Из Кембриджского корпуса английского языка

Ссылка была основана на национальном 11-значном личном идентификационном номере.

Из Кембриджского корпуса английского языка

Хотя коммуникация является основной функцией любого использования языка, тем не менее, важно различать фактическую коммуникацию, с одной стороны, и личный идентификационный с другой.

Из Кембриджского корпуса английского языка

Личное Идентификационное ерунда, за исключением небольшого числа случаев.

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

Не является ли принципиальным вопрос, что должна быть эффективная система личной идентификации ?

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

Содержит парламентскую информацию под лицензией Open Parliament License v3.0

Доступ будет ограничен авторизованными пользователями с помощью паролей и личные идентификационные устройства.

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

.Еще одним поводом для беспокойства является время отправки личных идентификационных документов правомочным получателям пособий.

С

Архив Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

. Хотя геральдика больше не используется для личного опознавания в бою, геральдика по-прежнему очень актуальна.

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

Я один из тех, кто просил и приветствовал личных идентификационных схем.

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

.Следует рассмотреть возможность выдачи каждому избирателю персонального идентификационный номер .

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

. Личная страница идентификационная страница также защищена серией лазерных перфораций.

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

.Персональные идентификационные карты, конечно же, затрагивают лишь некоторые аспекты жизни людей, то есть их трудовую жизнь.

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

Как уже отмечалось, люди все чаще пользуются персонифицированными круглосуточными банковскими услугами, имеют собственные личные идентификационные номера для использования по телефону и используют карты считывания в других случаях.

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

Содержит парламентскую информацию под лицензией Open Parliament License v3.0

Не существует общепризнанного « личного идентификационного номера», используемого государственными ведомствами или агентствами, хотя во многих случаях для ведения учета используются ссылочные номера, уникальные для отдельных лиц.

Из архива

Hansard

Пример из архива Hansard. Содержит парламентскую информацию под лицензией Open Parliament License v3.0

.Эти примеры взяты из корпусов и из источников в Интернете. Любые мнения в примерах не отражают мнение редакторов Кембриджского словаря, издательства Кембриджского университета или его лицензиаров.

Выявление проблем — Illuminate Education

Автор: Джесси Кембер, доктор философии, NCSP

Педагоги могут использовать идентификацию проблем для поиска решений проблем в школьной среде, которые возникают на уровне округа, школы, класса и на индивидуальном уровне . Идентификация проблемы является частью научного метода, поскольку она служит первым шагом в систематическом процессе выявления, оценки проблемы и поиска возможных решений. Выявление проблем можно использовать в школах в качестве первого на следующих этапах:

Идентификация проблемы является частью научного метода, поскольку она служит первым шагом в систематическом процессе выявления, оценки проблемы и поиска возможных решений. Выявление проблем можно использовать в школах в качестве первого на следующих этапах:

- Определите проблему.

- Предположите, что вызывает или поддерживает условия, связанные с проблемой.

- Выберите методы для оценки.

- Собрать данные.

- Просмотрите и проанализируйте данные.

- Используйте данные, чтобы сформулировать гипотетическое решение для вмешательства, или пересмотрите свои первоначальные гипотезы.

Терминология решения проблем, используемая системой FastBridge Learning® , включает:

- Идентификация проблемы

- Определение проблемы

- Разработка плана

- План реализации

- Оценка плана

Этот блог посвящен первому этапу решения проблем: выявлению проблемы. Согласно Christ & Arañas (2014), проблему можно определить как неприемлемое несоответствие между ожидаемой и наблюдаемой эффективностью. Таким образом, анализ проблемы направлен на ограничение этого несоответствия. Как упоминалось ранее доктором Рэйчел Браун в своем блоге: обзор решения проблем, выявление проблемы начинается, когда возможность проблемы выдвигается сотрудником школы или родителем. На данном этапе мало подробностей о масштабах проблемы или о том, почему она присутствует. Идентификация проблемы инициирует исследование возможной проблемы.

Согласно Christ & Arañas (2014), проблему можно определить как неприемлемое несоответствие между ожидаемой и наблюдаемой эффективностью. Таким образом, анализ проблемы направлен на ограничение этого несоответствия. Как упоминалось ранее доктором Рэйчел Браун в своем блоге: обзор решения проблем, выявление проблемы начинается, когда возможность проблемы выдвигается сотрудником школы или родителем. На данном этапе мало подробностей о масштабах проблемы или о том, почему она присутствует. Идентификация проблемы инициирует исследование возможной проблемы.

Выявление проблемы требует от педагогов использовать подход с несколькими источниками (например, обучение, учебная программа, среда и учащийся), с несколькими методами (например, обзор, интервью, наблюдение и тестирование) при сборе информации, чтобы гарантировать, что проблема сопоставляется с научно обоснованными стандартизированными вмешательствами или решениями. В качестве первого шага в анализе проблемы идентификация проблемы, если она сделана правильно, обеспечивает основу для решения. Берган (1995) описал выявление проблемы как наиболее важный шаг в согласовании потребности учащегося с эффективным вмешательством. Раннее и эффективное выявление проблем может улучшить определение образовательных потребностей на уровне округа, школы, класса или на индивидуальном уровне, улучшить распределение ресурсов и улучшить выбор вмешательства.

Берган (1995) описал выявление проблемы как наиболее важный шаг в согласовании потребности учащегося с эффективным вмешательством. Раннее и эффективное выявление проблем может улучшить определение образовательных потребностей на уровне округа, школы, класса или на индивидуальном уровне, улучшить распределение ресурсов и улучшить выбор вмешательства.

Идентификация проблемы состоит из двух этапов: идентификация и подтверждение существования несоответствия (т. е. идентификация наличия проблемы) и разработка описания идентификации проблемы. Ниже приведен пример определения проблемы: Эмили посещает занятия (т. е. смотрит на инструктора и/или выполняемую задачу) в среднем 45 % времени, в то время как 4 90 273-х 90 274-классников в том же классе посещают уроки. обучение в среднем 85% времени.

Как выглядит эффективная идентификация проблемы?

Эффективная идентификация проблемы ясна, объективна и конкретна . Хауэлл, Хосп и Курнс (2008) описали тест, чтобы определить, когда формулировка идентификации проблемы эффективна: тест незнакомца. В соответствии с тестом незнакомца формулировки идентификации проблемы должны быть четкими (т. удостоверение личности) чтобы быть в состоянии понаблюдайте за интересующим студентом и определите, когда проблема присутствует или отсутствует.

В соответствии с тестом незнакомца формулировки идентификации проблемы должны быть четкими (т. удостоверение личности) чтобы быть в состоянии понаблюдайте за интересующим студентом и определите, когда проблема присутствует или отсутствует.

Эффективная идентификация проблемы хорошо информирована . Как упоминалось ранее, проблема — это несоответствие между ожидаемой и наблюдаемой производительностью. Эта проблема может возникнуть в отношении ожидаемого поведения, ожидаемой академической успеваемости или ожидаемого набора навыков. Поэтому для выявления проблемы важно иметь представление о типичных или ожидаемых уровнях успеваемости для конкретного учащегося. Этот ожидаемый уровень производительности служит критерием, по которому можно сравнивать навыки, базу знаний или поведение. В некоторых случаях это может быть в виде эталонных норм, мнений экспертов или Единых основных государственных стандартов по английскому языку или математике.

Эффективная идентификация проблемы может происходить на системном, групповом или индивидуальном уровне . В многоуровневой системе поддержки (MTSS) идентификация проблемы может происходить на индивидуальном, групповом или системном уровне. Частью эффективной идентификации проблемы является определение того, на каком из этих уровней существует проблема. Например, если проблема является общей для более чем 20% учащихся в классе, анализ проблемы должен выполняться на системном уровне, чтобы решения были разработаны для всех этих учащихся. Если проблема является общей для 5% учащихся или определенной группы, анализ проблемы лучше всего проводить на уровне группы. Если проблема редкая или характерна для конкретного учащегося, анализ проблемы происходит на индивидуальном уровне.

В многоуровневой системе поддержки (MTSS) идентификация проблемы может происходить на индивидуальном, групповом или системном уровне. Частью эффективной идентификации проблемы является определение того, на каком из этих уровней существует проблема. Например, если проблема является общей для более чем 20% учащихся в классе, анализ проблемы должен выполняться на системном уровне, чтобы решения были разработаны для всех этих учащихся. Если проблема является общей для 5% учащихся или определенной группы, анализ проблемы лучше всего проводить на уровне группы. Если проблема редкая или характерна для конкретного учащегося, анализ проблемы происходит на индивидуальном уровне.

Эффективная идентификация проблемы использует соответствующий инструмент оценки. Идентификация проблемы требует использования соответствующей меры или инструмента оценки, чтобы определить, существует ли проблема (т. е. несоответствие). Например, чтобы определить, существуют ли проблемы с чтением, можно использовать показатель устного чтения для расчета скорости и точности чтения учащегося.

Эффективная и своевременная идентификация проблемы . Наконец, хотя проблемы могут возникнуть в любое время в течение учебного года, одной из основных целей скрининга является выявление проблем. Ранние и регулярно запланированные периоды скрининга позволяют проводить раннее вмешательство. Когда проблемы выявляются на ранней стадии, появляется больше времени для решения и устранения проблемы.

Как FastBridge Learning® может помочь мне в выявлении проблемы?

Как упоминалось ранее доктором Рэйчел Браун в ее обзоре решения проблем, решение проблем является краеугольным камнем системы FastBridge Learning® и оценок FAST. Все инструменты FastBridge Learning® согласованы с подходом к решению проблем. Для выявления проблем можно использовать различные отчеты FAST, в том числе отчеты «Список классов», «Влияние», «Скрининг группы», «Рост группы», «Подробная группа», «Скрининг до вмешательства», «Поведение» и «Воздействие».