Анонсы телеканалов: TLC — МАКСНЕТ

ЖИЗНЕУТВЕРЖДАЮЩИЕ ИСТОРИИ, ТРОГАТЕЛЬНЫЕ СЮЖЕТЫ И РЕАЛЬНЫЕ ФАКТЫ ТОЛЬКО НА КАНАЛЕ TLC

Скорая помощь 24 часа

В новом сезоне зрители снова получат возможность побывать в одном из самых крупных отделений скорой помощи в Великобритании — в лондонской больнице Кингс Колледж. Вы увидите, как врачи отделения ежедневно спасают человеческие жизни. Для съемки мы установили в отделении почти сто камер. Каждая серия — сутки из жизни больницы. Каждая серия — радость и боль пациентов и их родственников, тяжелая работа и высокий профессионализм. И страшные травмы, и нелепые случайности — все это вы увидите в увлекательной, волнующей, а порой и смешной передаче о работе британских врачей скорой помощи.

Смотрите программу «Скорая помощь 24 часа» каждую среду с 2 июля в 21:00 на канале TLC

Меня не зовут на свидание

Найти свою любовь вообще непросто, а людям с ограниченными возможностями в этих вопросах приходится куда тяжелее.

Смотрите программу «Меня не зовут на свидание» по понедельникам с 14 июля в 21:00 на канале TLC

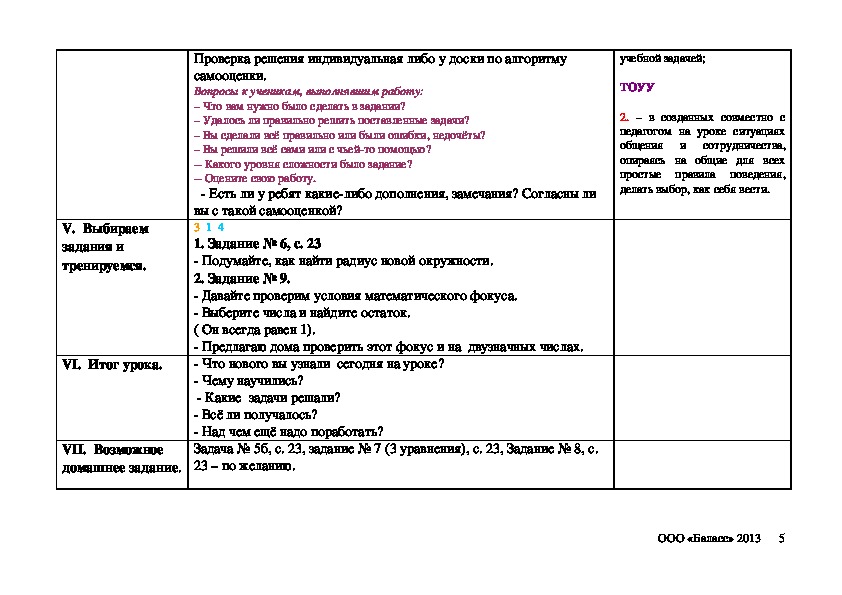

Работа над ошибками

Кэти Пайпер приходит на помощь людям, которые мечтают вернуть себе прежний облик. Британию охватило национальное безумие: все хотят иметь идеальное тело, но, к сожалению, это достойное одобрения стремление иногда заканчивается неудачей. Полностью выщипанные брови, нелепые татуировки, волосы, испорченные постоянным наращиванием, а еще раздутые губы и выцветший перманентный макияж.

Смотрите программу «Работа над ошибками» каждую среду с 16 июля в 22:00 на канале TLC

Настройка TLS-безопасности для исходящих сообщений электронной почты

Настройка TLS-безопасности для исходящих сообщений электронной почты Пожалуйста, включите Javascript в браузере!Настройка TLS-безопасности для исходящих сообщений электронной почты

Чтобы настроить режим TLS-безопасности для ситуации, когда Kaspersky Secure Mail Gateway перенаправляет сообщения на другой сервер (выступает в роли Клиента), выполните следующие действия:

- В главном окне веб-интерфейса программы в дереве консоли управления выберите раздел Домены.

- По любой ссылке откройте окно Параметры TLS.

- В блоке параметров Режим TLS-безопасности клиента выберите один из следующих режимов TLS-шифрования соединения между Kaspersky Secure Mail Gateway и сервером, принимающим сообщения электронной почты:

- Не использовать TLS-шифрование, если вы не хотите использовать TLS-шифрование соединения с сервером, принимающим сообщения электронной почты.

В этом случае Kaspersky Secure Mail Gateway перенаправляет все сообщения в незашифрованном виде.

- Проверять возможность TLS-шифрования, если вы хотите, чтобы Kaspersky Secure Mail Gateway пытался установить TLS-сессию с принимающим почтовым сервером и, если принимающий сервер не поддерживает TLS, перенаправлял сообщения в незашифрованном виде.

- Требовать TLS-шифрование и не проверять сертификат, если вы хотите, чтобы Kaspersky Secure Mail Gateway перенаправлял сообщения только в случае, если принимающий почтовый сервер поддерживает TLS, но независимо от достоверности его TLS-сертификата.

- Требовать TLS-шифрование и проверять сертификат, если вы хотите, чтобы Kaspersky Secure Mail Gateway перенаправлял сообщения только в случае, если принимающий почтовый сервер поддерживает TLS, его TLS-сертификат достоверен и имя сертификата соответствует доменному имени сервера.

Kaspersky Secure Mail Gateway не перенаправляет сообщения при нарушении этих условий.

- Не использовать TLS-шифрование, если вы не хотите использовать TLS-шифрование соединения с сервером, принимающим сообщения электронной почты.

- Нажмите на кнопку ОК.

TLC вовлекает в просмотр — так, что невозможно оторваться

3 июня 2015 годасмотрите в июне

СВАДЕБНОЕ ПЛАТЬЕ НА ЗАКАЗ

Хейди Элнора – дизайнер свадебных нарядов, которая владеет салоном в Бирмингеме, штат Алабама. К ней приходят невесты, которые хотят что-то особенное, непохожее на то, что предлагают магазины. Девушки приносят свои эскизы, а Хейди воплощает их в жизнь. Есть и другой вариант – девушки выбирают платье из коллекции Хейди, а та подгоняет их в соответствии с запросами. Но какой бы путь не выбрали клиентки, одно гарантировано: результат будет безупречным.

Смотрите программу «Свадебное платье на заказ» с 18 июня по четвергам в 21:00 на канале TLC

ПОХУДЕЙ И ВЫИГРАЙ

Ведущий программы, доктор Кристиан Джессен, изучает главную причину неэффективности многих диет — отсутствие мотивации. Он придумал новый способ поддержать всех тех, кто так часто срывался и снова набирал былые килограммы. Каждую неделю Кристиан устраивает небольшое состязание. Два участника ставят определённую сумму на то, что сумеют обойти соперника в борьбе с лишним весом. Никакого специального отбора тут не предусмотрено: шопоголик из Лондона выйдет на ринг против строгого вегана, охотник — против грумера. Посмотрим, кто добьётся больших результатов.

Он придумал новый способ поддержать всех тех, кто так часто срывался и снова набирал былые килограммы. Каждую неделю Кристиан устраивает небольшое состязание. Два участника ставят определённую сумму на то, что сумеют обойти соперника в борьбе с лишним весом. Никакого специального отбора тут не предусмотрено: шопоголик из Лондона выйдет на ринг против строгого вегана, охотник — против грумера. Посмотрим, кто добьётся больших результатов.

Смотрите программу «Похудей и выиграй» с 24 июня по средам в 22:40 на канале TLC

РАБОТА НАД ОШИБКАМИ

Кэти Пайпер вновь приходит на помощь людям, мечтающим вернуть себе прежнюю внешность. Британию охватило национальное помешательство: все хотят обрести идеальное тело, но, к сожалению, это похвальное стремление порой заканчивается неудачей. Полностью выщипанные брови, нелепые татуировки, волосы, испорченные постоянным наращиванием, а ещё — раздувшиеся губы и выцветший перманентный макияж.

Смотрите программу «Работа над ошибками» с 10 июня по средам в 21:00 на канале TLC

TLS 1.3 признан стандартом / Хабр

Ранее мы

писали, что Инженерный совет Интернета (IETF) одобрил новую версию TLS — 1.3. На прошлой неделе протокол был признан стандартом. Сегодня — поговорим о его возможностях.

/ фото Charles Dyer CC

Особенности TLS 1.3

Над обновлением протокола начали работать еще в 2014 году. Неофициально работа над TLS 1.3 закончилась в марте этого года, однако инженерам понадобилось еще несколько месяцев на проведение дополнительных проверок.

Создатели утверждают, что итоговый вариант TLS 1.3 — более безопасный и производительный: в его алгоритмах шифрования закрыты все известные (на сегодняшний день) уязвимости TLS 1.2, а процесс «рукопожатия» проходит в два раза быстрее, чем у предшественника. Разработчики также добавили forward secrecy и новые фичи вроде 0-RTT.

В TLS 1.3 внесли самое большое количество значимых изменений за всю историю протокола. По этой причине некоторые даже предлагали назвать его TLS 2.0.

Теперь, когда новая версия протокола TLS 1.3 (RFC 8446) официально одобрена, осталось реализовать его для всех подключений по сети.

Сложности с реализацией

TLS обладает своеобразной обратной совместимостью. При установлении соединения между клиентом и сервером происходит обмен поддерживаемыми версиями протокола и выбирается та, с которой могут работать обе стороны. Однако эта возможность используется не везде. С появлением TLS 1.3 более 3% серверов с поддержкой TLS 1.2 просто

разрывалисоединение вместо того, чтобы отправлять клиенту номер поддерживаемой версии.

Похожая проблема возникла с промежуточными узлами (middlebox). Из-за того, что TLS особо не менялся, штуки вроде файрволов, NAT и балансировщиков нагрузки отказались работать с новой версией протокола.

Этот феномен инженеры окрестили оссификацией (окостенение).

/ фото Christopher Sessums CC

Получается, что предыдущий протокол устарел, но внедрить новый по умолчанию не получится. Больше по теме можно почитать, например, в прошлогоднем исследовании от IEEE (PDF).

Решение проблемы нашел Дэвид Бенджамин (David Benjamin), работающий над Chromium. Он предложил замаскировать первое сообщение от клиента, поддерживающего TLS 1.3, под сообщение TLS 1.2. И это сработало: упомянутые 3% серверов перестали разрывать соединение. Для узлов-посредников Кайл Некритц (Kyle Nekritz) из Facebook предложил использовать тот же подход. Это позволило сократить число сбоев на 6,5% в Chrome и на 2% в Firefox.

Чтобы проверить, совместимы ли middlebox’ы с новой версией протокола, можно воспользоваться тестом, разработанным в Cloudflare.

Как упростить внедрение

Как

утверждаетЭрик Рескорла (Eric Rescorla), один из разработчиков спецификаций для TLS и HTTPS, в целом внедрить TLS 1.3 не так уже и сложно. Инженерный совет старался сделать этот процесс максимально простым. TLS 1.3 использует те же ключи и сертификаты, что и TLS 1.2. Это позволяет клиенту и серверу автоматически устанавливать соединение по TLS 1.3, если они оба поддерживают новую версию протокола.

Кроме того, есть ряд библиотек, которые помогут развернуть протокол быстрее. К примеру, в начале прошлой недели Facebook передали свою библиотеку TLS 1.3 Fizz в open source. Fizz уменьшает латентность при трансляции данных, а также нагрузку на CPU.

Разработчики подготовили руководство, как начать пользоваться Fizz на Ubuntu 16.04 LTS. Оно находится в официальном репозитории на GitHub (там также есть руководство для MacOS).

Сперва нужно установить необходимые зависимости folly и libsodium:

sudo apt-get install \

g++ \

cmake \

libboost-all-dev \

libevent-dev \

libdouble-conversion-dev \

libgoogle-glog-dev \

libgflags-dev \

libiberty-dev \

liblz4-dev \

liblzma-dev \

libsnappy-dev \

make \

zlib1g-dev \

binutils-dev \

libjemalloc-dev \

libssl-dev \

pkg-config \

libsodium-dev

Далее нужно собрать и установить folly:

git clone https://github. com/facebook/folly

mkdir folly/build_ && cd folly/build_

cmake configure ..

make -j $(nproc)

sudo make install

com/facebook/folly

mkdir folly/build_ && cd folly/build_

cmake configure ..

make -j $(nproc)

sudo make install

Затем можно переходить к установке Fizz:

cd ../..

git clone https://github.com/facebookincubator/fizz

mkdir fizz/build_ && cd fizz/build_

cmake configure ../fizz

make -j $(nproc)

sudo make install

Помимо Fizz в сети есть и другие библиотеки, например,

wolfSSL,

GnuTLSили

rustls.

Будущее протокола

Чтобы окончательно разрешить проблему с «окостенением» протокола, Дэвид Бенджамин

предложилпомимо официальной версии стандарта использовать ряд его вариаций, которые будут выпускаться каждые шесть недель (вместе с релизами новых версий Chrome). Таким образом, серверы и промежуточные узлы будут обязаны соблюдать все правила установления соединения, иначе большая часть клиентов не сможет подключаться к сервисам.

За счет этого разработчики надеются избежать возможных сбоев загрузки веб-страниц, а также аналогичных проблем с будущими версиями TLS.

Ожидается, что общая безопасность в сети после внедрения TLS 1.3 значительно вырастет. А поспособствовать массовому распространению должны будут библиотеки, упрощающие развертывание новой версии протокола.

P.S. Другие материалы из нашего блога о корпоративном IaaS:

Чем мы занимаемся в ИТ-ГРАД — основные направления:

Виртуальная инфраструктура (IaaS) | PCI DSS хостинг | Облако ФЗ-152

| 05:10 | — | Оденься к свадьбе: Великобритания: Одно расстройство |

| 06:00 | — | Богиня локонов: Неудачное открытие |

| 06:30 | — | Любить, желать, сбежать: Стефани |

| 07:00 | — | Босс на кухне: Что едят на улицах Италии |

| 07:30 | — | Босс на кухне: Любимые блюда Мауро |

| 08:00 | — | Многоженец: Думали, хуже не будет (часть первая) |

| 09:00 | — | Половинки |

| 11:00 | — | Богиня локонов: Неудачное открытие |

| 12:00 | — | Виза невесты. Виза жениха. Что было дальше? Виза жениха. Что было дальше? |

| 13:00 | — | Оденься к свадьбе: Великобритания: Одно расстройство |

| 13:30 | — | Оденься к свадьбе: Великобритания: Капризная свита |

| 14:00 | — | Оденься к свадьбе: Свистать всех наверх! |

| 14:30 | — | Оденься к свадьбе: Не время для сомнений |

| 15:00 | — | Оденься к свадьбе: Братская любовь |

| 15:30 | — | Оденься к свадьбе: Сюрприз! |

| 16:30 | — | Оденься к свадьбе: Наряд в обтяжку |

| 17:00 | — | Помешанные на чистоте |

| 18:00 | — | Помешанные на чистоте |

| 19:00 | — | Я вешу 300 кг: Полин |

| 20:00 | — | Я вешу 300 кг: Бетти Джо |

| 21:00 | — | Я вешу 300 кг: История Джо |

| 22:00 | — | Я вешу 300 кг: История Энджел |

| 23:00 | — | Голое свидание |

| 00:00 | — | Работа над ошибками: тело |

| 00:55 | — | Голое свидание |

| 01:50 | — | Многоженец: Думали, хуже не будет (часть вторая) |

| 02:40 | — | Пять с плюсом |

| 03:30 | — | Виза невесты. Виза жениха. Что было дальше? Виза жениха. Что было дальше? |

Формат взаимодействия — Протокол зачислений на кошельки ЮMoney

Для подключения к сервису ЮMoney и отправки запросов необходим специальный сертификат (подробнее о Взаимодействии по SSL).Система контрагента и сервер ЮMoney взаимодействуют по протоколу HTTPS. Для выполнения каждой операции контрагент передает отдельный HTTP-запрос, содержащий криптопакет формата PKCS#7. На каждый запрос о зачислении ЮMoney отвечают сообщением о результате операции, помещенным в криптопакет PKCS#7.

Также используется криптографическая защита канала связи на базе протокола SSL (HTTPS) с аутентификацией по клиентскому сертификату.

Формирование запроса к серверу состоит из нескольких шагов.

Адрес сервера для вызова операции

https://deposit.yoomoney.ru:9094Сформированный документ помещается в криптоконтейнер формата PKCS#7 по стандарту CMS. Криптоконтейнер должен содержать АСП (цифровую подпись, аналог собственноручной подписи).

Криптоконтейнер не должен содержать цепочки сертификации. Компрессия данных не используется. Шифрование не используется. Криптопакет должен быть закодирован в формате PEM (OpenSSL). Сертификат контрагента, который используется при изготовлении криптопакета, должен соответствовать стандарту X.509 Version 3.Система контрагента формирует POST-запрос по протоколу HTTP/1.1 (см. HTTP/1.1, HTTP Over TLS, TLS). Криптопакет можно передавать одним из двух способов:

Криптоконтейнер не должен содержать цепочки сертификации. Компрессия данных не используется. Шифрование не используется. Криптопакет должен быть закодирован в формате PEM (OpenSSL). Сертификат контрагента, который используется при изготовлении криптопакета, должен соответствовать стандарту X.509 Version 3.Система контрагента формирует POST-запрос по протоколу HTTP/1.1 (см. HTTP/1.1, HTTP Over TLS, TLS). Криптопакет можно передавать одним из двух способов:- Криптопакет помещается в тело POST-запроса, MIME-тип:

application/pkcs7-mime

. - Криптопакет передается как

multipart/form-data

вложение. MIME-тип:application/pkcs7-mime

. POST-запрос должен иметь только один ‘part’, криптопакет должен быть вложен как файл. Такой запрос может быть отправлен из стандартной HTML-формы для отправки файла на сервер (file upload, см. multipart/form-data).

Для авторизации запросов сервер ЮMoney проверяет АСП криптопакета.

Чтобы зачисления случайно не повторялись, каждой операции присваивается уникальный номер (clientOrderId

).

Пример сформированного запроса

POST /webservice/deposition/api/makeDeposition HTTP/1.1 Content-Type: application/pkcs7-mime Content-Length: 572 -----BEGIN PKCS7----- MIAGCSqGSIb3DQEHAqCAMIACAQExCzAJBgUrDgMCGgUAMIAGCSqGSIb3DQEHAaCA JIAEDEhlbGxvIFdvcmxkIQAAAAAAADGCAS8wggErAgEBMCowJTEWMBQGA1UECgwN Qm91bmN5IENhc3RsZTELMAkGA1UEBhMCQVUCAQIwCQYFKw4DAhoFAKBdMBgGCSqG SIb3DQEJAzELBgkqhkiG9w0BBwEwHAYJKoZIhvcNAQkFMQ8XDTEwMDgwNjE1MzE0 M1owIwYJKoZIhvcNAQkEMRYEFC73veYIzlQE6X1fBC+V+J8cIyhxMA0GCSqGSIb3 DQEBAQUABIGAEgIfi0XDEZwbdC8i0I5EPUnFe1PUnBMiRs3heYxdK+oXaG6v3axO Zr+VNG3tnW1W8M2xWtOcM4PdSTwx98WR1mWN8XDb2Wl9HiG6CGbmE7k4TgcDKhcg iZmLV+7anBv302qTprTbKY9vChaaVwclSdQBkjPvxhlPnpBM0C9YdYQAAAAAAAA= -----END PKCS7-----В ответ на запрос ЮMoney возвращают результат выполнения операции. MIME-тип:

application/pkcs7-mime

. Данные помещаются в криптоконтейнер формата PKCS#7. Криптоконтейнер содержит АСП (цифровую подпись, аналог собственноручной подписи). Криптоконтейнер не содержит цепочки сертификации. Компрессия данных не используется. Шифрование не используется. Криптопакет закодирован в формате PEM (OpenSSL). Криптоконтейнер содержит XML-документ с результатом обработки запроса.

Компрессия данных не используется. Шифрование не используется. Криптопакет закодирован в формате PEM (OpenSSL). Криптоконтейнер содержит XML-документ с результатом обработки запроса.При получении ответа сервера система контрагента выполняет проверку подписи ответа, чтобы убедиться, что ответ отправлен сервером ЮMoney и его содержимое не было изменено третьей стороной. Следует учитывать, что в ответе могут быть дополнительные поля, не описанные в данном протоколе, но не нарушающие совместимость.

HTTP-коды ответаКоды ошибокВзаимодействие по SSLGoogle — Отчет об ошибке безопасности

Google — отчет об ошибке безопасности {«items»: [{«type»: «block», «text»: «Сообщить об уязвимости безопасности», «id»: «item-84», «cond»: «», «className»: «», «items»: [{«type»: «info», «text»: « Если вы обнаружили ошибку, связанную с безопасностью или угрозой злоупотребления, в продукте Google и хотите сообщить нам об этом, вы пришли в нужное место. Заполните следующую форму, и мы свяжемся с вами в ближайшее время. Если это действительный отчет об уязвимости, он также может иметь право на вознаграждение в рамках нашего Программа вознаграждения за уязвимости . Спасибо! «,» id «:» item-20 «,» cond «:»! config_done &&! continue_next «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» tip «,» text «:» \ n

Если это действительный отчет об уязвимости, он также может иметь право на вознаграждение в рамках нашего Программа вознаграждения за уязвимости . Спасибо! «,» id «:» item-20 «,» cond «:»! config_done &&! continue_next «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» tip «,» text «:» \ n

Это подходящее место для сообщения ошибка безопасности продукта, обращайтесь к группе разработчиков информационной безопасности. Следует помнить о двух вещах:

\ n- \ n

- Опишите проблему так, как если бы человек, читающий ее, ничего не знал о затронутый продукт. \ n

- Если уже есть ошибка отслеживания для указанной проблемы, пожалуйста, укажите на нее ссылку в разделе технических деталей. \ n

- Сотрудники Google не имеют права на получение денежного вознаграждения. Некоторый текст на этой странице и в автоматических уведомлениях может относиться к денежным вознаграждениям, пожалуйста, не обращайте на них внимания.

\ n

\ n - Об ошибках платформы Android и Chrome следует сообщать соответствующим службам безопасности, а не здесь (ссылки появятся ниже, если вы выбираете один из этих вариантов). \ n

- Для получения дополнительной информации см. go / vuln-docs . \ n

«,» id «:» item-23 «,» cond «:» «,» className «:» «,» items «: [{» type «:» radio «,» text «:» У меня проблема с безопасностью в моем аккаунте Google.»,» id «:» проблема_аккаунта «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Я хочу удалить контент из поиска Google, Youtube, Blogger или другой службы. «,» Id «:» problem_data «,» cond «:» «,» className «:» «,» default «:» » , «placeholder»: «»}, {«type»: «radio», «text»: «У меня есть сомнения в конфиденциальности или вопрос, связанный с конфиденциальностью, о продуктах и услугах Google.», «id»: «problem_privacy», «cond»: «», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «radio», «text»: «Я обнаружил ошибку безопасности в Google Функция \ «забыл пароль \».»,» id «:» problem_account_recovery «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Я обнаружил проблему в центре сертификации Google. «,» Id «:» problem_pki «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» » }, {«type»: «radio», «text»: «Я хочу сообщить о клиенте Google Cloud, использующем небезопасное программное обеспечение, которое потенциально может привести к взлому.

«,» id «:» item-23 «,» cond «:» «,» className «:» «,» items «: [{» type «:» radio «,» text «:» У меня проблема с безопасностью в моем аккаунте Google.»,» id «:» проблема_аккаунта «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Я хочу удалить контент из поиска Google, Youtube, Blogger или другой службы. «,» Id «:» problem_data «,» cond «:» «,» className «:» «,» default «:» » , «placeholder»: «»}, {«type»: «radio», «text»: «У меня есть сомнения в конфиденциальности или вопрос, связанный с конфиденциальностью, о продуктах и услугах Google.», «id»: «problem_privacy», «cond»: «», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «radio», «text»: «Я обнаружил ошибку безопасности в Google Функция \ «забыл пароль \».»,» id «:» problem_account_recovery «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Я обнаружил проблему в центре сертификации Google. «,» Id «:» problem_pki «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» » }, {«type»: «radio», «text»: «Я хочу сообщить о клиенте Google Cloud, использующем небезопасное программное обеспечение, которое потенциально может привести к взлому. «, «id»: «problem_cloud_abuse», «cond»: «» , «className»: «», «default»: «», «placeholder»: «»}, {«type»: «radio», «text»: «Я хочу сообщить о технической безопасности или ошибке, связанной с риском злоупотребления в продукте Google (SQLi, XSS и т. д.). «,» id «:» problem_vuln «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «, «text»: «Я хочу сообщить о мошенничестве, вредоносном ПО или других проблемах, не перечисленных выше.», «id»: «problem_scam», «cond»: «», «className»: «», «default»: » «,» placeholder «:» «}]}, {» type «:» tip «,» text «:» \ n

«, «id»: «problem_cloud_abuse», «cond»: «» , «className»: «», «default»: «», «placeholder»: «»}, {«type»: «radio», «text»: «Я хочу сообщить о технической безопасности или ошибке, связанной с риском злоупотребления в продукте Google (SQLi, XSS и т. д.). «,» id «:» problem_vuln «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «, «text»: «Я хочу сообщить о мошенничестве, вредоносном ПО или других проблемах, не перечисленных выше.», «id»: «problem_scam», «cond»: «», «className»: «», «default»: » «,» placeholder «:» «}]}, {» type «:» tip «,» text «:» \ nЕсли вы хотите сообщить об инциденте безопасности, связанном с сертификатами Google, нажмите , в противном случае:

\ n- \ n

- Чтобы просмотреть часто задаваемые вопросы команде Google PKI, посетите их FAQ здесь . \ n

- Если у вас есть дополнительные вопросы, свяжитесь с командой Google PKI по адресу goog\»> contact @ pki .goog . \ n

Около 90% получаемых нами отчетов описывают проблемы, которые не являются уязвимостями системы безопасности, несмотря на то, что они выглядят как таковые. Например:

\ n- \ n

Я получаю сообщения электронной почты, адресованные другому пользователю с таким же именем.

Скорее всего, это опечатка, сделанная другим человеком (обратите внимание, что [email protected] на самом деле тот же аккаунт, что и [email protected] < / я>). Прочтите эту статью для объяснения, это не ошибка.

\ n< strong> XSS в translate.googleusercontent.com или yourblog.blogspot.com

Это примеры домены песочницы созданы именно для того, чтобы XSS не представлял опасности для наших пользователей.

Это не уязвимость. \ n

Это не уязвимость. \ n

Но это еще не все! Если вы специалист по безопасности, прежде чем продолжить, обязательно просмотрите список в нашем Университете Бугунтера . \ N «,» id «:» top_nonvulns «,» cond «:» problem_vuln &&! config_whitelisted «,» className «:» «,» default «:» «,» placeholder «:» «,» customTitle «:» Знаете ли вы? «}, {«type»: «block», «text»: «Эта форма не подходящее место для сообщения о проблемах безопасности с вашей учетной записью, но я могу указать вам на правильную.Расскажите подробнее о своей проблеме. «,» Id «:» item-25 «,» cond «:» problem_account «,» className «:» «,» items «: [{» type «:» check «,» text «:» Я получил предупреждение о подозрительном входе в мою учетную запись. «,» Id «:» account_login «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «: «»}, {«type»: «check», «text»: «Я не помню свой пароль или мне нужно повторно открыть старую учетную запись.», «id»: «account_locked», «cond»: «», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «check», «text»: «Моя учетная запись была взломана. «,» id «:» account_hijacked «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» В моей учетной записи произошла непредвиденная активность. «,» Id «:» account_suspicious «,» cond «:» «», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «check», «text»: «Я вижу чужие данные.», «id»: «account_someone_else», «cond»: «», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «check», «text»: «Мне нужна помощь в восстановлении содержимого моей учетной записи.», «id»: «account_hacked», «cond»: » «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я получаю сообщения электронной почты, адресованные другому пользователю с похожим названием.»,» id «:» account_email «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я получаю спам в Gmail или мои контакты говорят, что я отправляю им спам из Gmail. «,» Id «:» account_spam «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}]}, {» type «:» block «,» text «:» Какой тип информации вы хотите удалить? «,» id «:» item-26 «,» cond «:» problem_data «,» className «:» «,» items «: [{» type «:» check «,» text «:» Я хочу удалить данные с YouTube.

«,» id «:» account_hijacked «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» В моей учетной записи произошла непредвиденная активность. «,» Id «:» account_suspicious «,» cond «:» «», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «check», «text»: «Я вижу чужие данные.», «id»: «account_someone_else», «cond»: «», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «check», «text»: «Мне нужна помощь в восстановлении содержимого моей учетной записи.», «id»: «account_hacked», «cond»: » «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я получаю сообщения электронной почты, адресованные другому пользователю с похожим названием.»,» id «:» account_email «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я получаю спам в Gmail или мои контакты говорят, что я отправляю им спам из Gmail. «,» Id «:» account_spam «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}]}, {» type «:» block «,» text «:» Какой тип информации вы хотите удалить? «,» id «:» item-26 «,» cond «:» problem_data «,» className «:» «,» items «: [{» type «:» check «,» text «:» Я хочу удалить данные с YouTube. «,» id «:» remove_youtube «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я хочу удалить данные из поиска Google. «,» Id «:» remove_search «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «} , {«type»: «check», «text»: «Я хочу удалить данные из Streetview.», «id»: «remove_streetview», «cond»: «», «className»: «», «default» : «», «placeholder»: «»}, {«type»: «check», «text»: «Я хочу удалить данные из Google Maps.», «id»: «remove_maps», «cond»: » «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я хочу удалить данные из Orkut.»,» id «:» remove_orkut «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я хочу удалить данные из Blogger. «,» Id «:» remove_blogger «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}] }, {«type»: «block», «text»: «Предоставьте дополнительную информацию о оскорбительном контенте.», «id»: «item-27», «cond»: «problem_scam», «className»: «» , «items»: [{«type»: «check», «text»: «Я получил сообщение о выигрыше приза или лотереи от Google или хочу сообщить о мошенническом контенте, якобы исходящем от Google.

«,» id «:» remove_youtube «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я хочу удалить данные из поиска Google. «,» Id «:» remove_search «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «} , {«type»: «check», «text»: «Я хочу удалить данные из Streetview.», «id»: «remove_streetview», «cond»: «», «className»: «», «default» : «», «placeholder»: «»}, {«type»: «check», «text»: «Я хочу удалить данные из Google Maps.», «id»: «remove_maps», «cond»: » «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я хочу удалить данные из Orkut.»,» id «:» remove_orkut «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я хочу удалить данные из Blogger. «,» Id «:» remove_blogger «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}] }, {«type»: «block», «text»: «Предоставьте дополнительную информацию о оскорбительном контенте.», «id»: «item-27», «cond»: «problem_scam», «className»: «» , «items»: [{«type»: «check», «text»: «Я получил сообщение о выигрыше приза или лотереи от Google или хочу сообщить о мошенническом контенте, якобы исходящем от Google. . «,» id «:» scam_lottery «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я хочу сообщить о веб-сайте, на котором размещено вредоносное ПО. «,» id «:» scam_malware «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «: «»}, {«type»: «check», «text»: «Я хочу сообщить о другом.», «id»: «scam_other», «cond»: «», «className»: «», » default «:» «,» placeholder «:» «}]}, {» type «:» tip «,» text «:» \ nЧтобы найти ответы на многие распространенные вопросы и проблемы, касающиеся конфиденциальности и пользовательских данных, связанных с любым продуктом Google или услуги, пожалуйста, посетите наш Средство устранения неполадок с конфиденциальностью . \ n», «id»: «privacy_questions», «cond»: «issue_account || проблема_privacy || problem_data || scam_other «,» className «:» «,» default «:» «,» placeholder «:» «,» customTitle «:» Вопросы о конфиденциальности? «}, {» type «:» tip «,» text » : «.

. «,» id «:» scam_lottery «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» check «,» text «:» Я хочу сообщить о веб-сайте, на котором размещено вредоносное ПО. «,» id «:» scam_malware «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «: «»}, {«type»: «check», «text»: «Я хочу сообщить о другом.», «id»: «scam_other», «cond»: «», «className»: «», » default «:» «,» placeholder «:» «}]}, {» type «:» tip «,» text «:» \ nЧтобы найти ответы на многие распространенные вопросы и проблемы, касающиеся конфиденциальности и пользовательских данных, связанных с любым продуктом Google или услуги, пожалуйста, посетите наш Средство устранения неполадок с конфиденциальностью . \ n», «id»: «privacy_questions», «cond»: «issue_account || проблема_privacy || problem_data || scam_other «,» className «:» «,» default «:» «,» placeholder «:» «,» customTitle «:» Вопросы о конфиденциальности? «}, {» type «:» tip «,» text » : «. \ n Если вы обнаружили экземпляр управляемой клиентами службы, размещенной в Google Cloud, которая в настоящее время не является оскорбительной, но имеет уязвимость системы безопасности, которая может привести к компрометации и злоупотреблениям, вы можете сообщить об этом здесь или по электронной почте [email protected] . \ n», «id»: «cloud_abuse_tip», «cond»: «problem_cloud_abuse», «className»: «», «default»: «», «placeholder»: «», «customTitle»: «Google Cloud Abuse»}, {«type»: «block», «text»: «В чем проблема безопасности в забыли пароль , о которой вы хотите сообщить? «,» id «:» item-28 «,» cond «:» problem_account_recovery «,» className «:» «,» items «: [{» type «:» radio «,» text «:» Я успешно захватил аккаунт Google, представившись злоумышленником.

\ n Если вы обнаружили экземпляр управляемой клиентами службы, размещенной в Google Cloud, которая в настоящее время не является оскорбительной, но имеет уязвимость системы безопасности, которая может привести к компрометации и злоупотреблениям, вы можете сообщить об этом здесь или по электронной почте [email protected] . \ n», «id»: «cloud_abuse_tip», «cond»: «problem_cloud_abuse», «className»: «», «default»: «», «placeholder»: «», «customTitle»: «Google Cloud Abuse»}, {«type»: «block», «text»: «В чем проблема безопасности в забыли пароль , о которой вы хотите сообщить? «,» id «:» item-28 «,» cond «:» problem_account_recovery «,» className «:» «,» items «: [{» type «:» radio «,» text «:» Я успешно захватил аккаунт Google, представившись злоумышленником. «,» id «:» problem_account_recovery2_regular «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Кто-то взломал мою учетную запись Google. «,» Id «:» problem_account_recovery2_iamhacked «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}]}, {«type»: «info», «text»: «\ n

«,» id «:» problem_account_recovery2_regular «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Кто-то взломал мою учетную запись Google. «,» Id «:» problem_account_recovery2_iamhacked «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}]}, {«type»: «info», «text»: «\ n

Нам жаль это слышать. Чтобы восстановить доступ к своей учетной записи, и выберите «Моя учетная запись была взломана.’option.

\ n «,» id «:» item-29 «,» cond «:» problem_account_recovery2_iamhacked «,» className «:» «,» default «:» «,» placeholder «:» «} , {«type»: «block», «text»: «Какой тип проблемы вы использовали?», «id»: «item-30», «cond»: «problem_account_recovery2_regular», «className»: » «,» items «: [{» type «:» radio «,» text «:» Вопросы, которые Google задавал мне в процессе, слишком легко угадать. «,» id «:» problem_account_recovery3_questions_easy «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Мне задали слишком мало вопросов, прежде чем я получил доступ к аккаунту . «,» id «:» problem_account_recovery3_questions_few «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Меня впустили в аккаунт, а мои ответы на вопросы были неправильными. «,» Id «:» problem_account_recovery3_answers_invalid «,» cond «:» «,» className «:» «,» default «:» «, «placeholder»: «»}, {«type»: «radio», «text»: «В остальном восстановить доступ к аккаунту было просто.», «id»: «problem_account_recovery3_too_easy», «cond»: «», » className «:» «,» default «:» «,» placeholder «:» «}]}, {» type «:» info «,» text «:»

«,» id «:» problem_account_recovery3_questions_few «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Меня впустили в аккаунт, а мои ответы на вопросы были неправильными. «,» Id «:» problem_account_recovery3_answers_invalid «,» cond «:» «,» className «:» «,» default «:» «, «placeholder»: «»}, {«type»: «radio», «text»: «В остальном восстановить доступ к аккаунту было просто.», «id»: «problem_account_recovery3_too_easy», «cond»: «», » className «:» «,» default «:» «,» placeholder «:» «}]}, {» type «:» info «,» text «:»Если мы достаточно уверены, что владелец попытается Чтобы восстановить свою учетную запись, вопросы, которые мы задаем, могут быть проще, чем когда мы подозреваем, что вы злоумышленник.

«,» id «:» item-31 «,» cond «:» problem_account_recovery3_questions_easy «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type » : «info», «text»: « Иногда задают мало вопросов, если мы уверены (на основании множества других сигналов), что пользователь является не злоумышленником, а первоначальным владельцем. Злоумышленнику будет гораздо труднее.

Злоумышленнику будет гораздо труднее.

Оказывается, люди делают ошибки даже при восстановлении своих учетных записей.Иногда, когда несколько других сигналов в процессе восстановления говорят нам, что вы являетесь фактическим владельцем, мы можем закрывать глаза на недействительный ответ. Однако это не относится к атакующему.

«,» id «:» item-33 «,» cond «:» problem_account_recovery3_answers_invalid «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:»Мы используем несколько сигналов при принятии решения, разрешить ли доступ к учетной записи. Чтобы обеспечить безопасность вашей учетной записи, мы не можем говорить о многих из них, но будьте уверены, что настоящий злоумышленник испытает процесс совсем иначе, чем первоначальный владелец учетной записи.

«,» id «:» item-34 «,» cond «:» problem_account_recovery3_answers_invalid «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type » : «morfeo-thinblock», «id»: «problem_account_recovery4», «cond»: «problem_account_recovery3_questions_easy || проблема_account_recovery3_questions_few || проблема_account_recovery3_answers_invalid || проблема_account_recovery3_too_easy «,» className «:» «,» items «: [{» type «:» block «,» text «:» Использовалась ли ранее учетная запись в том же браузере / компьютере / IP-адресе, который использовался для атаки? » , «id»: «item-35», «cond»: «», «className»: «», «items»: [{«type»: «radio», «text»: «No», «id» : «account_recovery_simple_no», «cond»: «», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «radio», «text»: «Yes» , «id»: «account_recovery_simple_yes», «cond»: «», «className»: «», «default»: «», «placeholder»: «»}]}, {«type»: «tip», » text «:» \ n Если восстановление было инициировано с того же IP-адреса или браузера, который раньше регулярно использовался для доступа к учетной записи, \ n оно работает должным образом . В конце концов, вы должны иметь возможность восстанавливать учетные записи создано вами .

В конце концов, вы должны иметь возможность восстанавливать учетные записи создано вами .

Поначалу это может показаться удивительным, но существует очень много сигналов, которые используются при восстановлении учетной записи, прежде чем будет разрешен доступ. Некоторые из них трудно должным образом оценить при небольшом тестировании, и часто кажется, что восстановить доступ для злоумышленника проще, чем есть на самом деле.

«,» id «:» account_recovery_simple_tip «,» cond «:» account_recovery_simple_yes «,» className «:» «,» default «:» «,» placeholder «:» «,» customTitle «:» Не bug «}, {» type «:» info «,» text «:» \ n Сначала это выглядит как ошибка. Однако большинство получаемых нами отчетов о безопасности о функции «забыть пароль» оказываются недействительными, поэтому ознакомьтесь с известные проблемы с восстановлением учетной записи в первую очередь.

Для такого рода отчета о безопасности важно, чтобы мы правильно указали детали и можем воспроизвести проблему. Если обнаруженная вами ошибка постоянно срабатывает, , и мы свяжемся с вами в ближайшее время. Большое спасибо!

\ n «,» id «:» item-36 «,» cond «:» account_recovery_simple_no «,» className «:» «,» default «:» «,» placeholder «:» » }]}, {«type»: «block», «text»: «», «id»: «item-37», «cond»: «problem_scam || проблема_аккаунт || data_data «,» className «:» «,» items «: [{» type «:» radio «,» text «:» Продолжить «,» id «:» continue_next «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}]}]}, {» type «:» block «,» text «:» Help «,» id «:» item-59 «,» cond «:» continue_next «,» className «:» «,» items «: [{» type «:» info «,» text «:»Ознакомьтесь с нашим руководством по обеспечению безопасности в Интернете по адресу google.com/goodtoknow/\»>https://www.google.com/goodtoknow/ . Здесь вы найдете информацию о том, как защитить себя и свою информацию в Интернете.

«,» id «:» item-39 «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если вам нужна помощь с учетной записью Google, посетите наш Средство устранения неполадок с конфиденциальностью . «,» Id «:» item-40 «,» cond «:» account_login || account_locked || account_hijacked || account_suspicious || account_hacked || account_someone_else «,» className » : «», «default»: «», «placeholder»: «»}, {«type»: «info», «text»: «Если у вас есть вопросы по электронной почте, которые вы получаете или отправляете, или у вас есть вопросы по Безопасность Gmail, посетите наш Средство устранения неполадок конфиденциальности .», «id»: «item-41», «cond»: «account_email || account_spam», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «info», «text»: «Если вы получили подозрительное предупреждение о входе в систему, прочтите информацию на этом gl/Qt6KJ \ «> page .», «id»: «item-42», «cond»: «account_login», «className»: «», «default»: «» , «placeholder»: «»}, {«type»: «info», «text»: «Если ваш аккаунт заблокирован или вы забыли свое имя пользователя или пароль для старого аккаунта, нажмите здесь, чтобы пройти процедуру восстановления учетной записи .», «id»: «item-43», «cond»: «account_locked || account_hijacked», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «info», «text»: «\ n

Вы наблюдаете неожиданную активность в своем аккаунте и подозреваете, что ваш или чужой Google учетная запись была взломана? Перейдите по этим ссылкам для расследования:

\ n- \ n

- Убедитесь, что к учетной записи не подключены неизвестные устройства — см. Страница недавно использованных устройств . \ n

- Завершите проверку безопасности чтобы убедиться, что учетная запись надежно настроена.

\ n

\ n - Если вы считаете, что ваша учетная запись была недавно взломана, выполните контрольный список безопасности Gmail < / a>, чтобы завершить процесс восстановления учетной записи. \ n

- Посетите эту страницу для поиска решения возникшей проблемы. \ n

Прочтите эту статью для объяснения. «,» Id «:» item-46 «,» cond «:» account_email || account_someone_else «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если вы получаете спам в Gmail или ваших контактах предположим, что вы рассылаете им спам из своего Gmail, пожалуйста, прочтите информацию на этой странице . «,» id «:» item-47 «,» cond «:» account_spam «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если вы хотите сообщить о оскорбительном или неприемлемом содержании на Youtube, нажмите здесь .», «id»: «item-48», «cond»: «remove_youtube», «className»: «», «default»: «», «placeholder» : «»}, {«type»: «info», «text»: «Если вы хотите удалить результат из поиска Google, перейдите здесь . «,» id «:» item-49 «,» cond «:» remove_search «,» className «:» «,» default «:» «,» placeholder «:» «}, {» введите «:» info «,» text «:» Если вы хотите удалить изображения из Google Streetview, gl/e0FX9\»> нажмите здесь .»,» id «:» item-50 «,» cond «:» remove_streetview «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info » , «text»: «Если вы хотите удалить или исправить информацию в Картах Google, нажмите здесь .», «id»: «item-51», «cond»: «remove_maps», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «info», «text»: » Если вы пытаетесь удалить информацию из Orkut, щелкните здесь . «,» Id «:» item-52 «,» cond «:» remove_orkut «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если вы пытаетесь удалить информацию из блог, размещенный в Blogger, щелкните здесь .», «id»: «item-53», «cond»: «remove_blogger», «className»: «», «default»: «», «placeholder» : «»}, {«type»: «info», «text»: «Если вы хотите восстановить свою старую учетную запись YouTube, или вы забыли свой пароль YouTube, gl/ZzOBD \ «> нажмите здесь , чтобы начать восстановление аккаунта YouTube.», «id»: «item-54», «cond»: «account_locked», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «info», «text»: «Если вы получили сообщение о выигрыше приза или лотереи от Google.Google не проводит лотереи, розыгрыши или аналогичные программы. Электронные письма или рекламные объявления, утверждающие иное, являются мошенническими и могут быть безопасно отмечены как спам с помощью этой страницы . «,» Id «:» item -55 «,» cond «:» scam_lottery «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если вы хотите сообщить о сайте, на котором размещено вредоносное ПО, вы можете сообщить об этом, используя эту форму . «,» id «:» item-56 «,» cond «:» scam_malware «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если ничего по этому поводу страница относится к вашей проблеме, выполните поиск в gl / qU2w4 \ «> Справочный центр Google или посетите наши Форумы по продуктам , чтобы ознакомиться с советами сообщества.» , «id»: «item-57», «cond»: «scam_other», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «tip», «text»: «Если у вас все еще есть проблемы, вы также можете начать новую беседу на наших форумах по продуктам или посетить наш Средство устранения неполадок с конфиденциальностью .»,» id «:» item-58 «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}]}, {» type «:» block «,» text «:» Контактная информация «,» id «:» item-61 «,» cond «:» problem_vuln && config_guest «,» className «:» «,» items «: [{» type «:» info «,» text «:»

Прочтите эту статью для объяснения. «,» Id «:» item-46 «,» cond «:» account_email || account_someone_else «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если вы получаете спам в Gmail или ваших контактах предположим, что вы рассылаете им спам из своего Gmail, пожалуйста, прочтите информацию на этой странице . «,» id «:» item-47 «,» cond «:» account_spam «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если вы хотите сообщить о оскорбительном или неприемлемом содержании на Youtube, нажмите здесь .», «id»: «item-48», «cond»: «remove_youtube», «className»: «», «default»: «», «placeholder» : «»}, {«type»: «info», «text»: «Если вы хотите удалить результат из поиска Google, перейдите здесь . «,» id «:» item-49 «,» cond «:» remove_search «,» className «:» «,» default «:» «,» placeholder «:» «}, {» введите «:» info «,» text «:» Если вы хотите удалить изображения из Google Streetview, gl/e0FX9\»> нажмите здесь .»,» id «:» item-50 «,» cond «:» remove_streetview «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info » , «text»: «Если вы хотите удалить или исправить информацию в Картах Google, нажмите здесь .», «id»: «item-51», «cond»: «remove_maps», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «info», «text»: » Если вы пытаетесь удалить информацию из Orkut, щелкните здесь . «,» Id «:» item-52 «,» cond «:» remove_orkut «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если вы пытаетесь удалить информацию из блог, размещенный в Blogger, щелкните здесь .», «id»: «item-53», «cond»: «remove_blogger», «className»: «», «default»: «», «placeholder» : «»}, {«type»: «info», «text»: «Если вы хотите восстановить свою старую учетную запись YouTube, или вы забыли свой пароль YouTube, gl/ZzOBD \ «> нажмите здесь , чтобы начать восстановление аккаунта YouTube.», «id»: «item-54», «cond»: «account_locked», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «info», «text»: «Если вы получили сообщение о выигрыше приза или лотереи от Google.Google не проводит лотереи, розыгрыши или аналогичные программы. Электронные письма или рекламные объявления, утверждающие иное, являются мошенническими и могут быть безопасно отмечены как спам с помощью этой страницы . «,» Id «:» item -55 «,» cond «:» scam_lottery «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если вы хотите сообщить о сайте, на котором размещено вредоносное ПО, вы можете сообщить об этом, используя эту форму . «,» id «:» item-56 «,» cond «:» scam_malware «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» info «,» text «:» Если ничего по этому поводу страница относится к вашей проблеме, выполните поиск в gl / qU2w4 \ «> Справочный центр Google или посетите наши Форумы по продуктам , чтобы ознакомиться с советами сообщества.» , «id»: «item-57», «cond»: «scam_other», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «tip», «text»: «Если у вас все еще есть проблемы, вы также можете начать новую беседу на наших форумах по продуктам или посетить наш Средство устранения неполадок с конфиденциальностью .»,» id «:» item-58 «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}]}, {» type «:» block «,» text «:» Контактная информация «,» id «:» item-61 «,» cond «:» problem_vuln && config_guest «,» className «:» «,» items «: [{» type «:» info «,» text «:» Google будет использовать ваш адрес электронной почты для обработки вашего отчета об уязвимости и для связи с вами по этому поводу. Вы можете в Google, чтобы пропустить этот шаг. Вы также можете отправить отчет анонимно, но учтите, что вам нужно будет предоставить определенную идентифицирующую информацию, если вы хотите иметь право на получение вознаграждения. «,» Id «:» item-60 «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» line «,» text «:» Как ваше имя ? «,» id «:» reporter_name «,» cond «:» «,» className «:» «,» default «:» «,» inputType «:» text «,» placeholder «:» «,» maxlength «: 300}, {«type»: «line», «text»: «Какой адрес электронной почты мы можем использовать для связи с вами?», «Id»: «email», «cond»: «» , «className»: «», «default»: «», «inputType»: «text», «placeholder»: «», «maxlength»: 300}]}, {«type»: «block», «text «:» Контактная информация «,» id «:» item-63 «,» cond «:» (issue_vuln || config_whitelisted) &&! Config_guest «,» className «:» «,» items «: [{» type «: «info», «text»: «

Вы также можете отправить отчет анонимно, но учтите, что вам нужно будет предоставить определенную идентифицирующую информацию, если вы хотите иметь право на получение вознаграждения. «,» Id «:» item-60 «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» line «,» text «:» Как ваше имя ? «,» id «:» reporter_name «,» cond «:» «,» className «:» «,» default «:» «,» inputType «:» text «,» placeholder «:» «,» maxlength «: 300}, {«type»: «line», «text»: «Какой адрес электронной почты мы можем использовать для связи с вами?», «Id»: «email», «cond»: «» , «className»: «», «default»: «», «inputType»: «text», «placeholder»: «», «maxlength»: 300}]}, {«type»: «block», «text «:» Контактная информация «,» id «:» item-63 «,» cond «:» (issue_vuln || config_whitelisted) &&! Config_guest «,» className «:» «,» items «: [{» type «: «info», «text»: «

Google будет использовать ваш адрес электронной почты для обработки вашего отчета об уязвимости и для связи с вами по этому поводу. Если вы хотите отправить отчет анонимно, вы можете выйти из системы , а затем заполнить форму. Обратите внимание, что вам нужно будет предоставить определенную идентифицирующую информацию, если вы хотите иметь право на получение вознаграждения. «,» Id «:» item-62 «,» cond «:» «,» className «:» «, «default»: «», «placeholder»: «»}, {«type»: «line», «text»: « адрес электронной почты , который мы будем использовать для связи с вами», «id» : «ignored_email», «cond»: «», «className»: «ignored», «default»: «», «inputType»: «text», «placeholder»: «», «maxlength»: 300}]} , {«type»: «block», «text»: «Затронутый продукт», «id»: «item-66», «cond»: «problem_vuln || config_whitelisted «,» className «:» «,» items «: [{» type «:» block «,» text «:» Какой тип приложения затронут? «,» id «:» item-64 «,» cond «:» «,» className «:» «,» items «: [{» type «:» radio «,» text «:» Google Chrome, Chrome OS

Если вы хотите отправить отчет анонимно, вы можете выйти из системы , а затем заполнить форму. Обратите внимание, что вам нужно будет предоставить определенную идентифицирующую информацию, если вы хотите иметь право на получение вознаграждения. «,» Id «:» item-62 «,» cond «:» «,» className «:» «, «default»: «», «placeholder»: «»}, {«type»: «line», «text»: « адрес электронной почты , который мы будем использовать для связи с вами», «id» : «ignored_email», «cond»: «», «className»: «ignored», «default»: «», «inputType»: «text», «placeholder»: «», «maxlength»: 300}]} , {«type»: «block», «text»: «Затронутый продукт», «id»: «item-66», «cond»: «problem_vuln || config_whitelisted «,» className «:» «,» items «: [{» type «:» block «,» text «:» Какой тип приложения затронут? «,» id «:» item-64 «,» cond «:» «,» className «:» «,» items «: [{» type «:» radio «,» text «:» Google Chrome, Chrome OS

и другие проекты Chromium (Blink, NaCl ) «,» id «:» product_chrome «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Платформа Android

код AOSP, OEM-код — библиотеки / драйверы, ядро и TrustZone «,» id «:» product_android «,» cond «:» «, «className»: «», «default»: «», «placeholder»: «»}, {«type»: «radio», «text»: «Веб-сервис или продукт Google

Gmail, Диск, поиск, облако и т. Д. «,» id «:» product_web «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Клиентское приложение Google

Д. «,» id «:» product_web «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Клиентское приложение Google

приложение для Android, приложение для iOS, расширение Chrome и т. д. «,» id «:» product_client «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Other «,» id «:» product_other «,» cond «: «», «className»: «», «default»: «», «placeholder»: «»}]}, {«type»: «tip», «text»: «\ n

Ошибки безопасности в Платформа Android имеет право на получение вознаграждения в соответствии с Программа вознаграждений за безопасность Android и выходит за рамки Google VRP. Если вы хотите сообщить об ошибке в: \ n

- \ n

- Код проекта с открытым исходным кодом Android ( AOSP ) \ n

- OEM-код (библиотеки и драйверы) \ n

- Android ядро \ n

- ОС и модули TrustZone \ n

Если вы хотите сообщить об ошибке безопасности в одном из приложений Android, созданных Google (например, Gmail , Карты) или вы не уверены, в чем заключается ошибка, . \ N «,» id «:» android_vrp_tip «, «cond»: «product_android», «className»: «», «default»: «», «placeholder»: «», «customTitle»: «Участвуйте в программе Android Security Rewards!»}, {«type»: » tip «,» text «:» \ n

Ошибки безопасности в Chrome и Chrome OS имеют право на вознаграждение по Программа вознаграждений за уязвимости Chrome . \ nЧтобы отправить отчет в рамках VRP Chrome, вместо этого сообщите об ошибке здесь . \ n

\ n

Если вы обнаружили ошибку безопасности в серверных службах Google, вы Если вы не уверены, в чем ошибка, или не хотите проходить через Chrome VRP, .\ n «,» id «:» chrome_vrp_tip «,» cond «:» product_chrome «,» className «:» «,» default «:» «,» placeholder «:» «,» customTitle «:» Вы хотите участвовать в программе вознаграждения за уязвимости Chrome? «}, {» type «:» line «,» text «:» Пожалуйста, введите URL-адрес затронутого продукта или услуги. «,» id «:» url «,» cond «:» product_web «,» className «:» «,» default «:» «,» inputType «:» url «,» placeholder «:» Example: http://www.google.com «,» maxlength «: 300}, {«type»: «line», «text»: «Пожалуйста, введите название затронутого приложения.»,» id «:» name «,» cond «:» product_client || product_other «,» className «:» «,» default «:» «,» inputType «:» text «,» placeholder «:» Пример: Google Shopping Express для iOS «,» maxlength «: 300}, {» type » : «block», «text»: «Это ошибка в одном из приобретений Google (например, Nest, Firebase, Stackdriver)?», «id»: «item-65», «cond»: «! config_whitelisted && (product_web || product_other || product_client) &&! (соответствует (url / value, \ «google | orkut | youtube | doubleclick | chromium | blogger | appspot | blogspot | gmail | nest | dropcam | virustotal | itasoftware | channel. ? Intelligence | stackdriver | directr | beatthatquote | boston. * Dynamics | spider.io | makani | postini | quickoffice | punchd | deepmind | mdialog | freebase | admob | stackdriver | firebase | pixate | widevine | kaggle | apigee | anvato | orbitera | qwiklabs | dialogflow | bitium | spider [.] io | sagetv | appetas | virustotal | quickoffice | famebit | waze | bitium | appbridge | hallilabs | lytro \ «, \» i \ «))», «className»: «», «items»: [{«type»: «radio», «text»: «No», «id»: «tracking_no», «cond»: «», «className»: «», «default»: «» , «placeholder»: «»}, {«type»: «radio», «text»: «Yes», «id»: «tracking_yes», «cond»: «», «className»: «», «по умолчанию «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Я не знаю «,» id «:» traffic_dontknow «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}]}, {» type «:» line «,» text «:» Откуда вы знаете, что это приобретение Google? «,» id «:» traffic_url «,» cond «:» tracking_yes «,» className «:» «,» default «:» «,» inputType «:» text «,» placeholder «:» Пример: он был приобретен в ноябре 2016 г.

? Intelligence | stackdriver | directr | beatthatquote | boston. * Dynamics | spider.io | makani | postini | quickoffice | punchd | deepmind | mdialog | freebase | admob | stackdriver | firebase | pixate | widevine | kaggle | apigee | anvato | orbitera | qwiklabs | dialogflow | bitium | spider [.] io | sagetv | appetas | virustotal | quickoffice | famebit | waze | bitium | appbridge | hallilabs | lytro \ «, \» i \ «))», «className»: «», «items»: [{«type»: «radio», «text»: «No», «id»: «tracking_no», «cond»: «», «className»: «», «default»: «» , «placeholder»: «»}, {«type»: «radio», «text»: «Yes», «id»: «tracking_yes», «cond»: «», «className»: «», «по умолчанию «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Я не знаю «,» id «:» traffic_dontknow «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}]}, {» type «:» line «,» text «:» Откуда вы знаете, что это приобретение Google? «,» id «:» traffic_url «,» cond «:» tracking_yes «,» className «:» «,» default «:» «,» inputType «:» text «,» placeholder «:» Пример: он был приобретен в ноябре 2016 г. — см. http: / /получение.example.com/google-bought-us.html. «}]}, {» type «:» block «,» text «:» Информация об уязвимости «,» id «:» item-72 «,» cond «:» config_whitelisted || (проблема_vuln && (product_web || product_other || product_client)) «,» className «:» «,» items «: [{» type «:» morfeo-thinblock «,» id «:» vuln_producttype_selected «,» cond «: «», «className»: «», «items»: [{«type»: «block», «text»: «Тип уязвимости», «id»: «item-67», «cond»: «», «className»: «», «items»: [{«type»: «radio», «text»: «Межсайтовый скриптинг», «id»: «vuln_xss», «cond»: «product_web», «className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Подделка межсайтовых запросов «,» id «:» vuln_csrf «,» cond «:» product_web «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Clickjacking «,» id «: «vuln_clickjacking», «cond»: «product_web», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «radio», «text»: «Аутентификация или проблема авторизации «,» id «:» vuln_auth_bypass «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «, «text»: «Другой», «id»: «vuln_other», «cond»: «», «className»: «», «default»: «», «pla ceholder «:» «}, {» type «:» line «,» text «:» Краткое описание уязвимости в одну строку «,» id «:» vuln_summary «,» cond «:»! config_whitelisted && (vuln_other || vuln_auth_bypass) «,» className «:» «,» default «:» «,» inputType «:» text «,» placeholder «:» «,» maxlength «: 300}]}, {» type «:» morfeo- thinblock «,» id «:» tips_by_vulntype «,» cond «:»! config_whitelisted «,» className «:» «,» items «: [{» type «:» tip «,» text «:» \ nПожалуйста, укажите в отчет о происхождении XSS-атак, e.

— см. http: / /получение.example.com/google-bought-us.html. «}]}, {» type «:» block «,» text «:» Информация об уязвимости «,» id «:» item-72 «,» cond «:» config_whitelisted || (проблема_vuln && (product_web || product_other || product_client)) «,» className «:» «,» items «: [{» type «:» morfeo-thinblock «,» id «:» vuln_producttype_selected «,» cond «: «», «className»: «», «items»: [{«type»: «block», «text»: «Тип уязвимости», «id»: «item-67», «cond»: «», «className»: «», «items»: [{«type»: «radio», «text»: «Межсайтовый скриптинг», «id»: «vuln_xss», «cond»: «product_web», «className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Подделка межсайтовых запросов «,» id «:» vuln_csrf «,» cond «:» product_web «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «,» text «:» Clickjacking «,» id «: «vuln_clickjacking», «cond»: «product_web», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «radio», «text»: «Аутентификация или проблема авторизации «,» id «:» vuln_auth_bypass «,» cond «:» «,» className «:» «,» default «:» «,» placeholder «:» «}, {» type «:» radio «, «text»: «Другой», «id»: «vuln_other», «cond»: «», «className»: «», «default»: «», «pla ceholder «:» «}, {» type «:» line «,» text «:» Краткое описание уязвимости в одну строку «,» id «:» vuln_summary «,» cond «:»! config_whitelisted && (vuln_other || vuln_auth_bypass) «,» className «:» «,» default «:» «,» inputType «:» text «,» placeholder «:» «,» maxlength «: 300}]}, {» type «:» morfeo- thinblock «,» id «:» tips_by_vulntype «,» cond «:»! config_whitelisted «,» className «:» «,» items «: [{» type «:» tip «,» text «:» \ nПожалуйста, укажите в отчет о происхождении XSS-атак, e. грамм. используйте alert (document.domain) вместо alert (1). Проверьте результат со списком наших изолированных доменов . \ N < p class = \ "good-example \"> Valid: alert (document.domain) отображает \ «www.google.com \».

грамм. используйте alert (document.domain) вместо alert (1). Проверьте результат со списком наших изолированных доменов . \ N < p class = \ "good-example \"> Valid: alert (document.domain) отображает \ «www.google.com \».

Недействительно: alert (document.domain) отображает \ «foobar.googleusercontent.com \».

\ n «,» id «:» xss_tips «,» cond «:» vuln_xss «,» className «:» «,» default «:» » , «placeholder»: «»}, {«type»: «tip», «text»: «\ nУбедитесь, что злоумышленник может использовать CSRF, найденный в реальном сценарии , который влияет на безопасность пользователя-жертвы или Google. Примеры: \ n Действителен: CSRF — форма, изменяющая настройки совместного использования вашей учетной записи.

Недействительный: CSRF, изменяющий цвет темы.

\ n «,» id «:» csrf_tips «, «cond»: «vuln_csrf», «className»: «», «default»: «», «placeholder»: «»}, {«type»: «tip», «text»: «\ nУкажите элемент в уязвимая страница, которую вы бы взломали в реальном сценарии. Запущенное действие должно реально влиять на пользователя-жертву или безопасность Google.Примеры: \ nДопустимо: нажатие кнопки на странице, которая делает страницу профиля общедоступной.

\ nНедействительно: взлом контактной формы. Отсутствие X-Frame-Options на странице 404.

\ n «,» id «:» clickjacking_tips «,» cond «:» vuln_clickjacking «,» className «:» «,» default «:» «, «placeholder»: «»}]}, {«type»: «box», «text»: «Опишите технические подробности уязвимости. Очень важно сообщить нам, как мы можем google.com/site/bughunteruniversity/improve/help-us-reproduce-the-bug\»> воспроизведите свои результаты. \ n

- \ n

- Видео: просто загрузите видео не в списке < / a> на Youtube. Имейте в виду, что видео нужны редко . \ n

- Вложения файлов: мы не поддерживаем прикрепленные файлы. После отправки вы получите электронное письмо, просто ответьте с прикрепленными файлами.Или загрузите файлы и вставьте ссылку ниже. Например. вы можете загрузить на Google Диск и использовать ссылка для совместного использования . \ n

$ \ «))», «className»: «error», «default»: «», «placeholder»: «», «customTitle»: «Error»}, {«type»: «tip», «text» : «Ваш отчет слишком длинный, пожалуйста, сделайте его короче — сосредоточьтесь на шагах, позволяющих нам воспроизвести уязвимость, и пропустите ненужные детали. Вы можете обновить отчет позже, отправив последующий ответ.», «Id»: «too_long_report_error», «cond»: «config_error_too_long_report», «className»: «error», «default»: «», «placeholder»: «», «customTitle»: «Error»}, {«type»: «block», «text «:» «,» id «:» meta_warnings_container «,» cond «:» «,» className «:» «,» items «: [{» type «:» info «,» text «:» Отправка ваш PoC в видео? Лучшие видео длятся от 30 секунд до 1 минуты, поэтому постарайтесь сделать его кратким и по существу (или хотя бы добавьте музыку! ). Найдите минутку, чтобы проверить наш советы по видео-доказательству концепций.

$ \ «))», «className»: «error», «default»: «», «placeholder»: «», «customTitle»: «Error»}, {«type»: «tip», «text» : «Ваш отчет слишком длинный, пожалуйста, сделайте его короче — сосредоточьтесь на шагах, позволяющих нам воспроизвести уязвимость, и пропустите ненужные детали. Вы можете обновить отчет позже, отправив последующий ответ.», «Id»: «too_long_report_error», «cond»: «config_error_too_long_report», «className»: «error», «default»: «», «placeholder»: «», «customTitle»: «Error»}, {«type»: «block», «text «:» «,» id «:» meta_warnings_container «,» cond «:» «,» className «:» «,» items «: [{» type «:» info «,» text «:» Отправка ваш PoC в видео? Лучшие видео длятся от 30 секунд до 1 минуты, поэтому постарайтесь сделать его кратким и по существу (или хотя бы добавьте музыку! ). Найдите минутку, чтобы проверить наш советы по видео-доказательству концепций. «, «id» : «music_video», «cond»: «! (соответствует (url / значение, \» youtube \ «)) && ((соответствует (body / value, \» \\\\ byoutu.be/[a-zA-Z0 -9] {11} \\\\ b \ «, \» im \ «) || совпадает (body / value, \» \\\\ youtube.com/watch[?ghtv=[a-zA-Z0 -9] {11} \ «, \» im \ «)) || (соответствует (сценарий_ атаки / значение, \» \\\\ byoutu.be / [a-zA-Z0-9] {11} \\\\ b \ «, \» im \ «) || соответствует (сценарий_ атаки / значение, \» \\\\ youtube.com/watch [?] v = [a-zA-Z0-9] {11} \ «, \» im \ «)) || (соответствует (vuln_summary / value, \» \\\\ byoutu.be/[a-zA-Z0- 9] {11} \\\\ b \ «, \» im \ «) || совпадает (vuln_summary / value, \» \\\\ youtube.com/watch[?ghtv=[a-zA-Z0- 9] {11} \ «, \» im \ «)))», «className»: «maia-promo», «default»: «», «placeholder»: «», «matchRegexps»: [«\\ byoutu.be/[a-zA-Z0-9–{11}\\b|\\youtube.com/watch[?ptingv=[a-zA-Z0-9–{11} «]}, {» type «:» info «,» text «:» Некоторые ошибки в системе отслеживания проблем являются общедоступными. В Issue Tracker для разных ошибок действуют разные правила доступа.

«, «id» : «music_video», «cond»: «! (соответствует (url / значение, \» youtube \ «)) && ((соответствует (body / value, \» \\\\ byoutu.be/[a-zA-Z0 -9] {11} \\\\ b \ «, \» im \ «) || совпадает (body / value, \» \\\\ youtube.com/watch[?ghtv=[a-zA-Z0 -9] {11} \ «, \» im \ «)) || (соответствует (сценарий_ атаки / значение, \» \\\\ byoutu.be / [a-zA-Z0-9] {11} \\\\ b \ «, \» im \ «) || соответствует (сценарий_ атаки / значение, \» \\\\ youtube.com/watch [?] v = [a-zA-Z0-9] {11} \ «, \» im \ «)) || (соответствует (vuln_summary / value, \» \\\\ byoutu.be/[a-zA-Z0- 9] {11} \\\\ b \ «, \» im \ «) || совпадает (vuln_summary / value, \» \\\\ youtube.com/watch[?ghtv=[a-zA-Z0- 9] {11} \ «, \» im \ «)))», «className»: «maia-promo», «default»: «», «placeholder»: «», «matchRegexps»: [«\\ byoutu.be/[a-zA-Z0-9–{11}\\b|\\youtube.com/watch[?ptingv=[a-zA-Z0-9–{11} «]}, {» type «:» info «,» text «:» Некоторые ошибки в системе отслеживания проблем являются общедоступными. В Issue Tracker для разных ошибок действуют разные правила доступа. Например, некоторые ошибки могут читать, редактировать или комментировать любой, у кого есть учетная запись Google. Обычно эти ошибки находятся где-то в компоненте общедоступных трекеров . Вы также можете обнаружить такие ошибки, используя функцию поиска. Все это является намеренным поведением, а не уязвимостью . Различные команды в Google действительно взаимодействуют с внешними пользователями через систему отслеживания проблем и хотят поощрять обнаружение или комментирование проблем, с которыми они сталкиваются.Если вы считаете, что обнаружили ошибку обхода аутентификации в системе отслеживания проблем, попробуйте сначала проверить ошибку, к которой у вас не должно быть доступа (например, отчет VRP, поданный из другой учетной записи Google, или просто ошибка 31337 ). «,» id «:» issueetracker_auth_bypass «,» cond «:» (vuln_auth_bypass || vuln_other) && (( соответствует (тело / значение, \ «issueetracker \\\\.

Например, некоторые ошибки могут читать, редактировать или комментировать любой, у кого есть учетная запись Google. Обычно эти ошибки находятся где-то в компоненте общедоступных трекеров . Вы также можете обнаружить такие ошибки, используя функцию поиска. Все это является намеренным поведением, а не уязвимостью . Различные команды в Google действительно взаимодействуют с внешними пользователями через систему отслеживания проблем и хотят поощрять обнаружение или комментирование проблем, с которыми они сталкиваются.Если вы считаете, что обнаружили ошибку обхода аутентификации в системе отслеживания проблем, попробуйте сначала проверить ошибку, к которой у вас не должно быть доступа (например, отчет VRP, поданный из другой учетной записи Google, или просто ошибка 31337 ). «,» id «:» issueetracker_auth_bypass «,» cond «:» (vuln_auth_bypass || vuln_other) && (( соответствует (тело / значение, \ «issueetracker \\\\. google \\\\. com \», \ «im \») || соответствует (тело / значение, \ «средство отслеживания проблем \», \ «im \» )) || (соответствует (сценарий_ атаки / значение, \ «issueetracker \\\\.google \\\\. com \ «, \» im \ «) || соответствует (сценарий_ атаки / значение, \» средство отслеживания ошибок \ «, \» im \ «)) || (соответствует (vuln_summary / значение, \» средство отслеживания ошибок \\\\. google \\\\. com \ «, \» im \ «) || соответствует (vuln_summary / значение, \» средство отслеживания проблем \ «, \» im \ «)))», «className»: «maia-promo», «default»: «», «placeholder»: «», «matchRegexps»: [«Issueetracker \\. google \\. com | средство отслеживания проблем»]}, {«type»: «info» , «text»: « Отсутствие HSTS . Мы не рассматриваем отсутствие заголовка HSTS для домена как уязвимость. Пожалуйста, обратитесь к сайтам эта статья для контекста. «,» id «:» Отсутствие_of_hsts «,» cond «:» (соответствует (body / value, \ «\\\\ b (hsts | строгая [-] транспортная [-] безопасность) \\\\ b \», \ «im \») || (соответствует (сценарий_ атаки / значение, \ «\\\\ b (hsts | strict [-] транспорт [-] security) \\\\ b \ «, \» im \ «)) || (соответствует (vuln_summary / value, \» \\\\ b (hsts | strict [- ] транспорт [-] безопасность) \\\\ b \ «, \» im \ «))», «className»: «maia-Promo», «default»: «», «placeholder»: «», «matchRegexps «: [» \\ b (hsts | strict [-] транспорт [-] безопасность) \\ b «]}, {» type «:» info «,» text «:» уязвимости SSL / TLS .

google \\\\. com \», \ «im \») || соответствует (тело / значение, \ «средство отслеживания проблем \», \ «im \» )) || (соответствует (сценарий_ атаки / значение, \ «issueetracker \\\\.google \\\\. com \ «, \» im \ «) || соответствует (сценарий_ атаки / значение, \» средство отслеживания ошибок \ «, \» im \ «)) || (соответствует (vuln_summary / значение, \» средство отслеживания ошибок \\\\. google \\\\. com \ «, \» im \ «) || соответствует (vuln_summary / значение, \» средство отслеживания проблем \ «, \» im \ «)))», «className»: «maia-promo», «default»: «», «placeholder»: «», «matchRegexps»: [«Issueetracker \\. google \\. com | средство отслеживания проблем»]}, {«type»: «info» , «text»: « Отсутствие HSTS . Мы не рассматриваем отсутствие заголовка HSTS для домена как уязвимость. Пожалуйста, обратитесь к сайтам эта статья для контекста. «,» id «:» Отсутствие_of_hsts «,» cond «:» (соответствует (body / value, \ «\\\\ b (hsts | строгая [-] транспортная [-] безопасность) \\\\ b \», \ «im \») || (соответствует (сценарий_ атаки / значение, \ «\\\\ b (hsts | strict [-] транспорт [-] security) \\\\ b \ «, \» im \ «)) || (соответствует (vuln_summary / value, \» \\\\ b (hsts | strict [- ] транспорт [-] безопасность) \\\\ b \ «, \» im \ «))», «className»: «maia-Promo», «default»: «», «placeholder»: «», «matchRegexps «: [» \\ b (hsts | strict [-] транспорт [-] безопасность) \\ b «]}, {» type «:» info «,» text «:» уязвимости SSL / TLS . url_получения && ((соответствует (body / value, \ «\\\\ b (ssl | tls) \», \ «im \») && match (body / value, \ «(poodle | beast | ssl []? (v2 | v3 | 3 \\\\. 0) | rc4 | sha1) \ «, \» im \ «)) || (соответствует (сценарий_ атаки / значение, \» \\\\ b (ssl | tls) \ «, \ «im \») && соответствует (сценарий_ атаки / значение, \ «(poodle | beast | ssl []? (v2 | v3 | 3 \\\\. 0) | rc4 | sha1) \», \ «im \») ) || (соответствует (vuln_summary / value, \ «\\\\ b (ssl | tls) \», \ «im \») && соответствует (vuln_summary / value, \ «(poodle | beast | ssl []? (v2 | v3 | 3 \\\\. 0) | rc4 | sha1) \ «, \» im \ «)))», «className»: «maia-promo», «default»: «», «placeholder»: «», «matchRegexps»: [«\\ b (ssl | tls)», «(пудель | зверь | ssl []? (v2 | v3 | 3 \\.0) | rc4 | sha1) «]}, {» type «:» info «,» text «:» Неправильная конфигурация CORS? . Многие службы Google используют совместное использование ресурсов Cross-Origin для упрощения взаимодействия наших приложений друг с другом, и мы хорошо осведомлены о рисках и средствах управления безопасностью для использования, а также о службах в client6.

url_получения && ((соответствует (body / value, \ «\\\\ b (ssl | tls) \», \ «im \») && match (body / value, \ «(poodle | beast | ssl []? (v2 | v3 | 3 \\\\. 0) | rc4 | sha1) \ «, \» im \ «)) || (соответствует (сценарий_ атаки / значение, \» \\\\ b (ssl | tls) \ «, \ «im \») && соответствует (сценарий_ атаки / значение, \ «(poodle | beast | ssl []? (v2 | v3 | 3 \\\\. 0) | rc4 | sha1) \», \ «im \») ) || (соответствует (vuln_summary / value, \ «\\\\ b (ssl | tls) \», \ «im \») && соответствует (vuln_summary / value, \ «(poodle | beast | ssl []? (v2 | v3 | 3 \\\\. 0) | rc4 | sha1) \ «, \» im \ «)))», «className»: «maia-promo», «default»: «», «placeholder»: «», «matchRegexps»: [«\\ b (ssl | tls)», «(пудель | зверь | ssl []? (v2 | v3 | 3 \\.0) | rc4 | sha1) «]}, {» type «:» info «,» text «:» Неправильная конфигурация CORS? . Многие службы Google используют совместное использование ресурсов Cross-Origin для упрощения взаимодействия наших приложений друг с другом, и мы хорошо осведомлены о рисках и средствах управления безопасностью для использования, а также о службах в client6. google.com, googleapis. .com и некоторые другие, использование CORS работает по назначению. Если вы считаете, что обнаружили уязвимость в отношении CORS, убедитесь, что origin.resource.sharing)», «(-pa. * | clients6) [.] google (apis)? [.] com» ]}, {«type»: «info», «text»: « Проверяйте выходные данные инструментов . Мы часто получаем отчеты об уязвимостях SQL Injection, CSRF, CORS, Cookies или Clickjacking, которые на самом деле работает по назначению. Если вы обнаружили эту уязвимость с помощью автоматизированного инструмента, дважды проверьте его выходные данные и убедитесь, что проблема еще не описана на сайтах ] xml | acunetix | sqlmap) \ «, \» im \ «)))», «className»: «maia-Promo», «default»: «», «placeholder»: «», «matchRegexps»: [» (x-frame-options | content-security-policy | frame-ancestors | access-control-allow | httpOnly | cors | crossdomain [.] xml | acunetix | sqlmap) «]}, {» type «:» info «, «text»: « Пассивное смешанное содержимое . Загрузка пассивных ресурсов < / a> (например, изображения, видео или аудио) через HTTP, когда главная страница обслуживается через HTTPS, несет очень небольшой риск.Мы не считаем это уязвимостью, если запрос ресурса HTTP не содержит отслеживаемых идентификаторов, влияющих на конфиденциальность пользователей. «,» Id «:» passive_mixed_content «,» cond «:» (соответствует (body / value, \ «mixed [ -] content \ «, \» im \ «) || соответствует (body / value, \» запрошено небезопасное (изображение | видео | аудио) \ «, \» im \ «)) || (соответствует (attack_scenario / value , \ «смешанное [-] содержимое \», \ «im \») || совпадения (сценарий_ атаки / значение, \ «запрошено небезопасное (изображение | видео | аудио) \», \ «im \»)) || ( соответствует (vuln_summary / значение, \ «смешанное [-] содержимое \», \ «im \») || совпадения (vuln_summary / значение, \ «запрошено небезопасное (изображение | видео | аудио) \», \ «им \» )) «,» className «:» maia-promo «,» default «:» «,» placeholder «:» «,» matchRegexps «: [» смешанное [-] содержимое | запрошено небезопасное (изображение | видео | аудио) «]}, {» type «:» info «,» text «:» Внедрение формулы Excel в CSV .